Tuzak Sistem ile Hacker Avı

If you are looking for an English version of this article, please visit here.

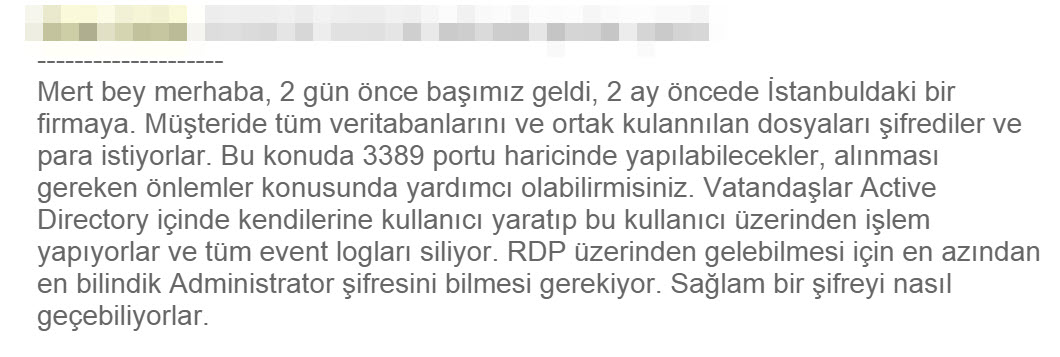

Etrafımdaki tanıdığım, tanımadığım çok sayıda kişiden son yıllarda şu soruyu duymaya başladım, “Verilerimi şifrelediler, para istiyorlar, ne yapabilirim ? Kimden yardım alabilirim ?”. Bunu, yıllarca yapılan uyarıları dikkate almayıp, emniyet kemeri takmadan yola çıkıp, hızla duvara toslayıp daha sonra kolunu kaybeden bir kişinin “kolumu kaybettim, ne yapabilirim ?” sorusuna benzetiyorum. Bazı hataların maalesef telafisi ya kolay olmuyor ya da olmuyor. Şifreleme zararlı yazılımlarının cirit attığı siber dünyada, verilerinizi periyodik olarak yedeklemez, sistemlerinizde/cihazlarınızda güçlü parolalar kullanmaz (büyük, küçük harf ve özel karakter kullanma gibi), sistemlerinizin güvenliğini sıkılaştırmazsanız (hardening), muhakkak art niyetli birilerinin doğrudan ya da dolaylı olarak hedefi haline gelmeniz çok uzun sürmez. Geçmişten, günümüze doğru yapmış olduğum güvenlik araştırmalarına bakacak olursanız aslında ne demek istediğimi daha net anlayabilirsiniz.

2010 yılında yapmış olduğum ve yazıya döktüğüm Sanal Kuşatma başlıklı blog yazımda, evime kurduğum basit bir honeypot ve aşağıdaki cümle ile dikkat çekmeye çalıştığım nokta, bugün sanal dünyada son kullanıcıların yaşadığı sorunların hemen hemen ayak sesleri gibiydi.

“Honeypot kayıtlarından edindiğim bilgileri kısaca özetleyecek olursam honeypot üzerinde yer alan 11 bağlantı noktasından bir tanesine internete açıldıktan 12 dakika sonra ilk bağlantı gerçekleşmiş ve 5 saat içinde toplamda honeypota 8 farklı ülkeden, 14 farklı ip adresinden iletişim kurulmuştur.”

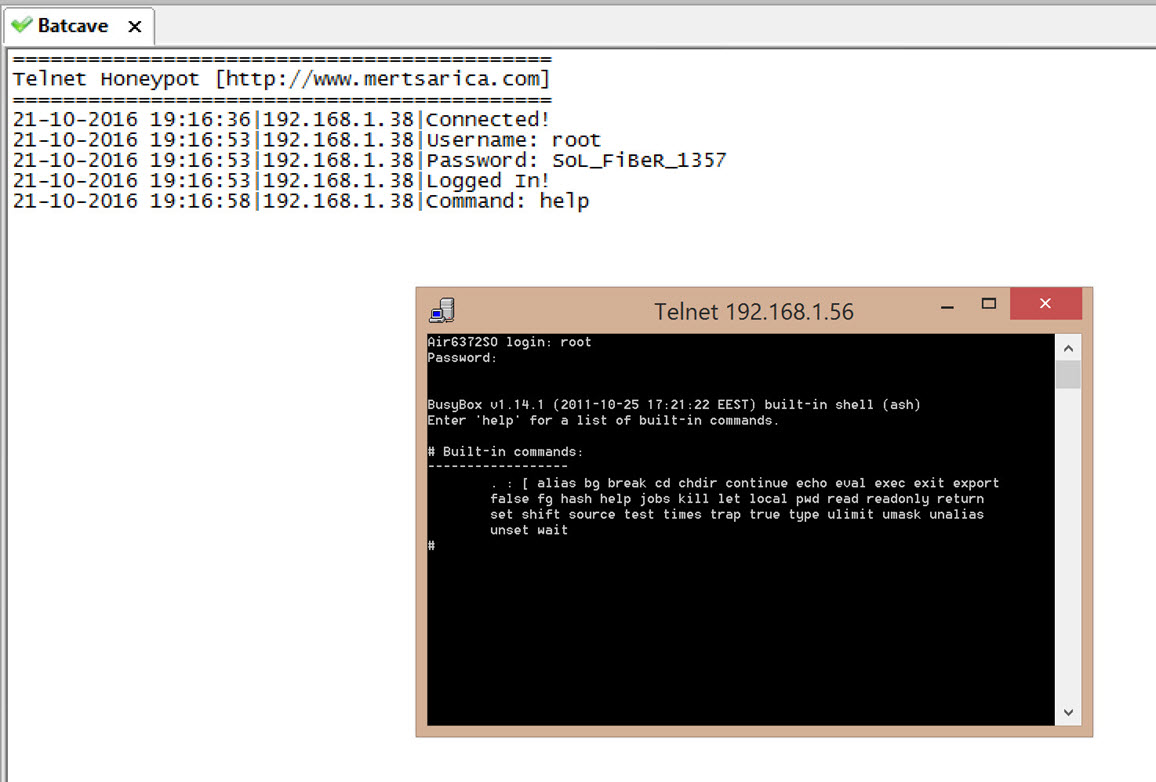

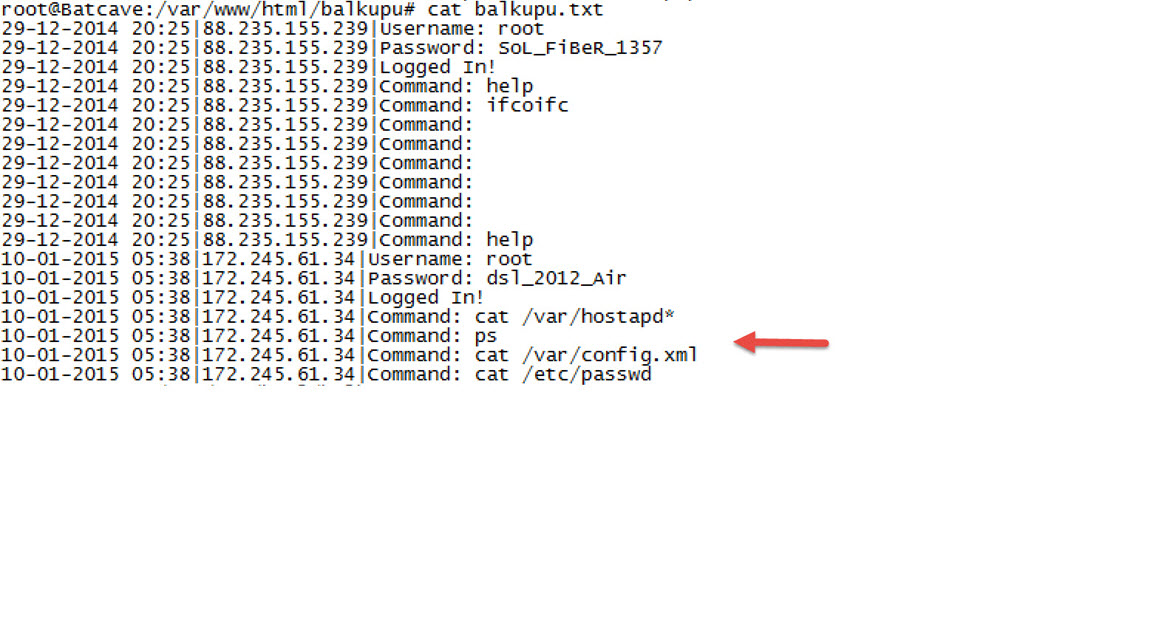

2014 yılında ise Air6372SO Varsayılan Hesap Doğrulaması başlıklı bir diğer blog yazımda, donanım yazılımlarına gömülen kullanıcı adı ve parolaların son kullanıcılar olarak güvenliğimizi nasıl tehlikeye atabileceğine dikkat çekmeye çalışmıştım. Yazının akabininde de, internetten gelen bağlantıları kabul edecek şekilde tasarladığım sahte Telnet Honeypot aracını sessiz sedasız hayata geçirdim. Kendisini Airties modemin konsol arabirimiymiş gibi tanıtan ve yazıda bahsi geçen gömülü parolalarla bağlantı kurmaya çalışanları kayıt altına alan bu araç ile yazının yayınlanmasından kısa bir süre sonra hem yurtiçinden hem de yurtdışından bağlantı kurulduğunu gördüm. Bunlardan birinde, İngiltere’den bağlantı kuran bir ip adresi (172.245.61.34), WiFi erişim noktası adını ve parolasını çalıp, sırra kadem bastı. Sebebi üzerine biraz düşününce, art niyetli kişilerin şifre kırmak amacıyla parola sözlüğü oluşturmak veya Wifi modeminiz üzerinden yeri geldiğinde siber suç işlemek için bu bilgileri toplamış olma ihtimalleri yüksek olabilirdi.

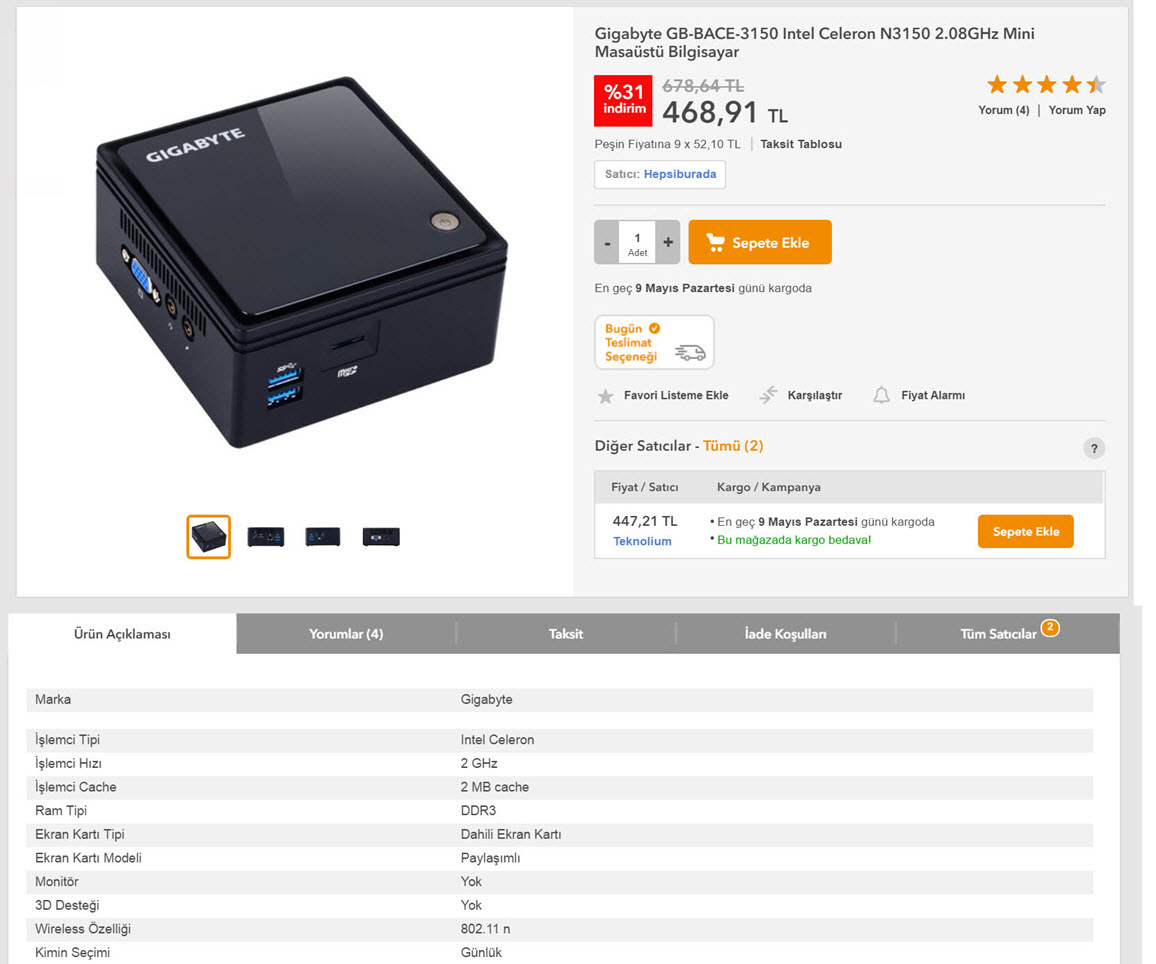

2016 yılının sonuna doğru ise yazımın başında belirttiğim şifreleme yöntemi kullanan fidyecilerin izledikleri yöntemleri açıklığa kavuşturmaya karar verdim. Rivayete göre art niyetli kişiler Türkiye’nin ip bloğunu Nmap vb. bağlantı noktası (port) tarama araçları ile tarıyorlar ve ardından internete açık olan Remote Desktop servisine Ncrack vb. araçlarla sözlük saldırısı (dictionary attack) gerçekleştiriyorlardı. Bu araştırma için bütçemi çok zorlamadan (6 taksit :)) gerekli donanımları toplamaya başladım.

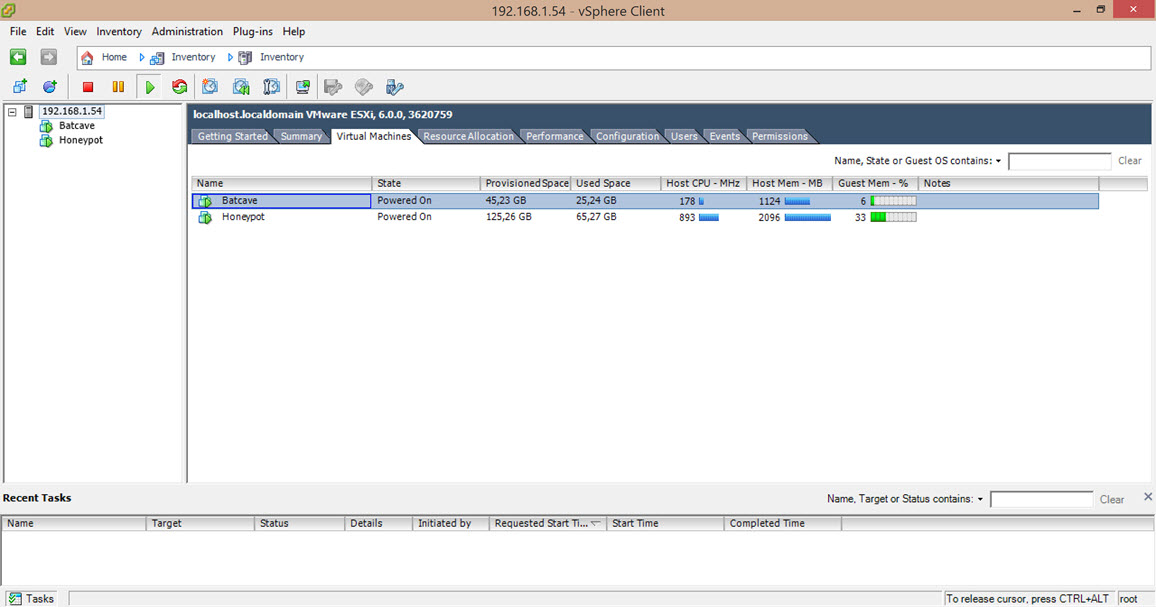

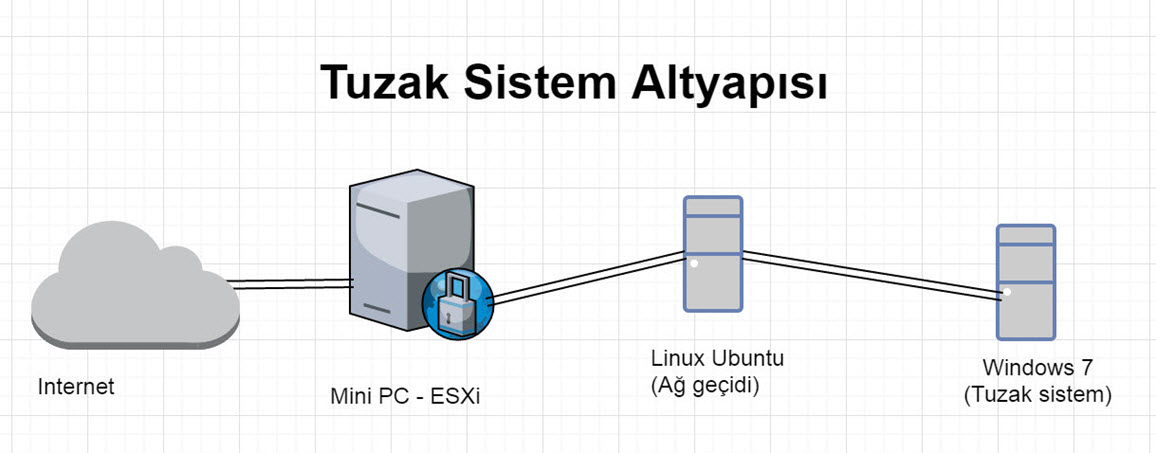

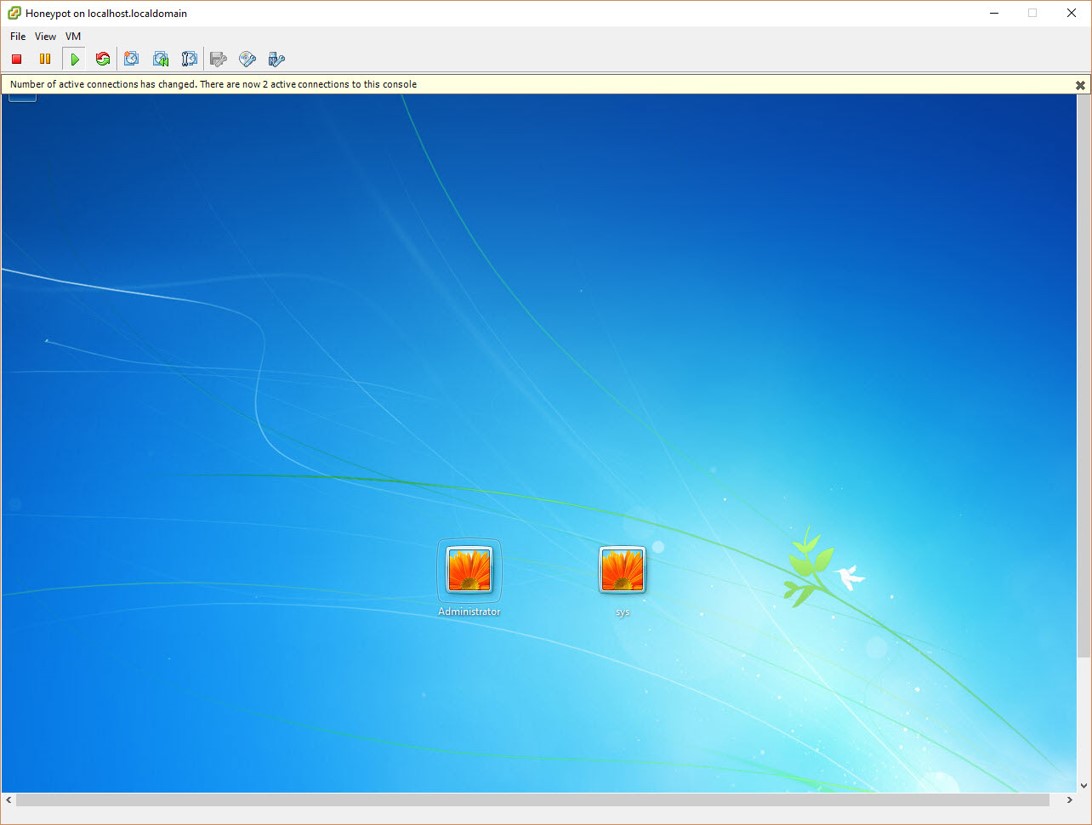

Donanımları topladıktan sonra donanım olarak ortaya 2 GHZ hızında işlemcisi, 8 GB RAM’i ve 120 GB SSD diski olan bir tuzak sistem çıktı. Bunun üzerine ilk iş olarak ücretsiz olan ESXi sanallaştırma sistemini kurdum. Onun üzerine de üzerinde sahte muhasebe uygulaması bulunacak olan bir Windows 7 (Honeypot), tuzak sistemi hackleyen art niyetli kişilerin ağ trafiğini izlemek ve internet bağlantısını kısıtlamak amacıyla (malum sanal sistemimi başka suçlara alet etmelerini istemezdim) Ubuntu işletim sistemi (Batcave) kurdum. Windows 7’yi yerel ağda izole edip, internete bağlanabilmesi için Ubuntu’yu da vekil sunucu (ssl inspection proxy) yaptım.

Tuzak sistemi art niyetli kişiler için çekici hale getirmek amacıyla Windows 7 yüklü sisteme yüklemek üzere bir muhasebe yazılımı arayışına başladım. Hangi muhasebe yazılımının olacağına karar vermek için ise verileri şifrelenen mağdurlardan edindiğim bilgilerden faydalanarak tercihimi Akınsoft firmasının OctoPlus yazılımından yana yaptım.

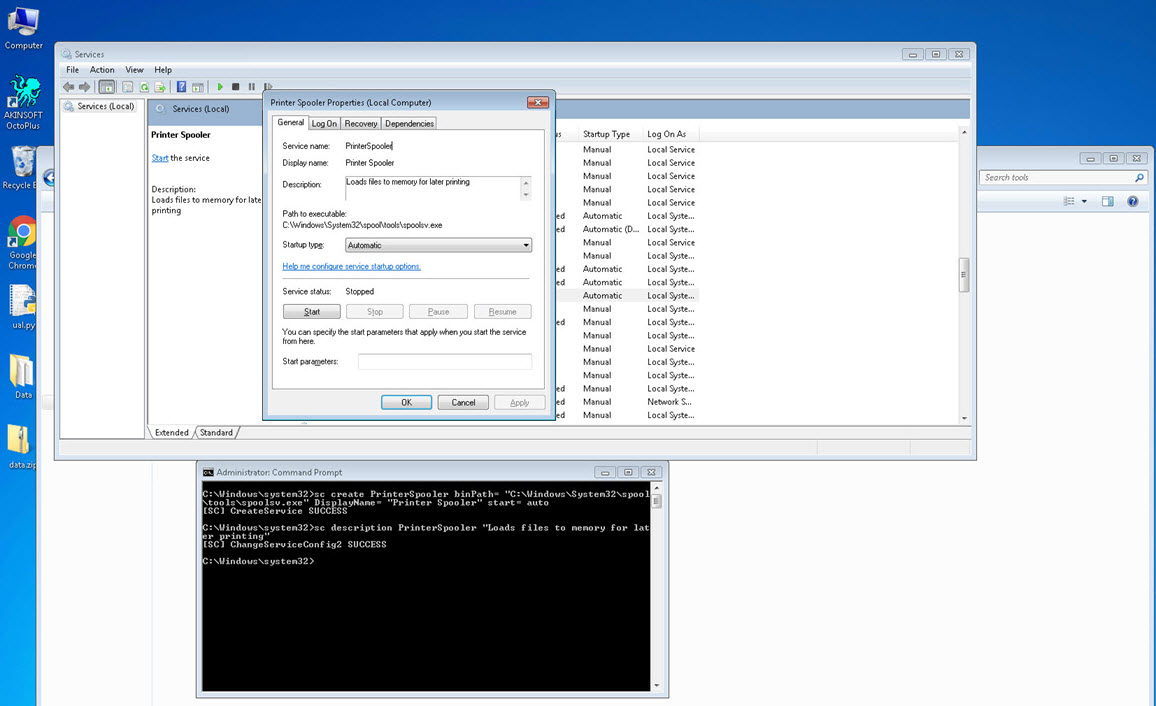

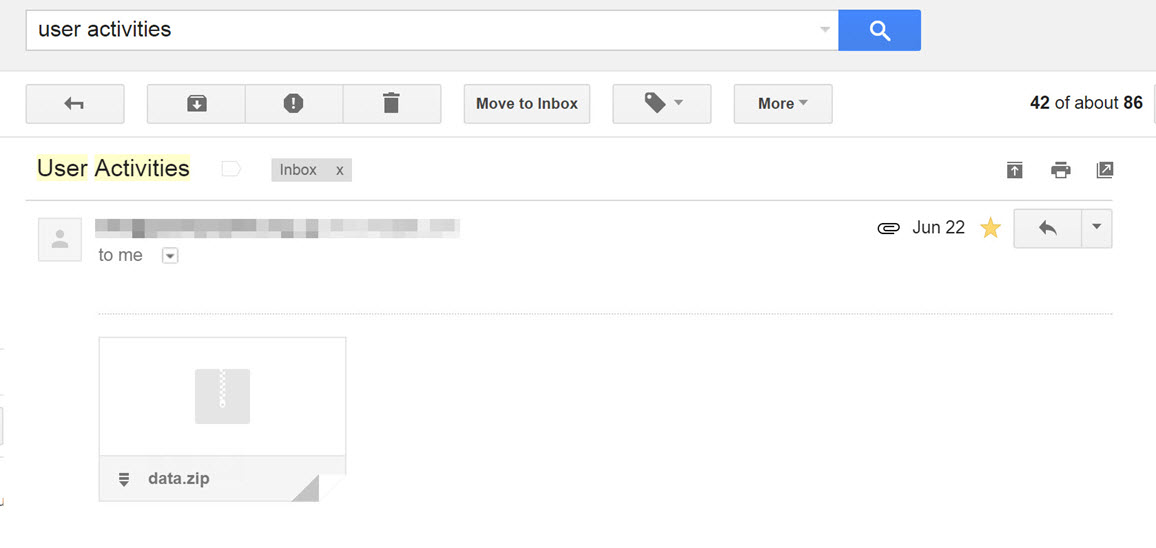

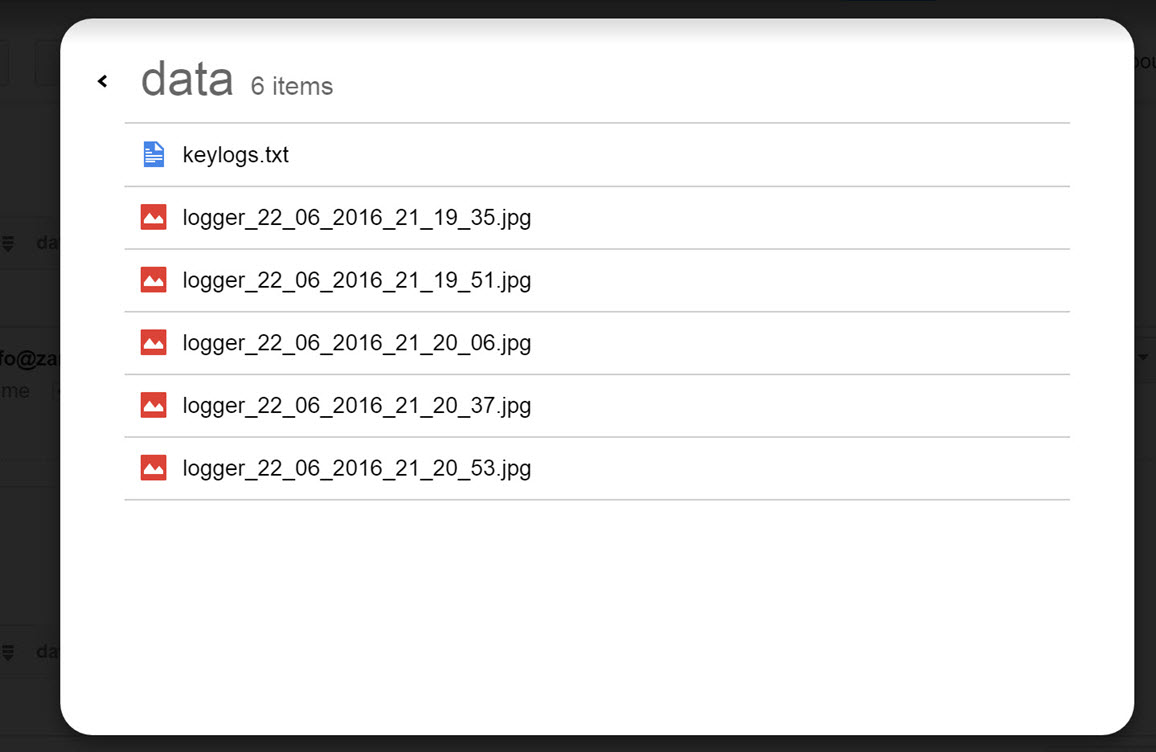

Sıra tuzak sistemi tuzak yapacak olan aracı tasarlamaya geldiğinde her zaman olduğu gibi Python ile Windows üzerindeki kullanıcının tüm hareketlerini kayıt altına alan (tuş kaydı, video kaydı, ekran görüntüsü alma, pano (clipboard) kopyalama) ve video dosyası hariç geri kalan tüm bilgileri her 5 dakikada bir e-posta ile gönderen UAL (User Activity Logger) (kötüye kullanılmaması adına kaynak kodunu yayınlamama kararı aldım, üzgünüm.) adını verdiğim bir araç hazırladım. Tuzak sisteme bağlanan art niyetli kişileri uyandırmama adına işletim sistemi üzerinde Python27 klasörü başkta olmak üzere çeşitli klasörleri gizledim. Ardından derlediğim UAL.py aracının adını spoolsv.exe olarak değiştirip, her oturumda yeniden çalıştırılacak şekilde Windows servisi olarak kayıt ettim.

Tuzak sistemin yönetici parolasını muhasebe yapıp, modem üzerinden internet erişimine açtıktan sonra 6 ay boyunca bu sistemi izlemeye başladım. 6 ay süresince tuzak sisteme düşenler sayesinde sistemi iyileştirme adına epey bir yol katettim. Örneğin çoğu art niyetli kişi muhasebe dosyalarını şifrelemeden önce dosyaların değiştirilme tarihine bakıp, muhasebe programının aktif olarak kullanılıp kullanılmadığını kontrol ediyordu. Her ne kadar sözlük saldırısı ile tuzak sistemin yönetici parolasını kısa bir süre zarfında bulanlar olsa da, eşi dosta hedef alıp medyaya konu olan, verileri şifreleyip, not bırakan fidyecilerden birinin tuzak sistemime düşmesi yaklaşık 6 ay sürdü.

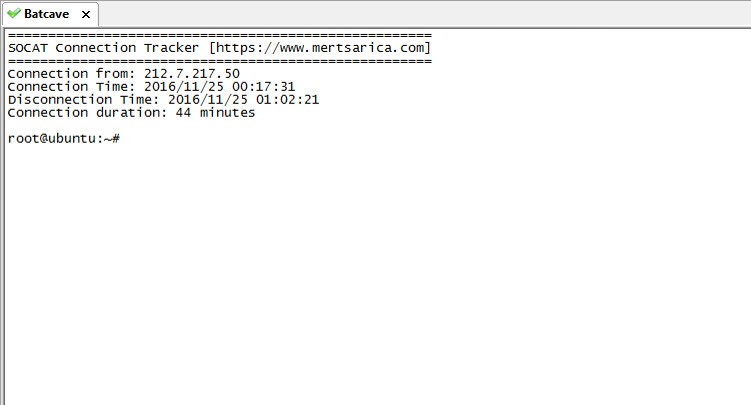

Tuzak sisteme bağlananların IP adreslerini ve sisteme ne kadar süre ile bağlı kaldıklarını öğrenebilme adına Remote Desktop servisine internetten erişim vermek yerine, Ubuntu (Batcave) üzerinden yönlendirme yapmaya karar verdim. Bunun için Ubuntu’nun 3389. bağlantı noktasına (port) gelen tüm istekleri, socat aracı ile tuzak sistemin 3389. bağlantı noktasına yönlendirdim. Socat aracının detaylı kayıt özelliğini yorumlaması pek pratik olmadığı için de Python ile Socat Connection Tracker adında yardımcı bir araç hazırladım.

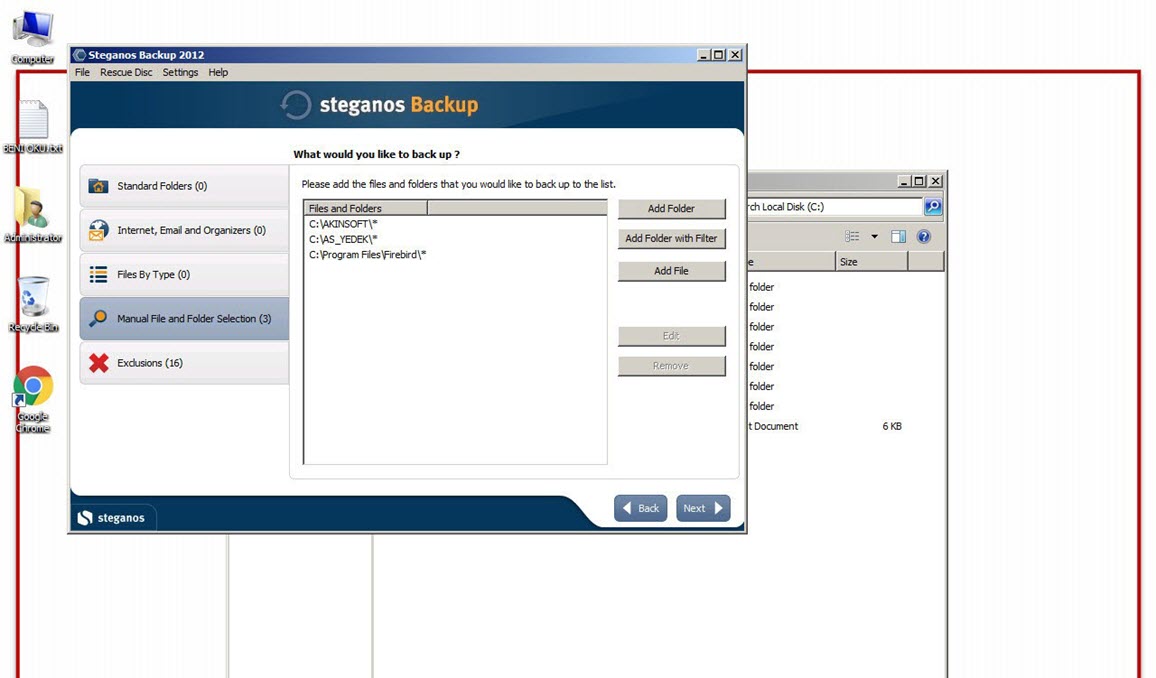

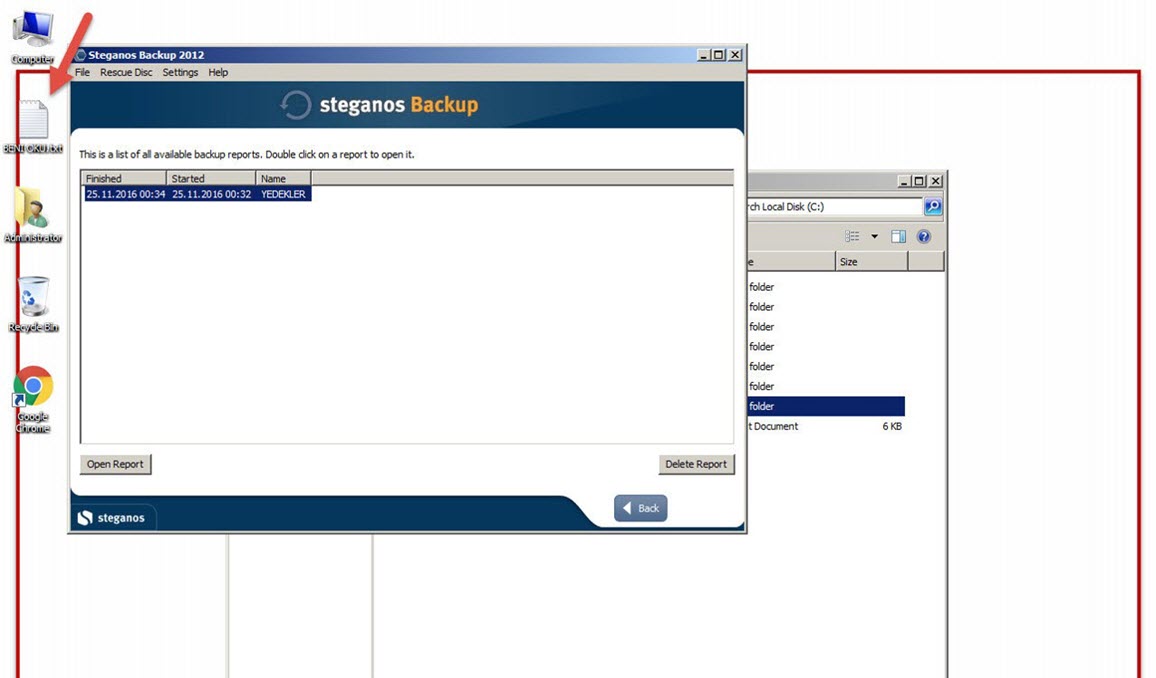

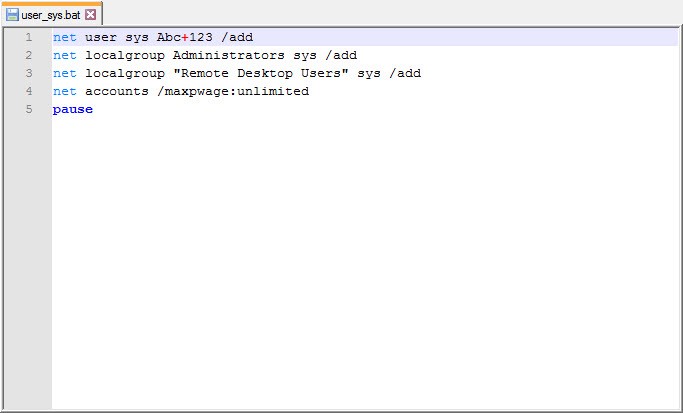

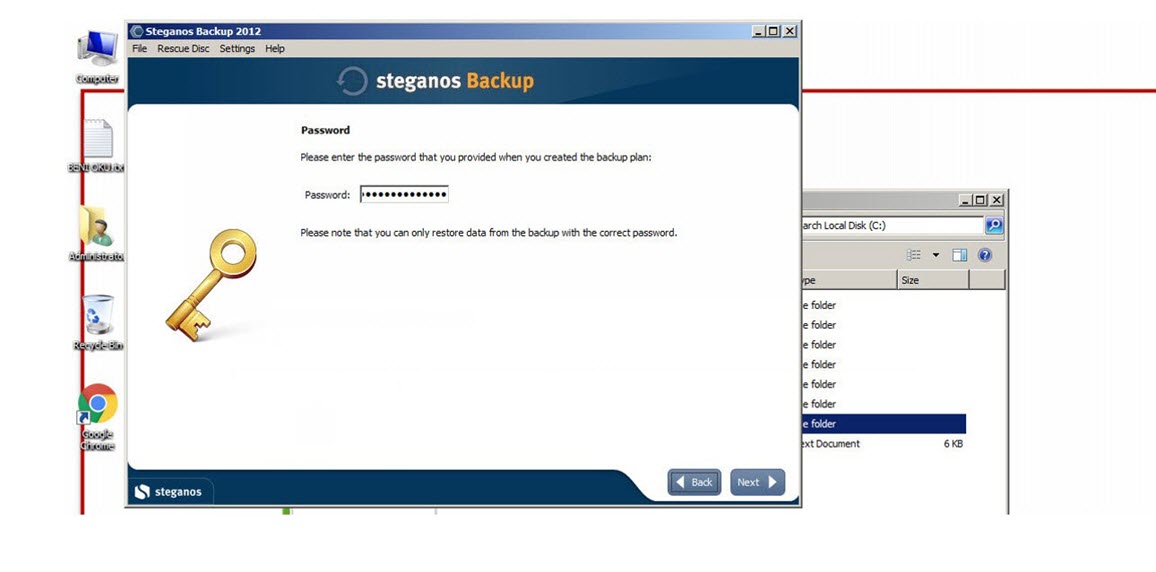

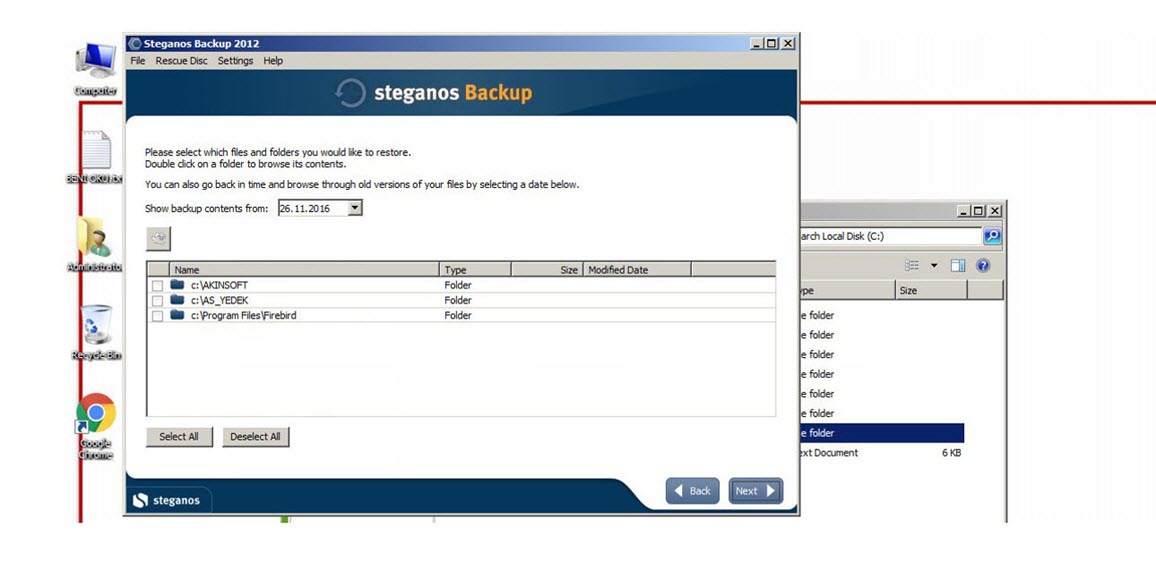

Bir sabah uyandığımda e-posta kutumda tuzak sistem tarafından gönderilmiş çok sayıda e-posta olduğunu farkettim. Bu durum ben gece mışıl mışıl uyurken birinin tuzak sistemimi hacklediği anlamına geliyordu. Tuzak sistemin konsoluna ESXi arabiriminden bağlandığımda ilk dikkatimi çeken sistemde Sys isimli farklı bir kullanıcının oluşturulduğuydu. Sisteme giriş yaptığım zaman ise karşıma çıkan Steganos Backup 2012 yedekleme yazılımı ile muhasebe programının klasörlerinin şifreli olarak yedeklendiği ve masaüstünde yer alan not ile uzun zamandan beri beklediğim günün nihayet geldiğini anladım. Bağlantı kuran kişi yukarıda yer alan ekran görüntüsünden de anlaşılacağı üzere tuzak sistemime 44 dakika bağlı kalmıştı.

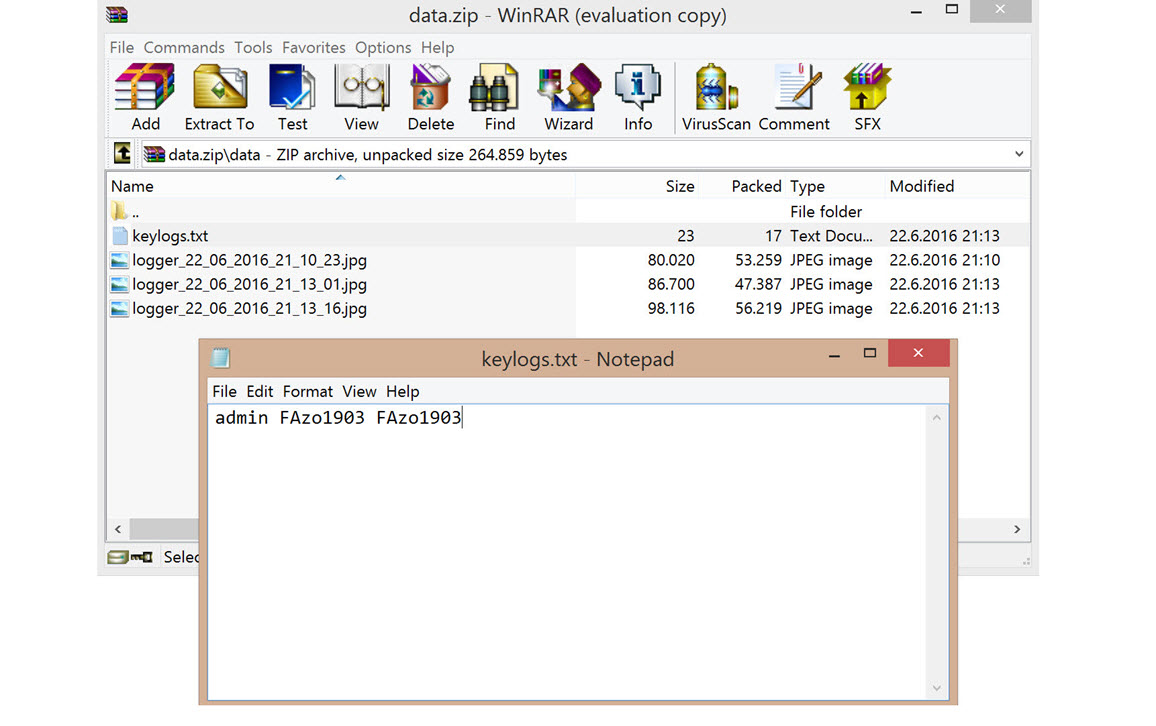

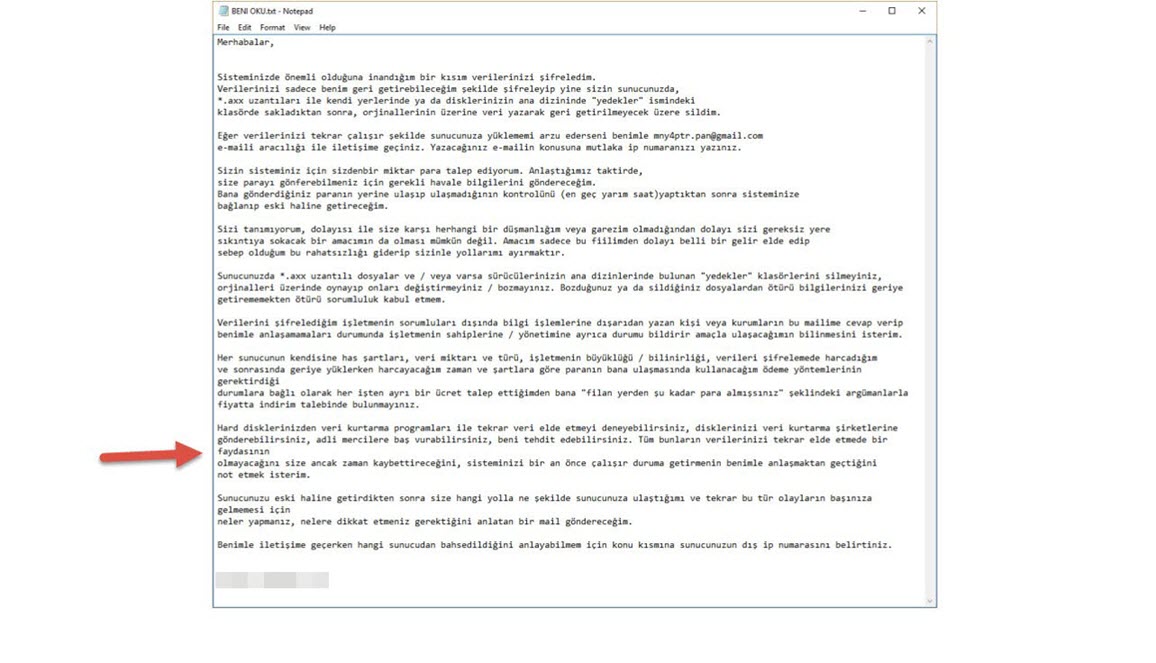

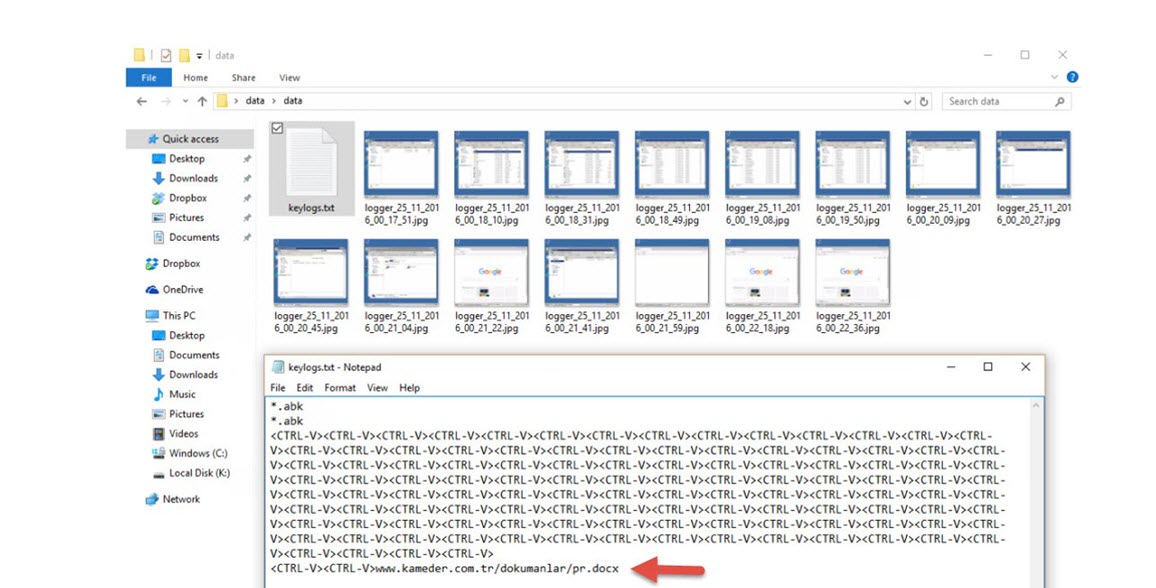

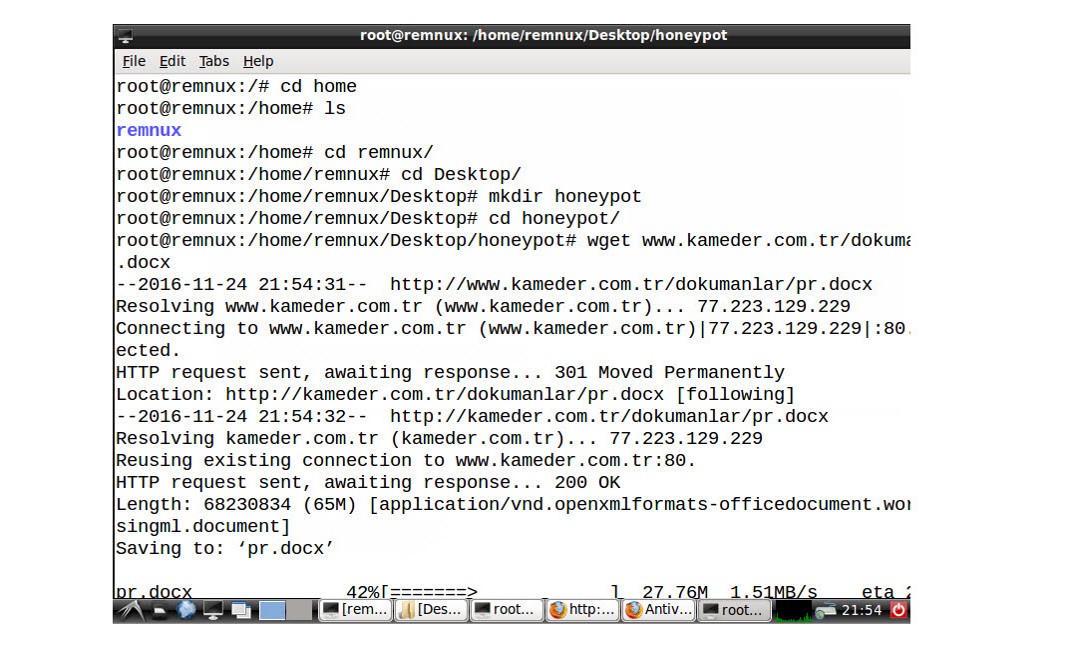

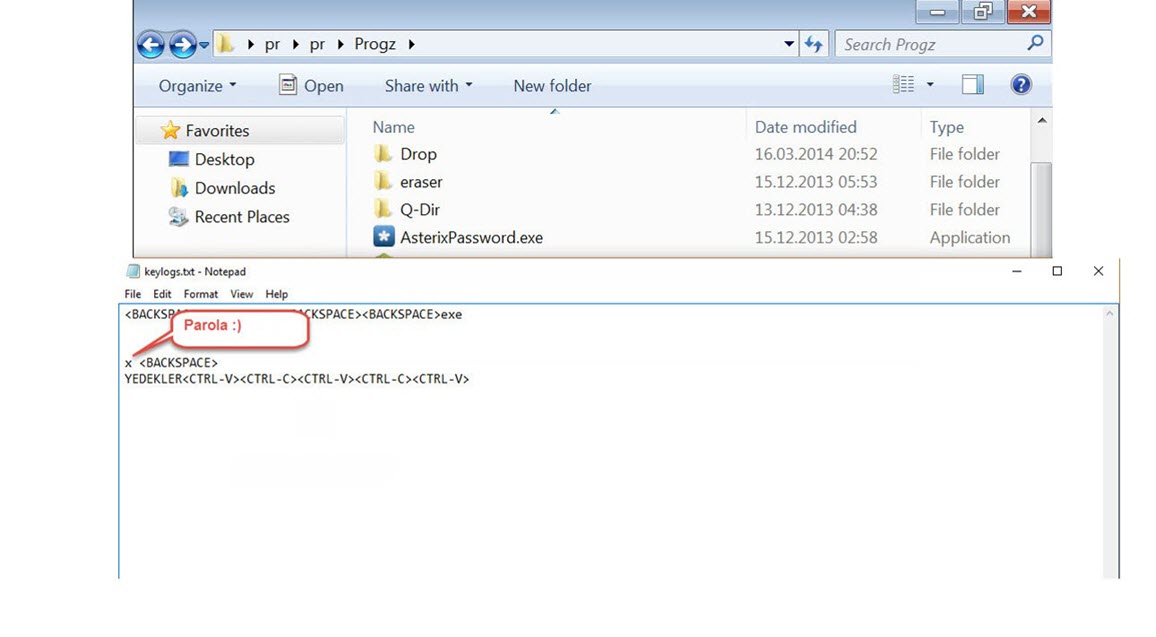

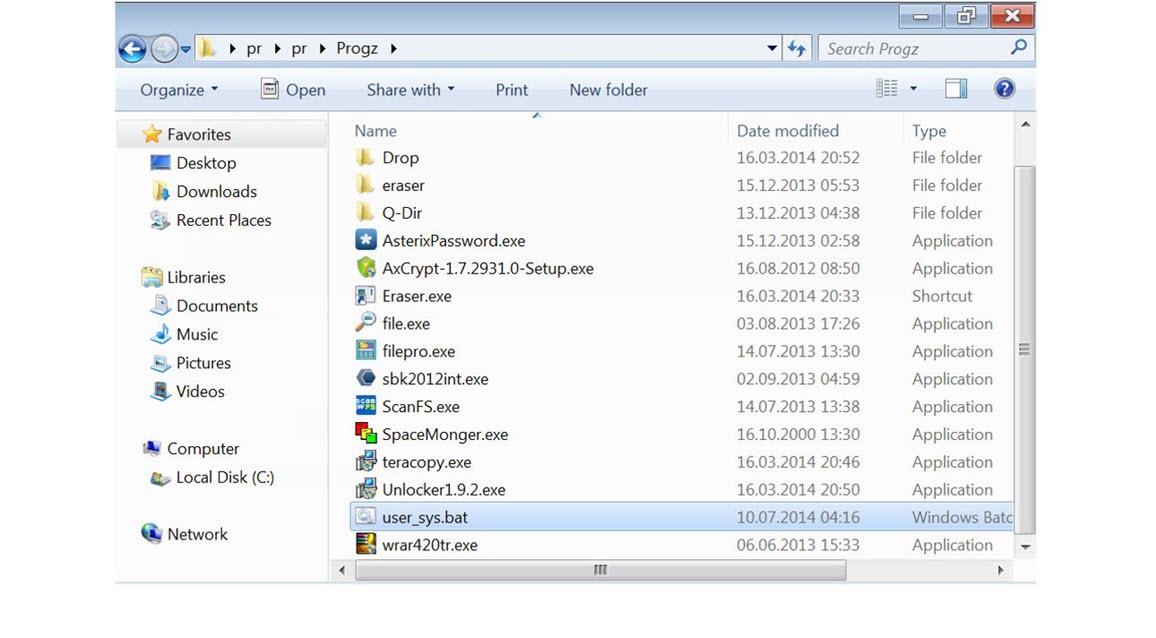

Art niyetli kişiye ait kayıtları incelediğimde kameder.com.tr adresinden (muhtemelen hacklenmiş bir site), pr.docx isimli bir dosya indirdiğini gördüm. 65 MB büyüklüğünde bir belge olması oldukça şüpheli olduğu için bunun bir ZIP dosyasını öğrenmem çok zor olmadı. Bu ZIP dosyasını açmaya çalıştığımda ise bir parola soruluyordu. Parolayı bulmak için ise yine kayıtlara hızlıca göz attığımda, parolanın x olduğunu gördüm. ZIP dosyasını açtığımda art niyetli kişinin hacklediği sistem üzerine yükleyip, çalıştırmak amacıyla kullandığı tüm araçları karşımda buldum. Sys kullanıcısının parolasını da bir bat dosyası içinde bulduktan sonra şifrelenen dosyalarımın parolasının da olabileceği ihtimaline karşı benzer dosyaları incelemeye devam ettim ancak parola içeren herhangi bir dosya bulamadım.

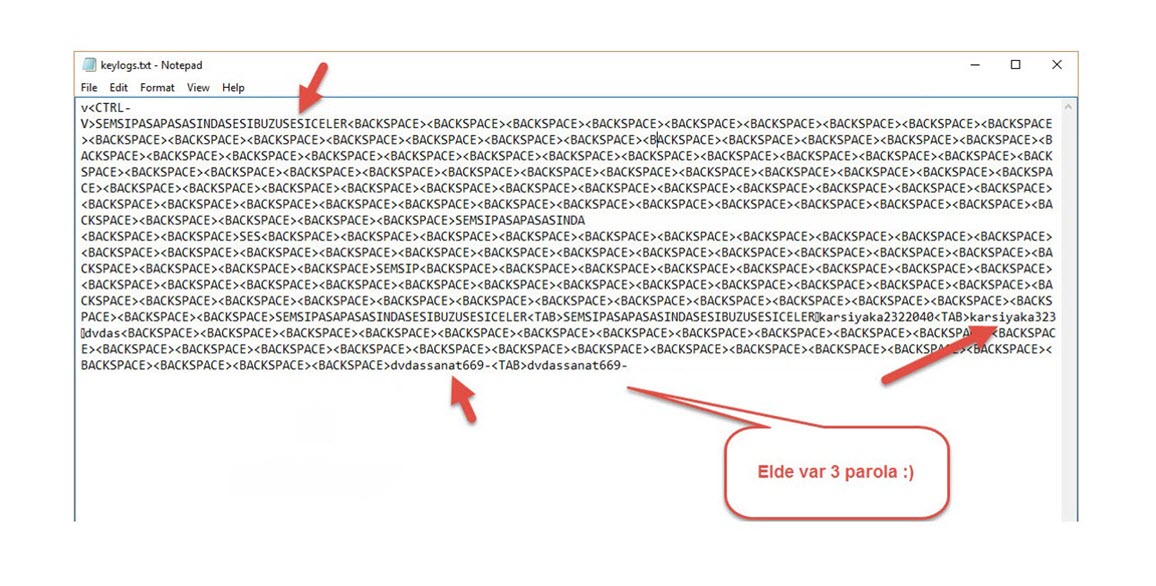

Tuzak sistem üzerinde kopyala yapıştır ve dosya paylaşımını engellediğim için art niyetli kişinin muhasebe programına ait klasörleri şifrelemek için seçtiği parolayı yazmakta epey zorlandığını gördüm. :) SEMSIPASA ile başlayan uzun parolayı yazmakta epey zorlandıktan sonra karsiyaka ile baslayan bir parola denemiş ve onu da yazamayinca son olarak dvdassanat669- parolasında karar kılmıştı. İzlendiğinden habersiz olan art niyetli kişi, verileri şifreleyip e-posta atılmasını hayal ederken, tuzak sistem sayesinde dvdassanat669- parolası ile şifreyi çözüp, bu konuyu da kendi adıma açıklığa kavuşturmuş oldum.

Sonuç itibariyle bu yazıya konu olan fidyecilerle mücadele edebilme adına, periyodik olarak sistemlerinizin yedeğini almak, yedeklerinizi güvenli ortamlarda saklamak, internete açık olan bağlantı noktalarınızı kontrol edip ihtiyaç duymadıklarınızı devre dışı bırakmak ve sistemlerinizde güçlü parolalar kullanmak kısa vadede fidyecilerin kötü emellerine ulaşmalarını zorlaştıracaktır.

Unutmadan, tuzak sistem tarafından art niyetli kişinin verileri şifrelemesi esnasında kayıt ettiği videoyu da aşağıda izleyebilirsiniz.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.