If you are looking for an English version of this article, please visit here.

İÇİNDEKİLER

Başlangıç

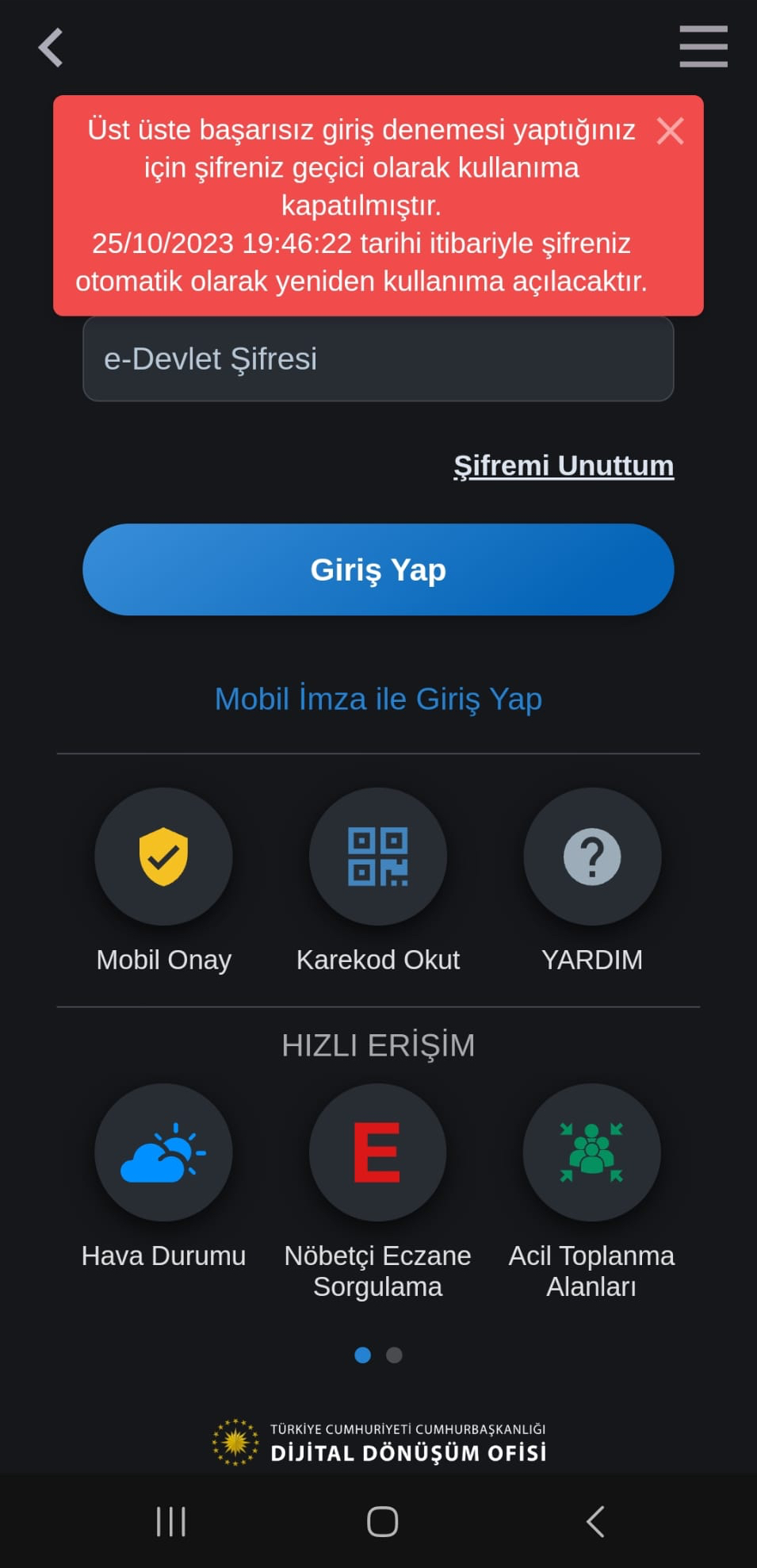

25 Ekim 2023 günü saat 11:46’da e-Devlet uygulamasından ve e-posta adresime gelen uyarılardan e-Devlet Kapısı hesabıma üst üste birden fazla defa yanlış parola ile giriş yapılmaya çalışıldığı için hesabımın bir saatliğine geçici olarak kullanıma kapatıldığını öğrendim.

Art niyetli bir kişinin uzun ve karmaşık olan parolamı tahmin etme ihtimalinin oldukça zayıf olması ve ayrıca e-Devlet Kapısı’nda da iki aşamalı giriş yöntemini kullandığım için bu konu beni çok fazla endişelendirmese de bir güvenlik araştırmacısı olarak hesabımın nasıl kullanıma kapatıldığını öğrenmeye karar verdim.

Meslek hayatıma 2005 yılında Etik Hacker, Sızma Testi Uzmanı olarak başladığım ve yıllarca web uygulamalarına yönelik güvenlik testleri de gerçekleştirdiğim için ilk iş olarak e-Devlet Kapısı giriş sayfasını, hesabımı hacklemeye çalışan art niyetli bir kişi gözüyle incelemeye başladım.

Art niyetli bir kişinin hesabıma giriş yapabilmesi için öncelikle TCKN bilgime sahip olması gerekiyordu. Çiçekçiden kargocuya kadar yıllar içinde herkese vermek zorunda kaldığımız ve e-Devlet Hacklendi mi? yazımdan da anlaşılacağı üzere birçok bilgimizin yeraltı dünyasında elden ele gezdiğini gördüğümüz için TCKN bilgimi nereden, nasıl buldukları üzerine pek kafa yormama pek gerek kalmadı.

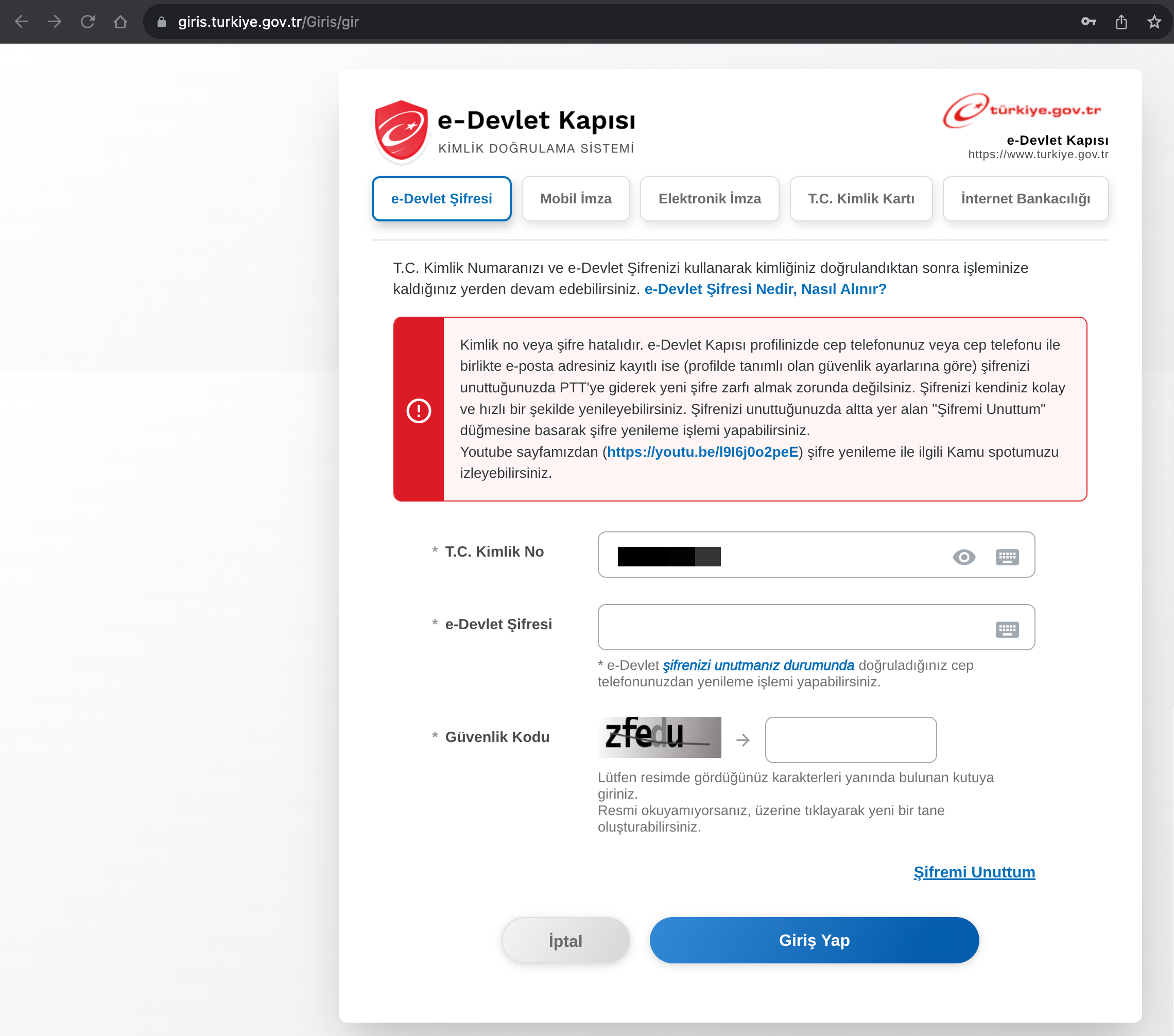

Peki TCKN bilgime sahip olan art niyetli bir kişi deneme yanılma / kaba kuvvet saldırısı (brute force) gerçekleştirerek er ya da geç parolamı tespit edip, iki aşamalı giriş aşamasına gelebilir miydi? Bu saldırı tekniğini engellemeye yönelik olarak e-Devlet Kapısı’nda CAPTCHA veya IP adresi engelleme gibi bir dizi güvenlik önlemi yok muydu? sorularına yanıt bulmak için öncelikle hatalı parolalar ile e-Devlet hesabıma giriş yapmaya çalıştım. İki hatalı giriş denemesinden sonra güvenli bir web uygulamasında olması gerektiği gibi karşıma CAPTCHA kontrolü çıktı ve hesabım kullanıma kapatılmadı. O halde saldırgan hesabımı nasıl geçici süreliğine kullanıma kapatmayı başarmıştı?

CAPTCHA (İnsan ve Bilgisayar Ayrımı Amaçlı Tam Otomatik Genel Turing Testi), sorgulama-yanıt doğrulaması olarak bilinen bir güvenlik önlemidir. CAPTCHA spam ve şifre çözme koruması sağlanmasına yardımcı olur. Bunun için sizden basit bir testi yanıtlamanızı isteyerek şifre korumalı bir hesaba girmeye çalışan bir bilgisayar değil insan olduğunuzu kanıtlamanızı sağlar. (Kaynak: Google)

Bu soruya yanıt bulmak için bu sefer VPN ile farklı IP adreslerinden e-Devlet hesabıma hatalı giriş denemeleri yapmaya başladığımda 5. denemede hesabımın bir saatliğine geçici olarak kullanıma kapatıldığını gördüm. Bu da yine güvenli bir web uygulamasında olması gereken bir güvenlik kontrolü olup, belki yüzlerce belki binlerce bot üzerinden hedef hesaba yönelik gerçekleştirilecek kaba kuvvet saldırısı (brute force) ile parolanın tespit edilmesinin (password guessing) önüne geçiyordu.

Hedef Kim?

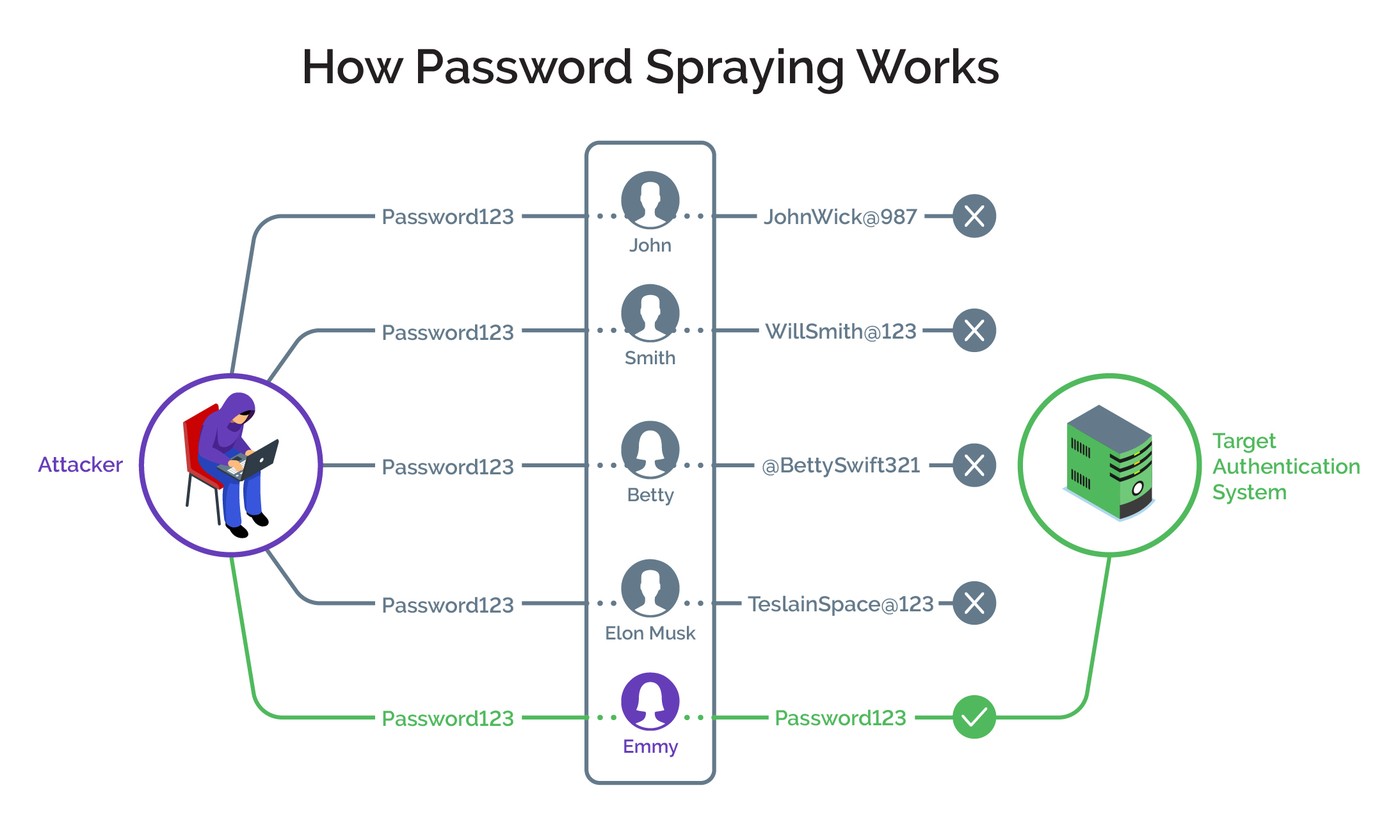

Son aylarda WhatsApp Dolandırıcıları ve Kripto Para Dolandırıcıları yazılarım ile dolandırıcıların tekerine çomak soktuğum için bu siber saldırıda art niyetli kişi veya kişiler direkt benim hesabımı mı hedef almışlardı yoksa geniş çaplı kullanıcı kitlesine yönelik olarak gerçekleştirdikleri parola spreyi saldırısında tesadüfen benim hesabıma mı denk gelmişlerdi bu defa da bu soruya yanıt aramak için işe koyuldum.

Parola spreyi saldırılarında kötü amaçlı kişiler, en yaygın kullanılan parolaları birçok farklı hesap ve hizmette deneyerek bulabildikleri tüm parola korumalı varlıklara erişim elde etmeye çalışır. Bu saldırılar çoğu zaman birçok farklı kurumu ve kimlik sağlayıcısını kapsar. (Kaynak: Microsoft)

Görsel: Arkose Labs

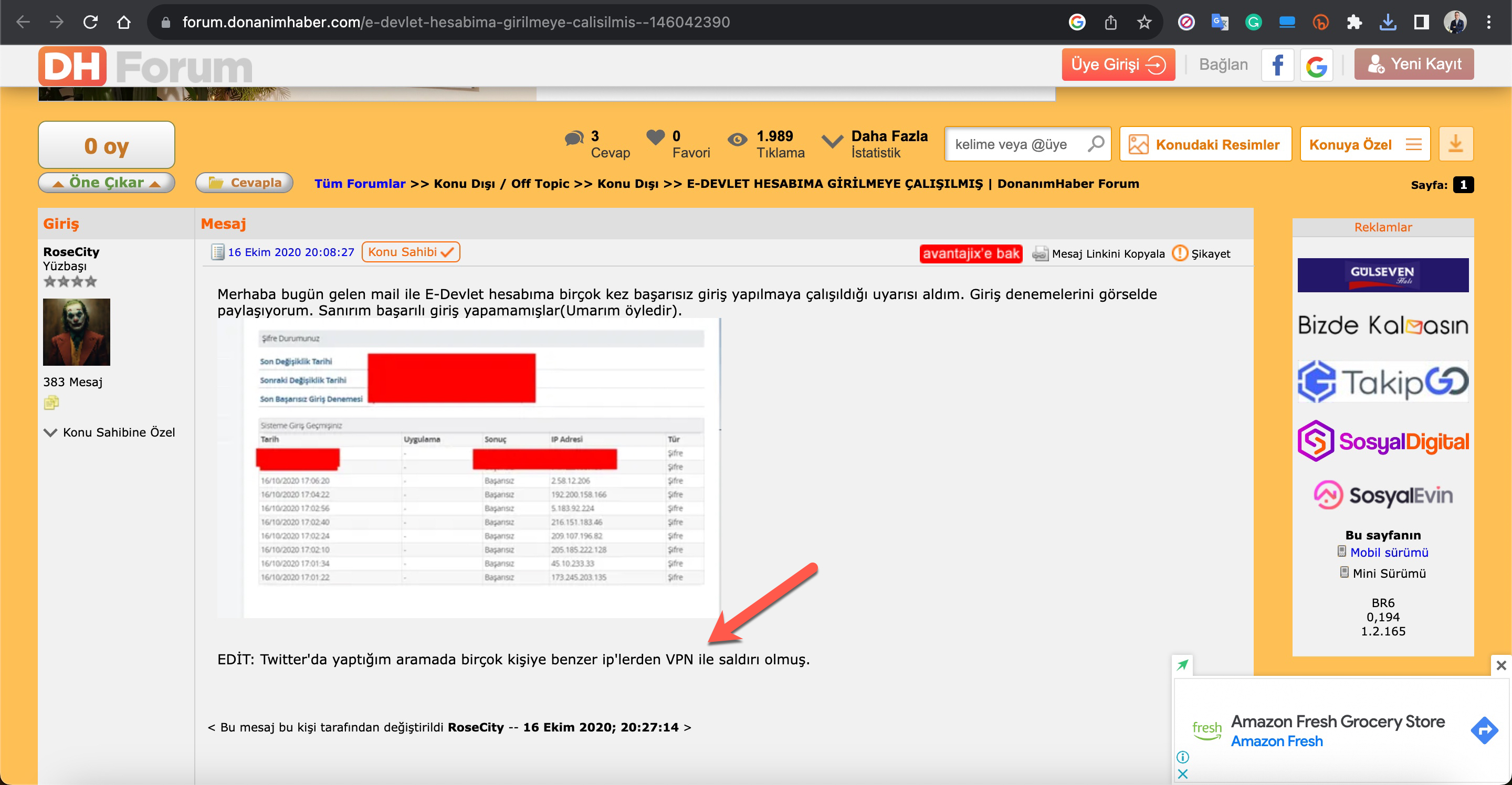

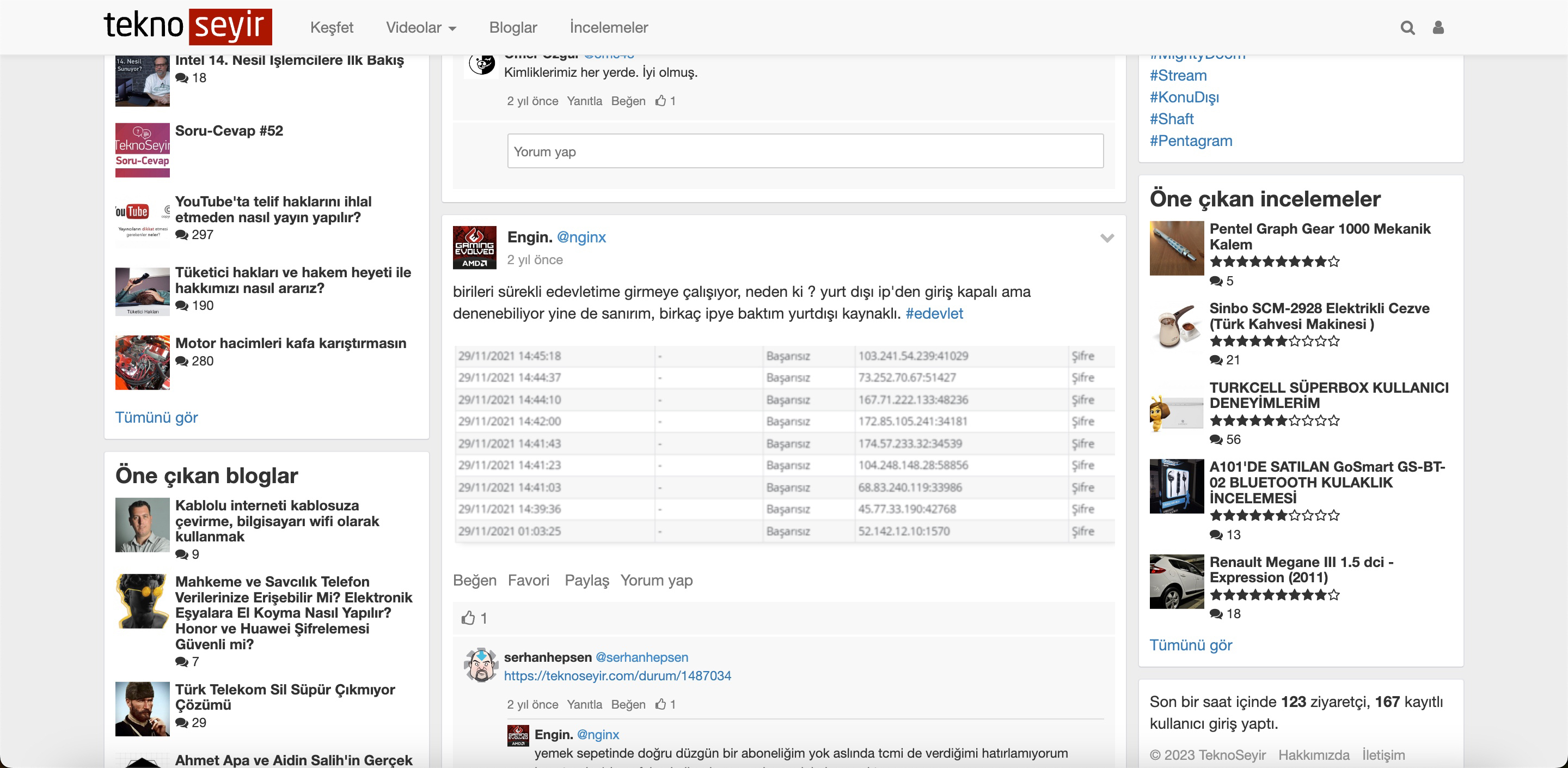

Bu soruya yanıt bulmak için benim gibi e-Devlet hesabı geçici süreliğine kapatılan başka kişiler var mı diye Google arama motorunda arama yaptığımda aslında 2020 yılından beri çok sayıda kişinin bu saldırılara mağruz kaldığını öğrendim.

Bu ekran görüntülerindeki IP adreslerinin kaynağını araştırdığımda bunlardan bazılarının, kullanıcılarına anonim iletişim imkanı sağladığı için siber suçluların da sıklıkla kullandığı Tor isimli bir ağdan gerçekleştirildiğini öğrendim.

171.25.193.78 – Tor Exit Node

185.220.100.252 – Tor Exit Node

185.220.101.46 – Tor Exit Node

77.68.20.217 – Tor Exit Node

104.244.73.193 – Tor Exit Node

Bu durumun yıllar içinde çok sayıda kişinin başına gelmesinden dolayı kuvvetle muhtemel bunun bana yönelik, hedeflenmiş bir saldırı olmayıp parola spreyi saldırısının bir parçası olduğuna kanaat getirerek, hesabımın kilitlenmesinde rol oynayan IP adresleri özelinde araştırmamı genişletmeye karar verdim.

Teknik Araştırma

IP Adresi Tespiti

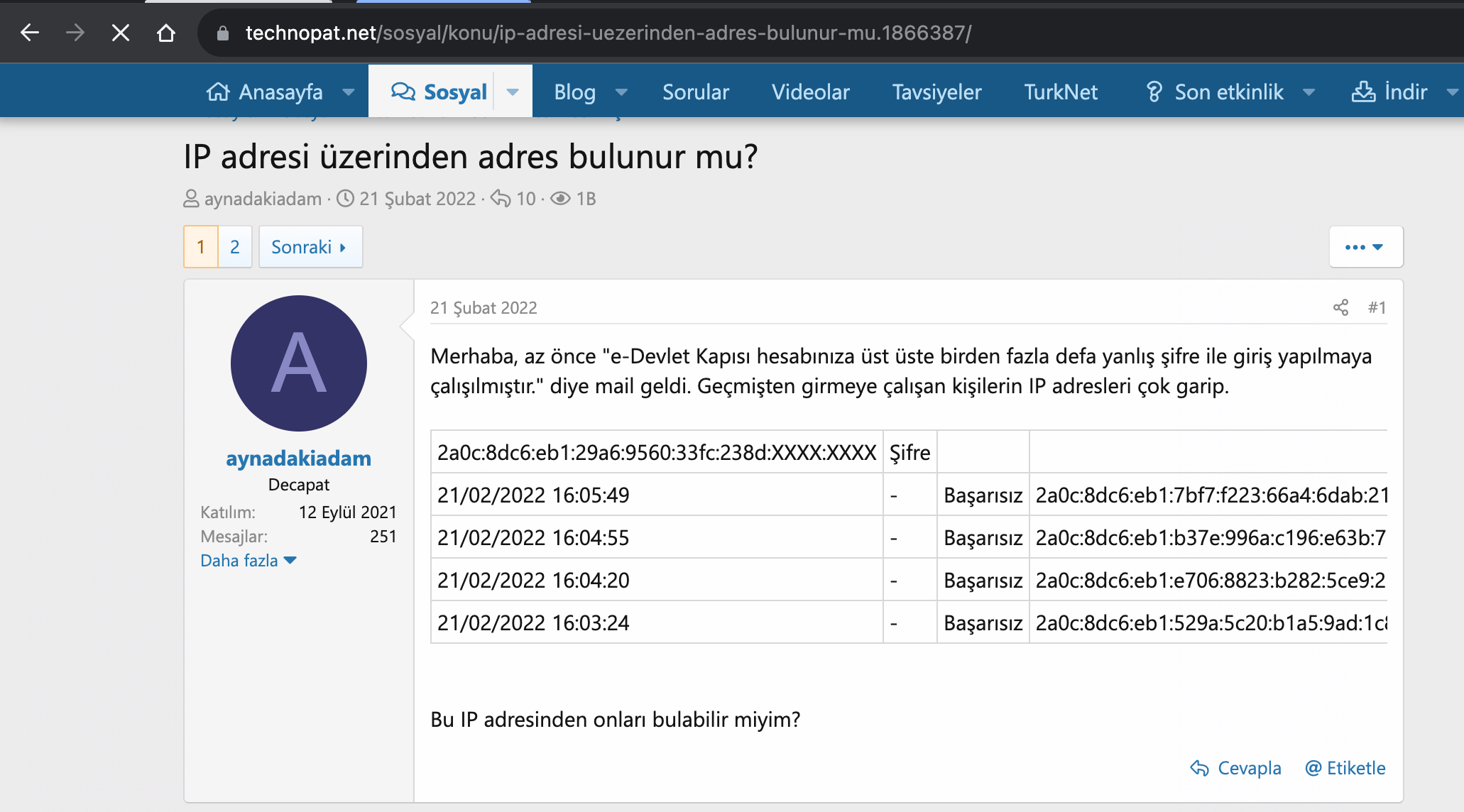

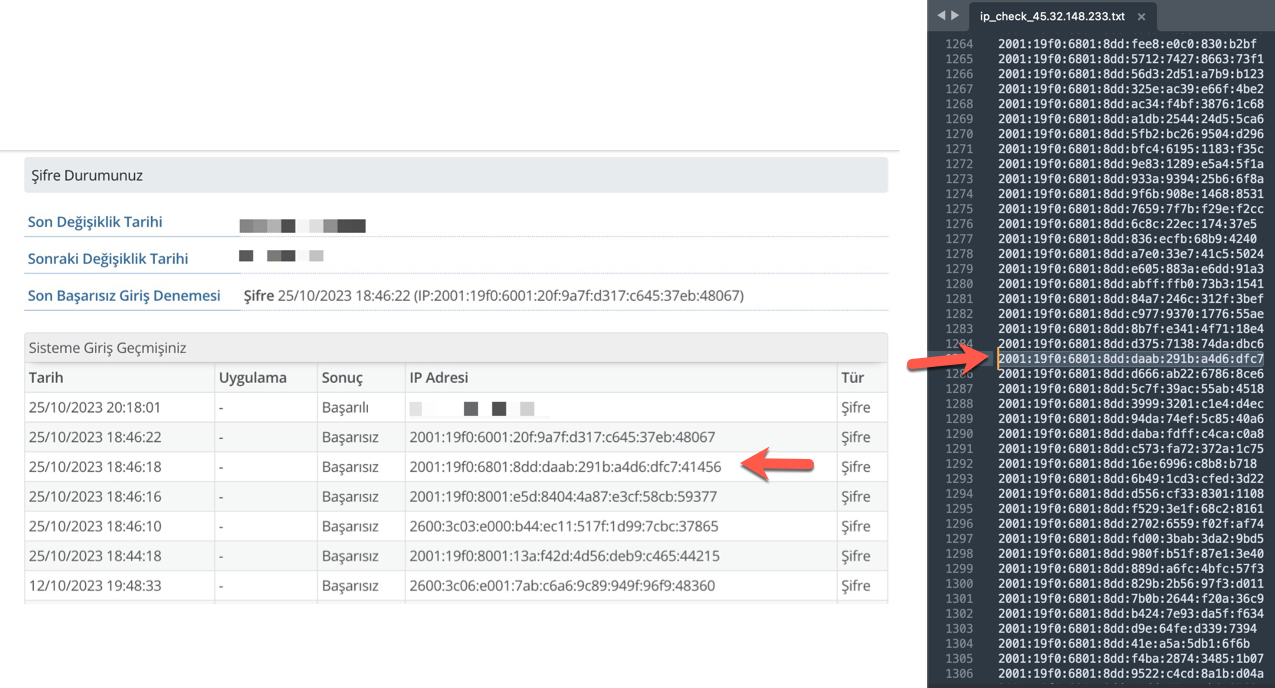

e-Devlet hesabım kullanıma geri açıldıktan hemen sonra hesabıma giriş yapıp Kullanım Geçmişi sayfasını incelemeye başladığımda, başarısız giriş denemelerinin IPv4 yerine IPv6 adresleri üzerinden yapıldığı hemen dikkatimi çekti.

IP Sahiplik Bilgileri

IPinfo üzerinden IPv6 adreslerinin WHOIS bilgilerine baktığımda tamamının Vultr ve Linode isimli bulut servis sağlayıcılarına ait olduğunu gördüm.

2001:19f0:6001:20f:9a7f:d317:c645:37eb – Vultr

2001:19f0:6801:8dd:daab:291b:a4d6:dfc7 – Vultr

2001:19f0:8001:e5d:8404:4a87:e3cf:58cb – Vultr

2600:3c03:e000:b44:ec11:517f:1d99:7cbc – Linode

2001:19f0:8001:13a:f42d:4d56:deb9:c465 – Vultr

2600:3c06:e001:7ab:c6a6:9c89:949f:96f9 – Linode

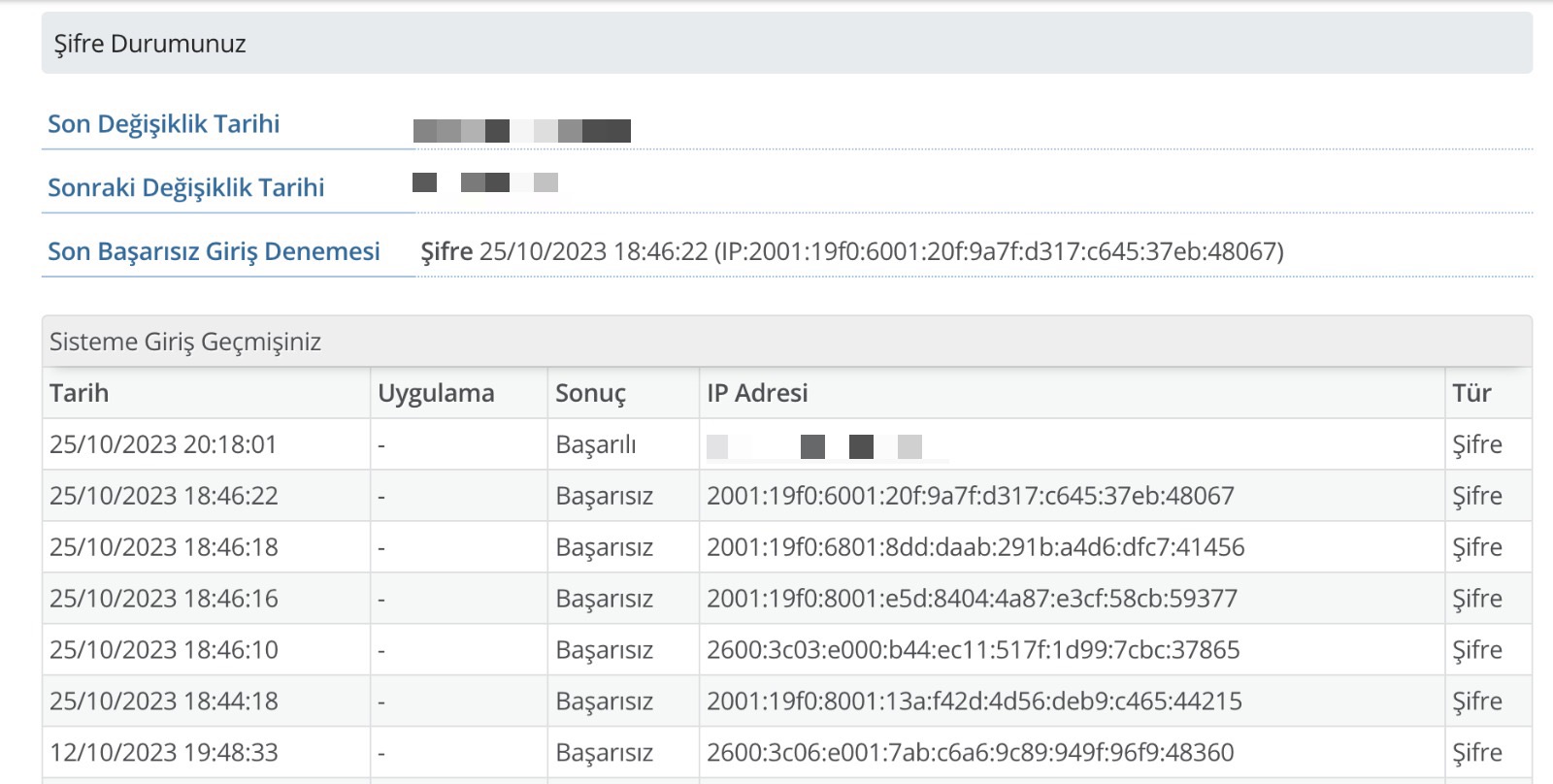

Bağlantı Noktaları

Bu IPv6 adreslerinin en bilinen açık bağlantı noktalarını (port) nmap aracı ile taradığımda sadece SSH servisine ait 22. bağlantı noktalarının açık olduğunu öğrendim.

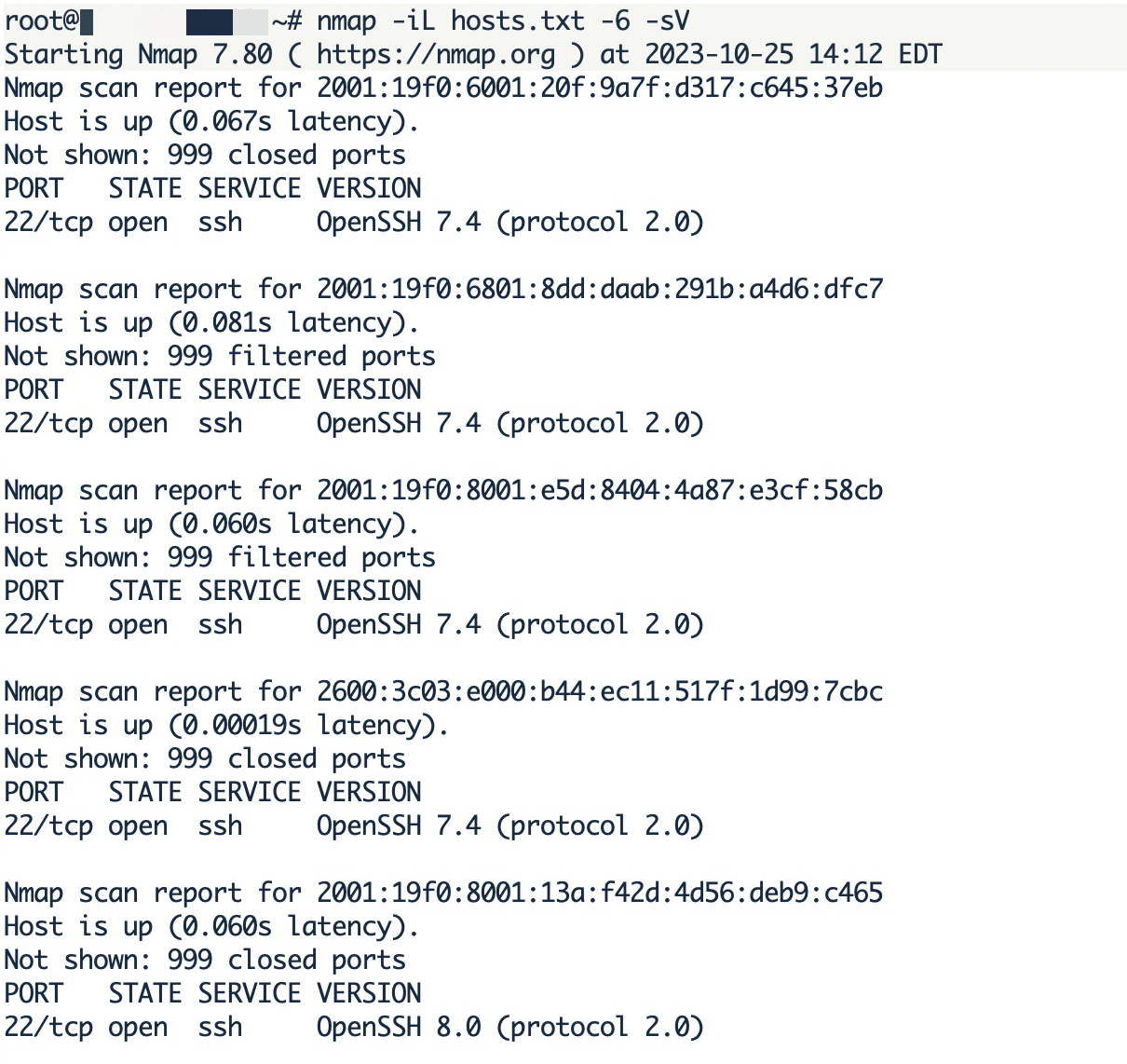

IPv6’dan IPv4’e Yolculuk

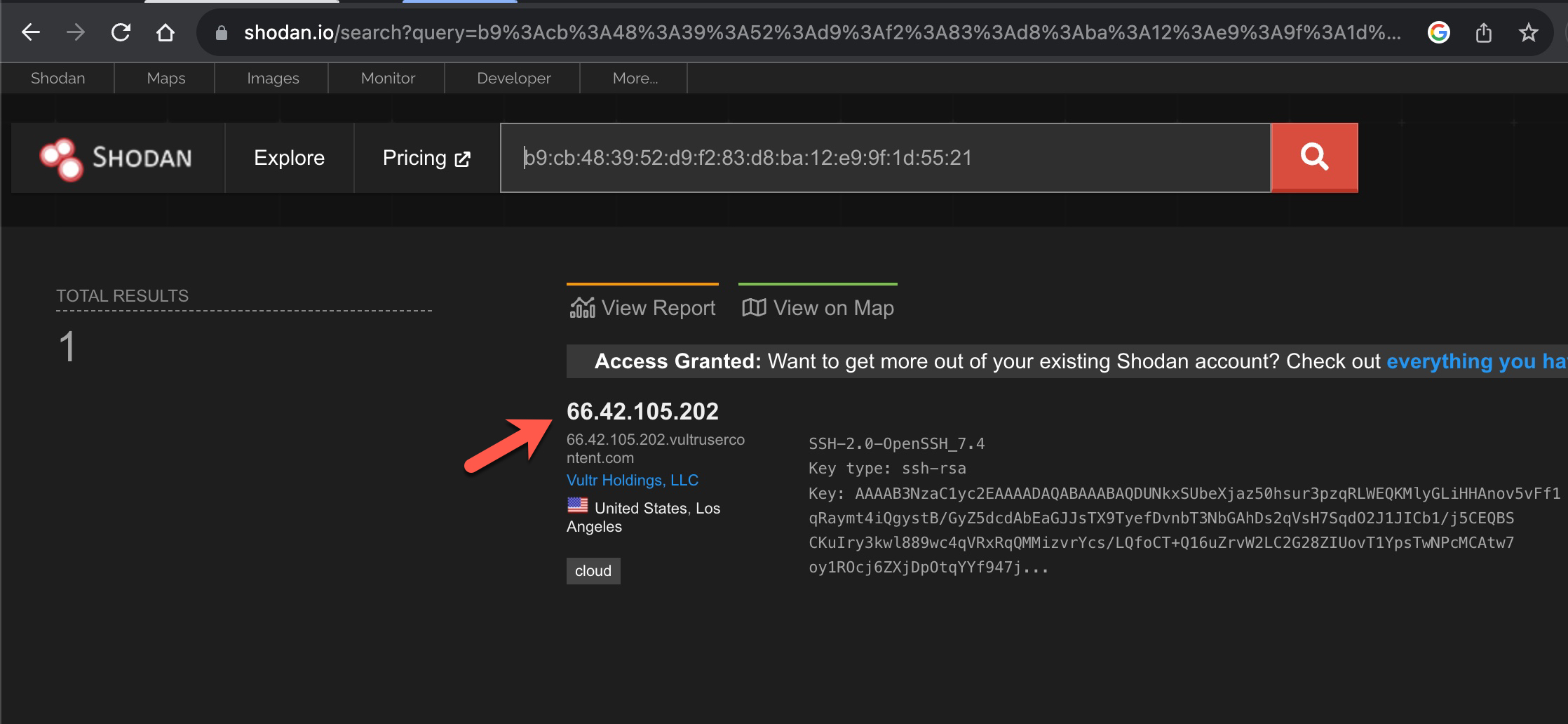

IPv6 adreslerine ait sunucularla ilgili daha fazla bilgi toplamak için yine nmap aracı ile (nmap -iL hosts.txt -6 -sV –script ssh-hostkey.nse –script-args ssh_hostkey=all) SSH servislerinin parmak izlerini (ssh fingerprint) Shodan arama motorunda arattığımda, bu sunucuların IPv4 adreslerini kolaylıkla bulabildim.

2001:19f0:6001:20f:9a7f:d317:c645:37eb

ssh-hostkey: b9:cb:48:39:52:d9:f2:83:d8:ba:12:e9:9f:1d:55:21

2001:19f0:6801:8dd:daab:291b:a4d6:dfc7

ssh-hostkey: 41:4f:6f:b8:3e:96:c0:6e:28:d8:7e:f0:81:e9:10:99

2001:19f0:8001:e5d:8404:4a87:e3cf:58cb

ssh-hostkey: 20:c1:8b:f9:06:9a:bc:e0:89:73:02:07:b3:71:b0:0b

2600:3c03:e000:b44:ec11:517f:1d99:7cbc

ssh-hostkey: 1b:c3:d3:43:b5:b1:9a:09:24:18:d3:d8:14:3f:34:fb

2001:19f0:8001:13a:f42d:4d56:deb9:c465

ssh-hostkey: 5d:2b:6d:11:c9:f5:e2:8f:99:bc:2a:30:19:63:90:3c

66.42.105.202 – b9:cb:48:39:52:d9:f2:83:d8:ba:12:e9:9f:1d:55:21

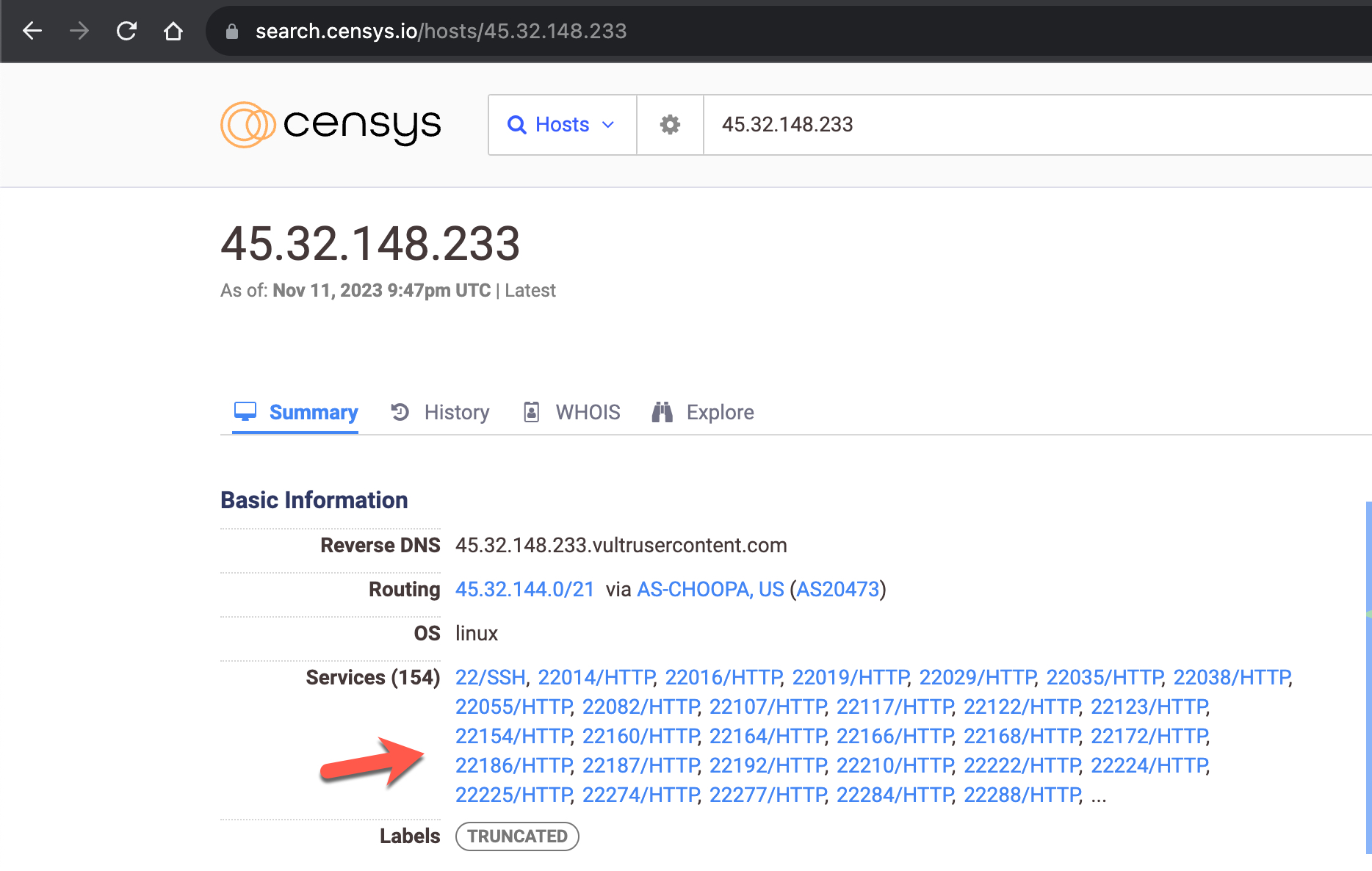

45.32.148.233 – 41:4f:6f:b8:3e:96:c0:6e:28:d8:7e:f0:81:e9:10:99

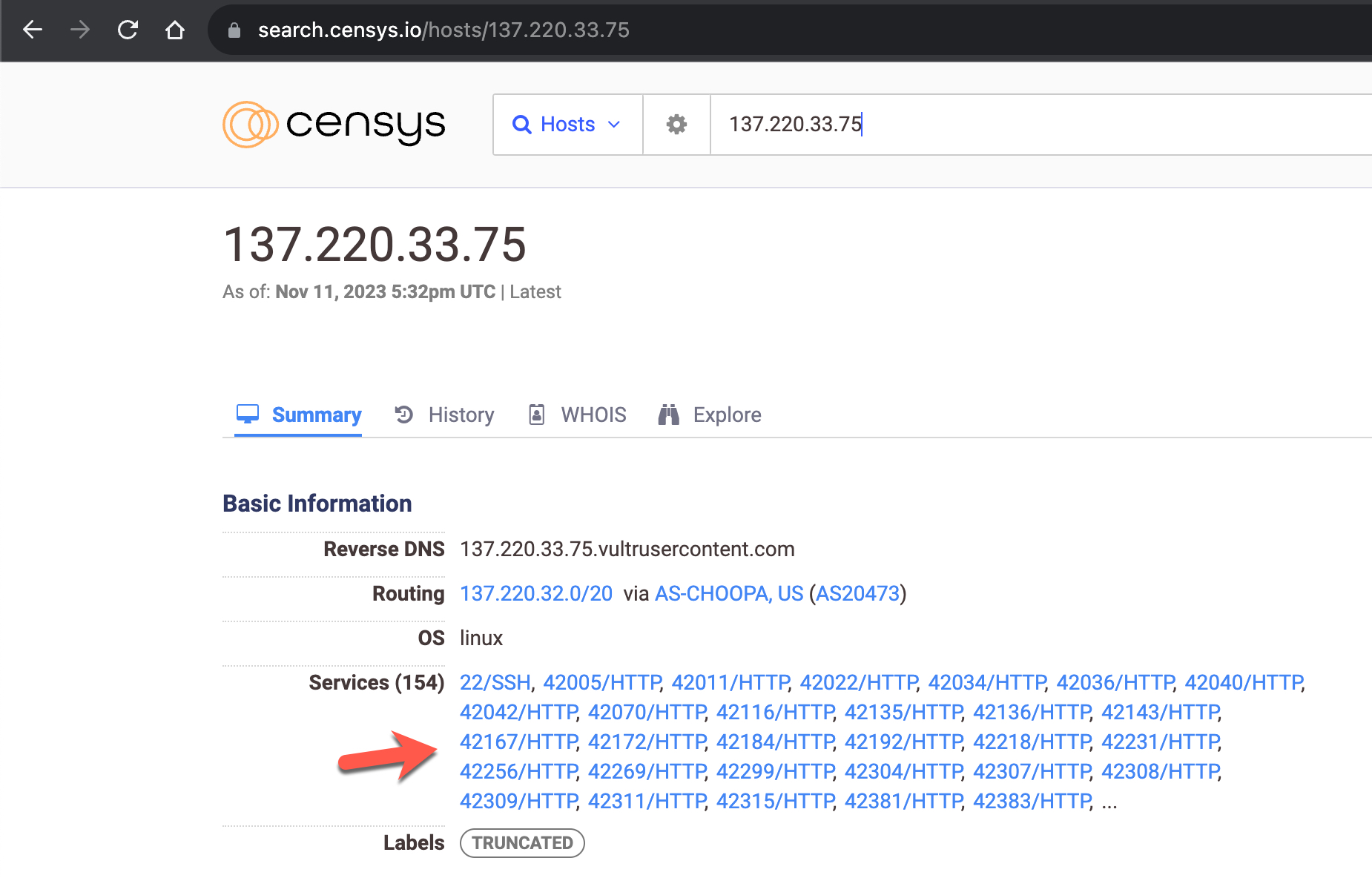

137.220.33.75 – 20:c1:8b:f9:06:9a:bc:e0:89:73:02:07:b3:71:b0:0b

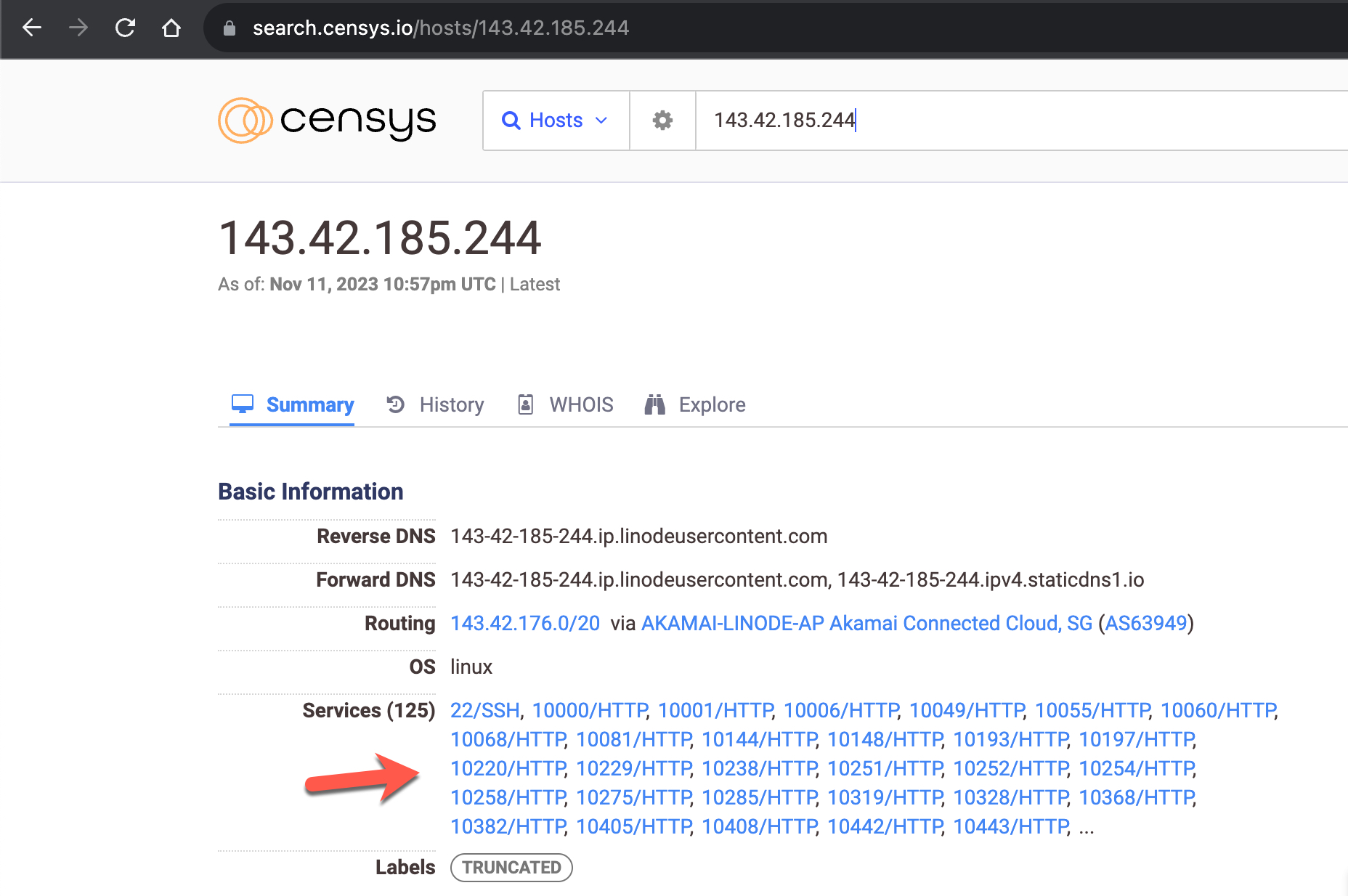

143.42.185.244 – 1b:c3:d3:43:b5:b1:9a:09:24:18:d3:d8:14:3f:34:fb

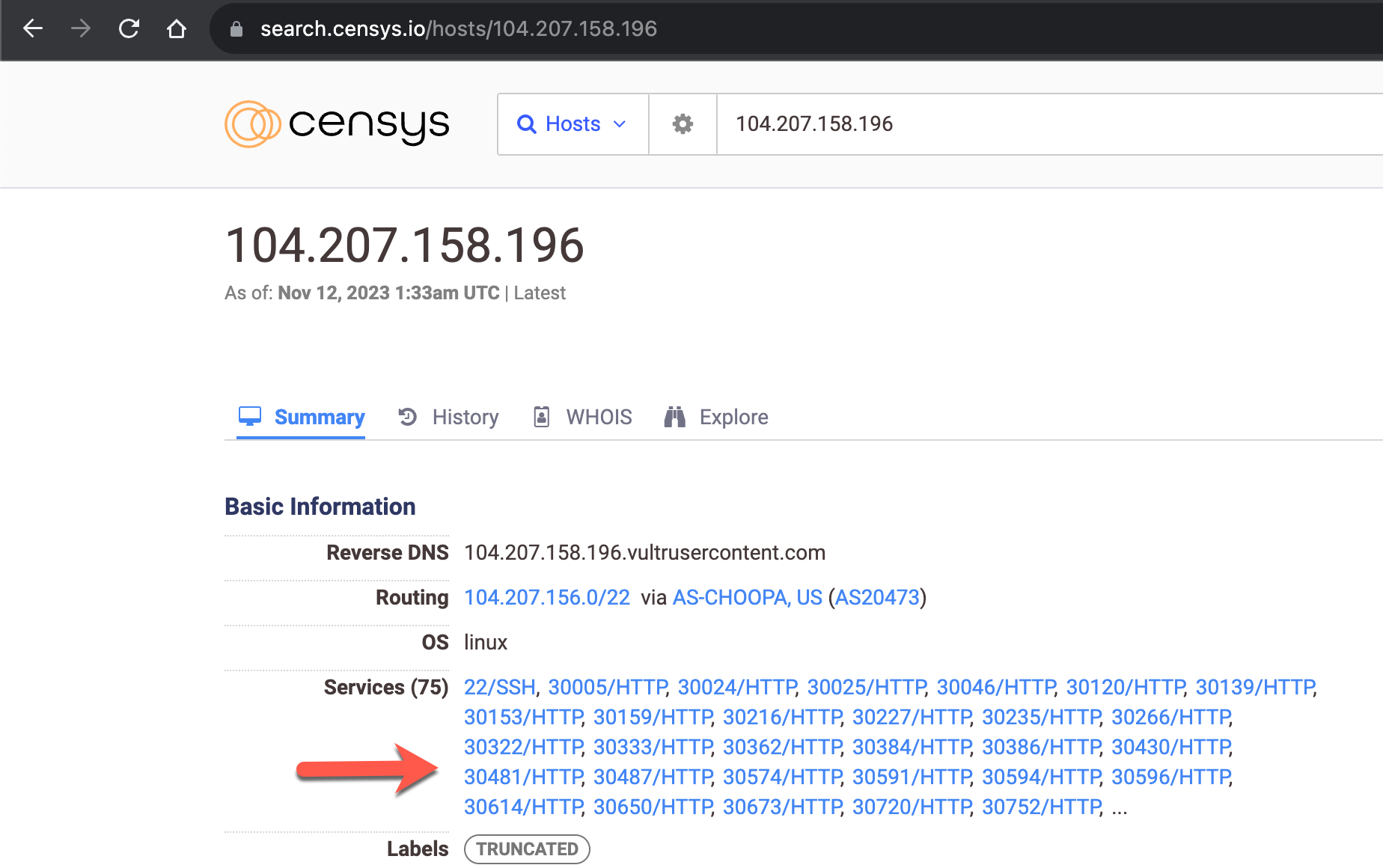

104.207.158.196 – 5d:2b:6d:11:c9:f5:e2:8f:99:bc:2a:30:19:63:90:3c

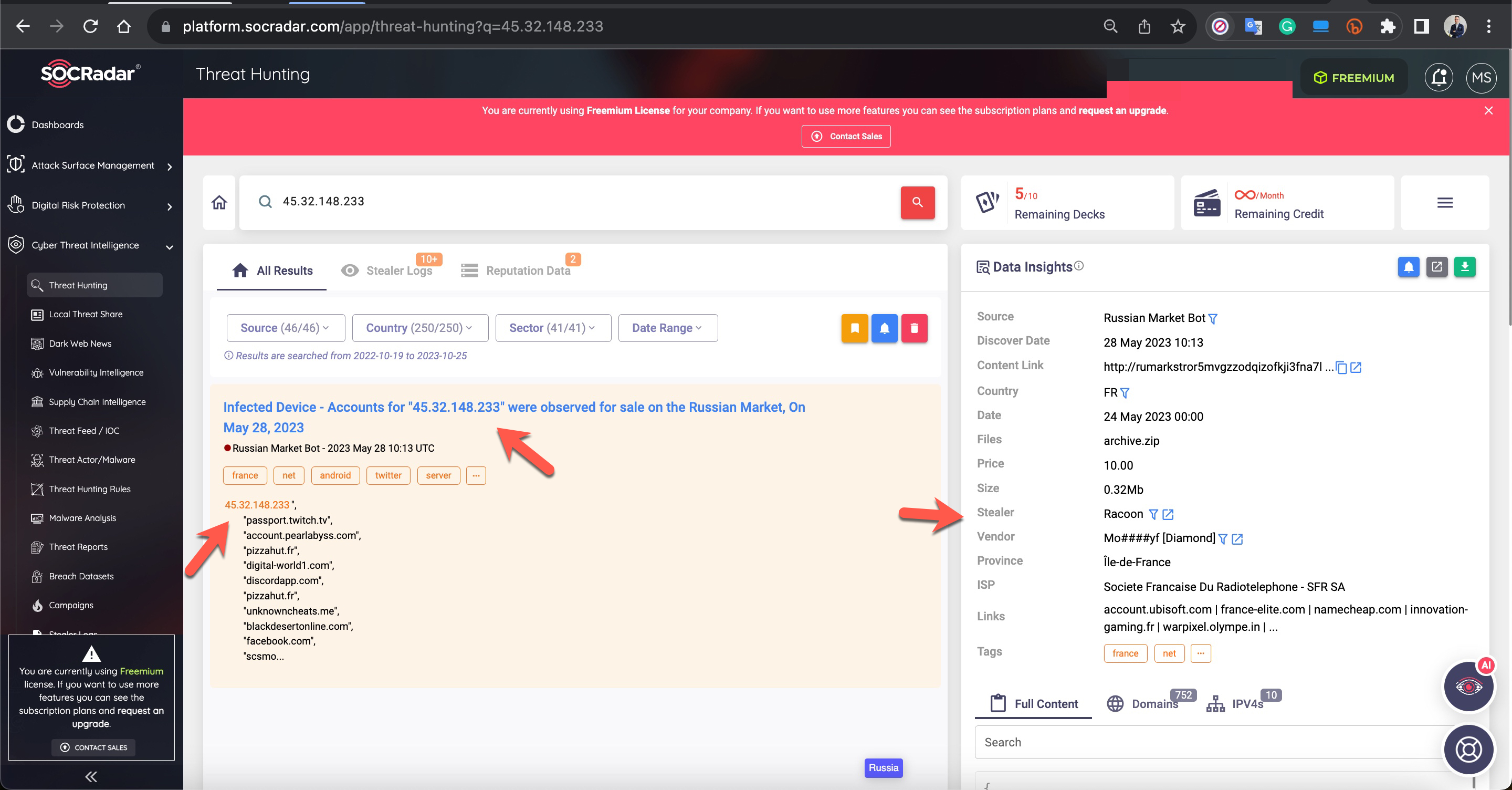

Tehdit Araştırması

Elde ettiğim bu IPv4 ve IPv6 adreslerini tehdit araştırmalarında sıklıkla kullanılan başta VirusTotal, SOCRadar XTI, AlienVault OTX olmak üzere çeşitli platformlarda arattığımda bunlardan sadece SOCRadar XTI üzerinde bir sonuca ulaşabildim.

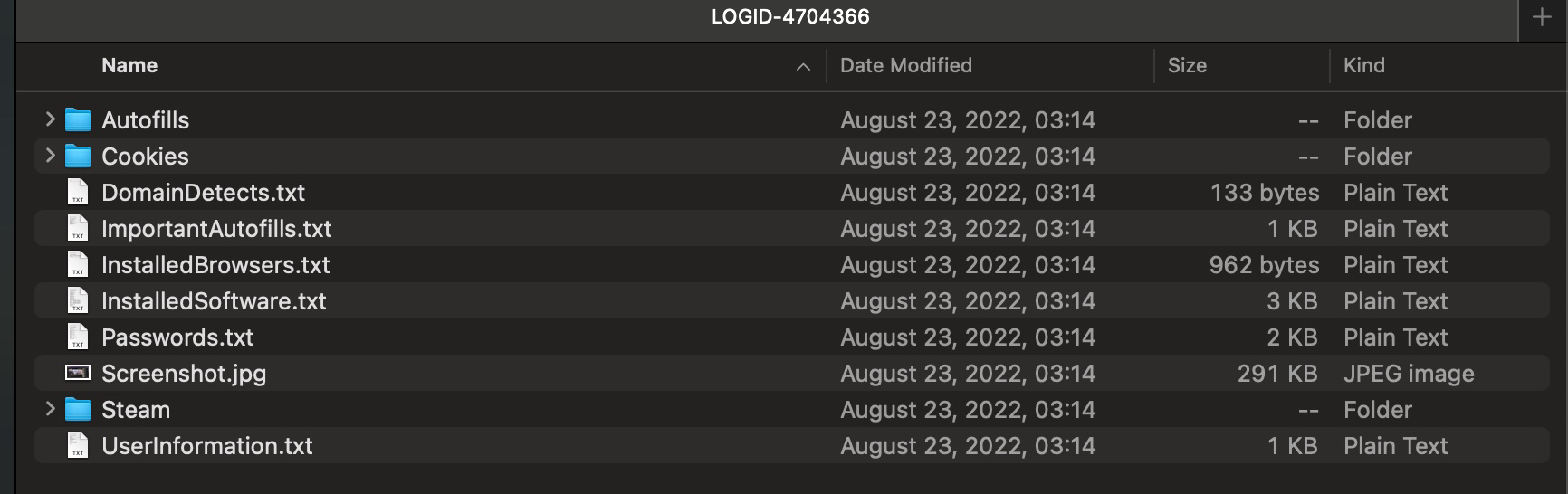

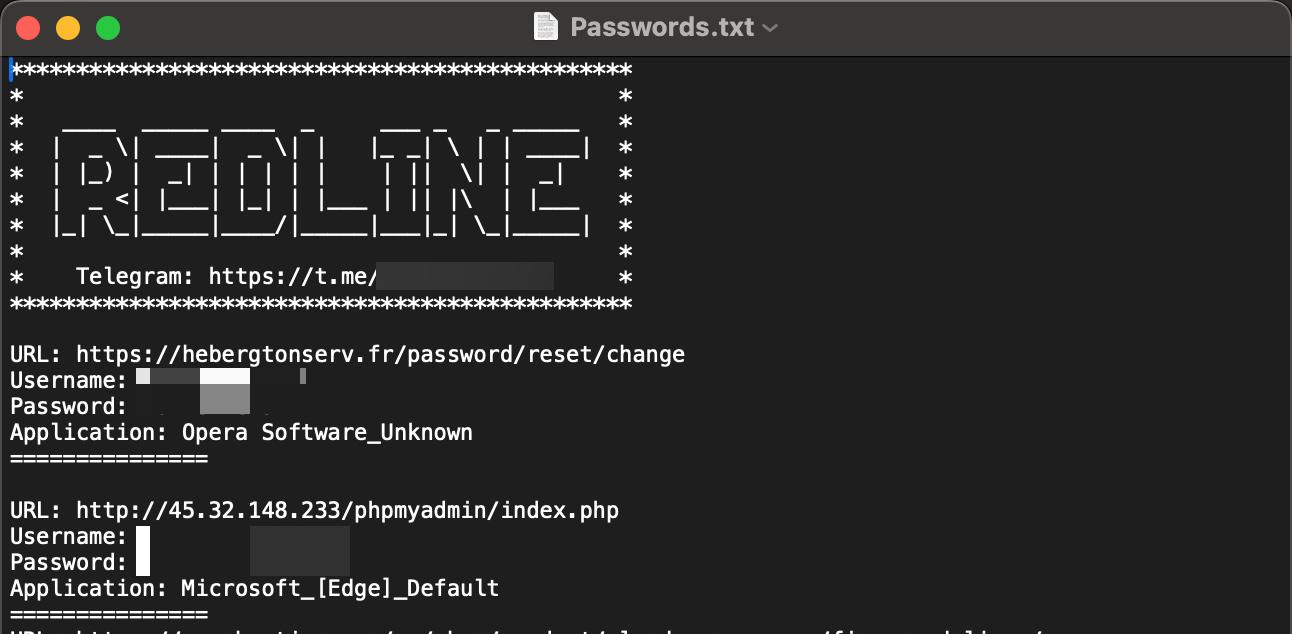

Buradaki sonuca göre, saldırgan tarafından kullanılan 45.32.148.233 IP adresine sahip sunucuya ait erişim bilgilerinin yer aldığı bir son kullanıcı sistemi, 2023 yılının Mayıs ayında hacklenmiş ve üzerinde Racoon isimli bilgi çalmakta kullanılan bir zararlı yazılım çalışmıştı. 2022 yılında ise yine bu IP adresinin yer aldığı başka bir son kullanıcı sistemi benzer şekilde RedLine isimli bilgi çalan başka bir zararlı yazılım tarafından enfekte olmuştu. Tüm çalınan bu bilgiler de daha sonrasında Rus yeraltı marketinde (Russian Market) satışa çıkmıştı.

SOCRadar Dark Web ekibi tarafından temin edilen dosyaların içeriğine baktığımda, sunucu üzerinde bir zamanlar phpMyAdmin isimli veritabanı yönetim aracı bulunduğu anlaşılıyordu. Bu bilgiler ışığında art niyetli kişiler uzun zamandan beri bu sunucuya yetkisiz olarak erişim sağlıyor ve saldırılarında kullanıyor olabilirlerdi.

Yeni Bağlantı Noktaları

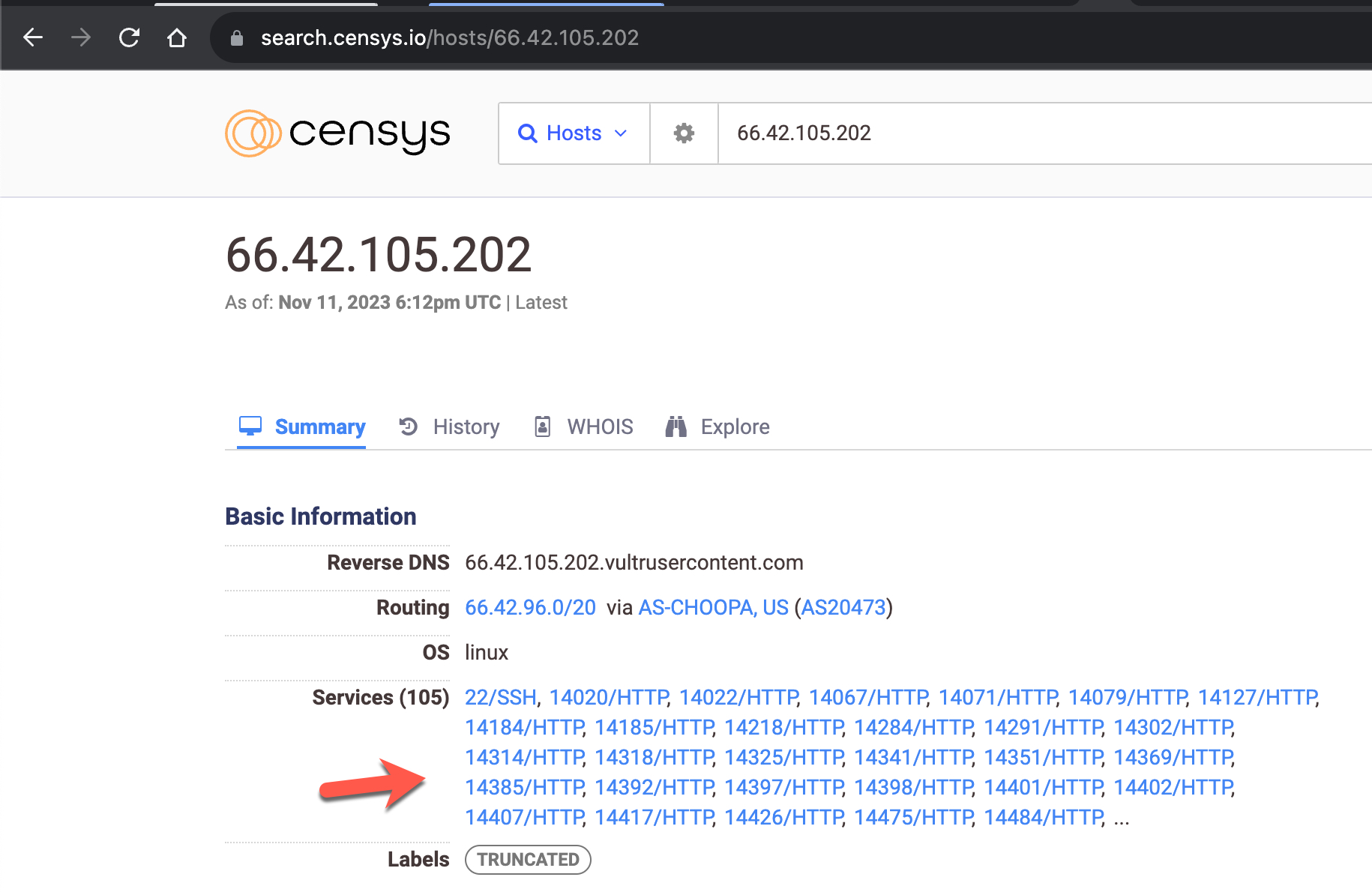

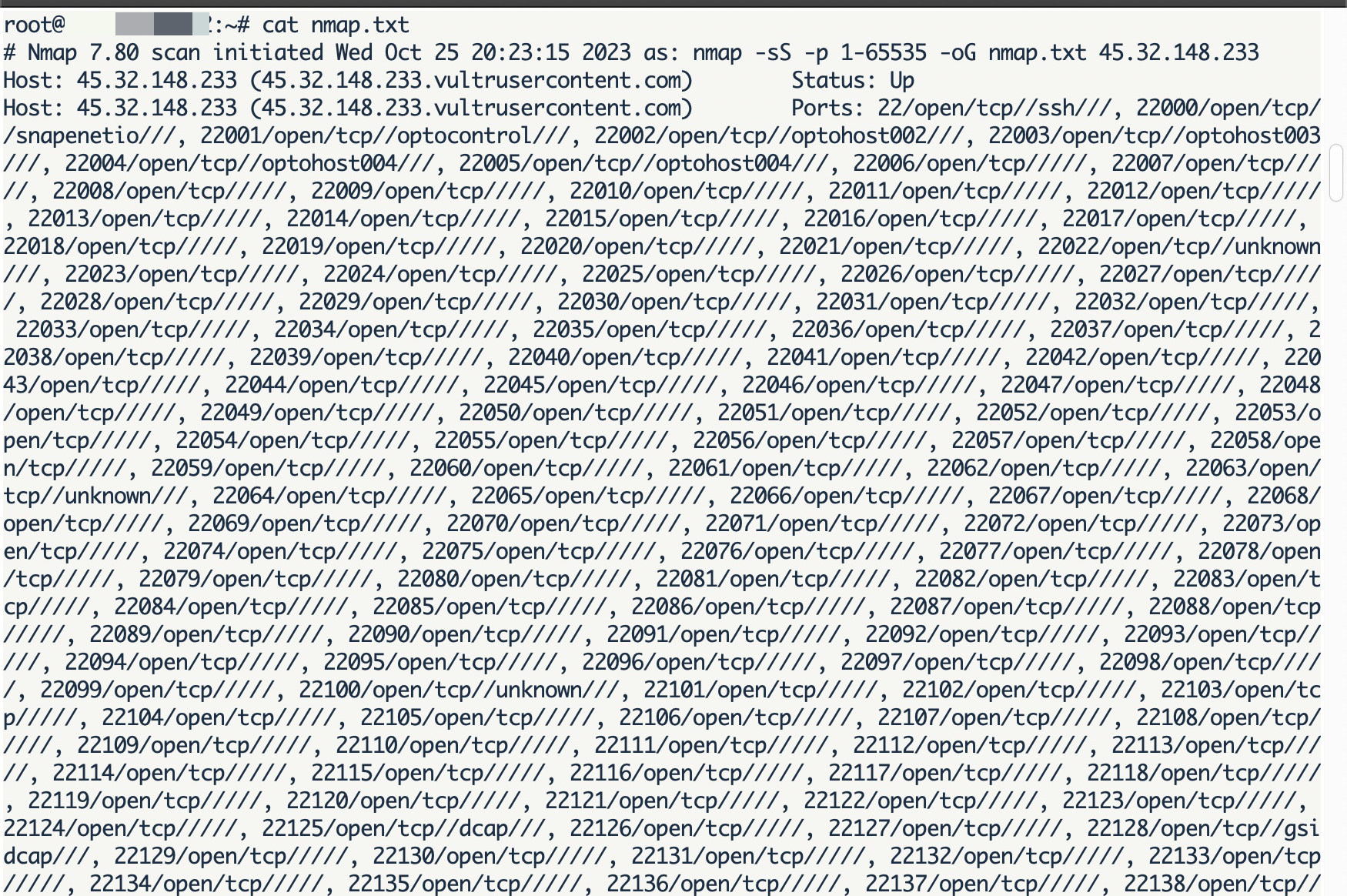

Censys isimli arama motorunda IPv4 adreslerini inceleyip, her birinin bağlantı noktalarını yine nmap aracı ile taradığımda bu defa IPv6 taramalarından farklı olarak her bir sunucuda 22. bağlantı noktası hariç 2000‘e yakın yeni bağlantı noktası olduğunu keşfettim.

Bir sunucu üzerinde 2000’e yakın açık bağlantı noktasının bulunması alışılagelmiş bir yapılandırma biçimi olmadığı için bu bağlantı noktalarını kontrol etmeye karar verdim.

Bir sistem üzerinde bu kadar çok açık bağlantı noktasına genelde vekil sunucuda (proxy) rastlandığı için ilk olarak bundan şüphelenmeye başladım. Saldırgan tarafından kullanılan IPv4 adreslerinin bilgilerini Censys üzerinde incelemeye devam ettiğimde, 45.32.148.233 IPv4 adresi ile ilgili kayıtlarda bir satır (Proxy-Connection: close) hemen dikkatimi çekti ve aklımda yeni bir soru daha belirdi. Bunlar 2000’li yılların başında internette sıklıkla rastladığımız açık vekil sunucular gibi olabilirler miydi ?

Anonim bir açık proxy, sunucu istekleri proxy sunucusundan geliyor gibi göründüğü için kullanıcıların IP adreslerini web sunucularından gizlemelerine yardımcı olabileceğinden, çevrimiçi anonimlik ve gizlilik isteyenler için yararlıdır. Kimliklerini ortaya çıkarmayı zorlaştırır ve böylece web’e göz atarken veya diğer internet hizmetlerini kullanırken algılanan güvenliklerinin korunmasına yardımcı olur. (Kaynak: Wikipedia)

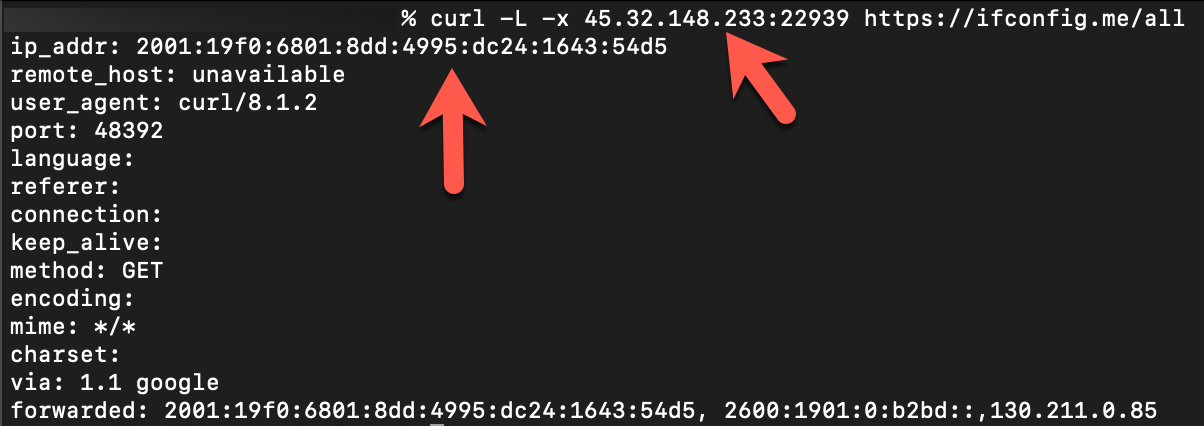

Bu soruya yanıt bulmak için cURL aracına 45.32.148.233 IPv4 adresini, vekil sunucu olarak Censys’de yer alan rastgele bir bağlantı noktası (22939) ile birlikte belirtip https://ifconfig.me/all web sayfasına istekte bulunduğumda, bu vekil sunucudan bu web sayfasına isteğin 2001:19f0:6801:8dd:4995:dc24:1643:54d5 IPv6 adresinden gönderildiğini gördüm. Kısaca sorunun yanıtı “Evet” idi. Bunlar açık vekil sunuculardı ve bunlar üzerinden hedef web sayfalarına kendi IPv4 adresimi gizleyerek web isteğinde bulunabiliyordum.

Ancak yukardaki ekran görüntüsünde yer alan 2001:19f0:6801:8dd:4995:dc24:1643:54d5 IPv6 adresine sahip vekil sunucu, benim e-Devlet hesabımın geçici süreliğine kapatılmasında rol oynayanlardan biri (2001:19f0:6801:8dd:daab:291b:a4d6:dfc7) değildi. Bu vekil sunucu ile o IPv6 arasındaki ilişkiyi tespit etmek için bu defa 45.32.148.233 IPv4 adresinin açık 2000 bağlantı noktasına (port) bağlanıp https://ifconfig.me/ip web sayfasına istek gönderen basit bir betik (script) hazırladım.

#!/bin/sh

for ((i=22000; i<=24000; i++))

do

curl -x 45.32.148.233:$i -L -s -k https://ifconfig.me/ip >> ip_check_45.32.148.233.txt

echo '' >> ip_check_45.32.148.233.txt

sleep 1

done

Web sayfasından gelen her bir yanıtta farklı bir IPv6 adresi yer alıyordu. Bu sonuca göre art niyetli kişiler, 2000 tane IPv6 üzerinden istedikleri web sayfasına kaba kuvvet saldırısı gerçekleştirebiliyorlardı. Betik bir süre çalıştıktan sonra e-Devlet hesabıma saldırıyı gerçekleştiren IPv6 adresini de bu adresler arasında görebildim.

Neden IPv6 adresi kullanıyorlar?

Tüm bu araştırmaları yaparken bir yandan saldırganın neden IPv6 adresleri kullandığı kafamı kurcalamaya başladı ve bir zaman sonra şeytanın ayrıntıda gizli olduğunu anladım.

DigitalOcean, Linode, Vultr ve benzeri servis sağlayıcılarından bir sunucu kiraladığınızda size bir adet IPv4 tahsis ediyorlar ve bu sunucu üzerinden internet ile ilişkili yaptığınız tüm işlemlerde bu IP adresini kullanıyorsunuz.

Siber suçlular da çoğu zaman siber saldırılarını gerçekleştirmek veya kamufle etmek için bu tür servis sağlayıcılarından sunucu kiralıyorlar. Zamanla gerçekleştirdikleri siber saldırılara ait sunucuların IPv4 adresleri güvenlik teknolojileri tarafından tespit edilip, engellenmeye, küresel kara listelere eklenmeye başlıyor. Saldırı girişimleri engellenmeye başlandıkça da bu IPv4 adreslerini kullanamaz noktaya geliyorlar ve şikayet bildirimleri nedeniyle hesapları, sunucuları da hızla kapandığı için yeni bir sunucu arayışına giriyorlar.

Örneğin basit bir hesapla bu siber saldırıları 100 tane sunucudan gerçekleştirdiklerini düşündüğümüzde, sunucu başına 6$ ödedikleri için toplam 600$ maliyete katlanmaları gerekiyor ve bunu ne kadar uzun süre engellenmeden gerçekleştirebilirlerse yanlarına kar kalıyor aksi halde kara listelere eklendikçe tekrar ve tekrar bu maliyete katlanmaları gerekiyor.

Peki IPv4 yerine IPv6 kullandıklarında işin rengi nasıl değişiyor? Bu servis sağlayıcıları, sunucu kiralayan müşterilerine sadece 1 adet IPv4 kullanma hakkı tanırken, mevzu bahis IPv6 olduğunda binlercesini üretmelerine ve kullanmalarına imkan tanıyorlar. Böyle olunca da art niyetli kişiler sadece 6$ ödeyerek binden fazla IPv6 adresi üzerinden saldırılarını gerçekleştirebiliyorlar. Kara listelere eklendikçe kullandıkları sunucular üzerinde yeni IPv6 adresleri üretip, kullanabildikleri için de ta ki servis sağlayıcısına şikayetler ulaşana kadar kara listelerden pek fazla etkilenmeden saldırılarını uzun süre aynı sunucu üzerinde gerçekleştirebiliyorlar.

Peki e-Devlet uygulaması, uyguladığı güvenlik kontrolleri, önlemleri nedeniyle saldırganları IPv4 yerine IPv6 kullanmalarına gerçekten zorluyor muydu yoksa saldırganlar işlerini garantiye almak için mi IPv6 kullanmayı tercih ediyorlardı? Bunun için e-Devlet hesabımı 5 defa hatalı giriş denemesi ile geçici olarak kullanıma kapattıktan hemen sonra eşimin hesabına bu defa doğru parola ile giriş yapmaya çalıştığımda başarıyla giriş yapabildiğimi gördüm.

Bu sonuca göre uygulama genelinde ve/veya ağ seviyesinde bir IPv4 hesabı ile ikiden fazla hesaba bu şekilde kaba kuvvet saldırısı yapıldığında bu IPv4 adresi kara listeye eklenmiyorsa, engellenmiyorsa bu durumda saldırganlar bir IPv4 adresi ile uzun süre, birden fazla hesaba bu saldırıları gerçekleştirebilirlerdi. Aksi durumda ise IPv6 adresleri kullanmaktan başka çareleri kalmıyordu.

İkiden fazla e-Devlet hesabı üzerinde bunu test ve teyit etme şansım olmadığı ve saldırganların da IPv6 sistemler üzerinden bu saldırıları gerçekleştirdiğini göz önünde bulundurduğumda, kuvvetle muhtemel saldırganların kullandığı IPv4 adreslerine e-Devlet güvenlik önlemleri geçit vermiyordu.

e-Devlet Hesabımı Nasıl Koruyabilirim?

Sonuç itibariyle siber saldırganların uzun yıllardır e-Devlet hesaplarımızı hacklemek için yeri geldiğinde hacklenmiş, enfekte sistemlerden oluşan bot ağlarını yeri geldiğinde kendi sistemlerini kullandıklarını, izlerini gizlemek, yakalanmamak için vekil sunucu yazılımlarından faydalandıklarını, IPv6 desteği olan servis sağlayıcılardan sunucular satın aldıklarını, kısacası her yolu denediklerini görebiliyoruz.

Peki bu durumda sade bir vatandaş olarak kendinizi bu yazıya konu olan saldırılardan nasıl koruyabilirsiniz? Bunun için yapmanız gereken en önemli adım, e-Devlet hesabınıza girişte mutlaka ama mutlaka iki aşamalı giriş yöntemlerinden birini kullanmanız olacaktır. Nasıl kullanabileceğinizi bu adresi ziyaret ederek öğrenebilirsiniz.

Bu vesileyle yeni yılınızı kutlar, 2024 yılının hem sizlere hem de tüm sevdiklerinize önce sağlık sonra mutluluk ve başarı getirmesini dilerim.

Bir sonraki yazıda görüşmek dileğiyle.

3 comments

Gayet başarılı bir makale olmuş

Emeğine sağlık bir çırpıda okudum. Siber güvenlik araştırmacısı nasıl olunur un kitabını yazıyorsun aslında. Bir gün Amerika da karşılıklı bir kahve içmek ümidiyle…

:)