If you are looking for an English version of this article, please visit here.

İÇİNDEKİLER

Başlangıç

Yatırım Dolandırıcıları başlıklı blog yazımı okuyanlarınız, sosyal medya ve ağlar üzerinden dolandırıcıların sahte reklamlarla masum vatandaşları hangi yöntemlerle, nasıl ağlarına düşürmeye çalıştıklarını görmüşlerdir. O yazıda da olduğu gibi dolandırıcılık girişiminin önemli bir parçasında yer alan web siteleri, dolandırıcıların operasyonları açısından kritik bir yere sahiptir.

Çoğu vakada ikna yolu ile bir şekilde kurbanlarını web sitelerine getirebilen dolandırıcılar, kurbanlarına ait bilgileri buradan ele geçirmekte, ardından operasyonlarının diğer adımı olan çağrı veya WhatsApp, Telegram gibi kanallar üzerinden kurbanları ile iletişime geçmektedirler. Tahmin edilebileceği üzere bu son adımda da kurbanlarına para transferi yaptırmaya çalışarak kötü emellerine ulaşmayı hedeflemektedirler.

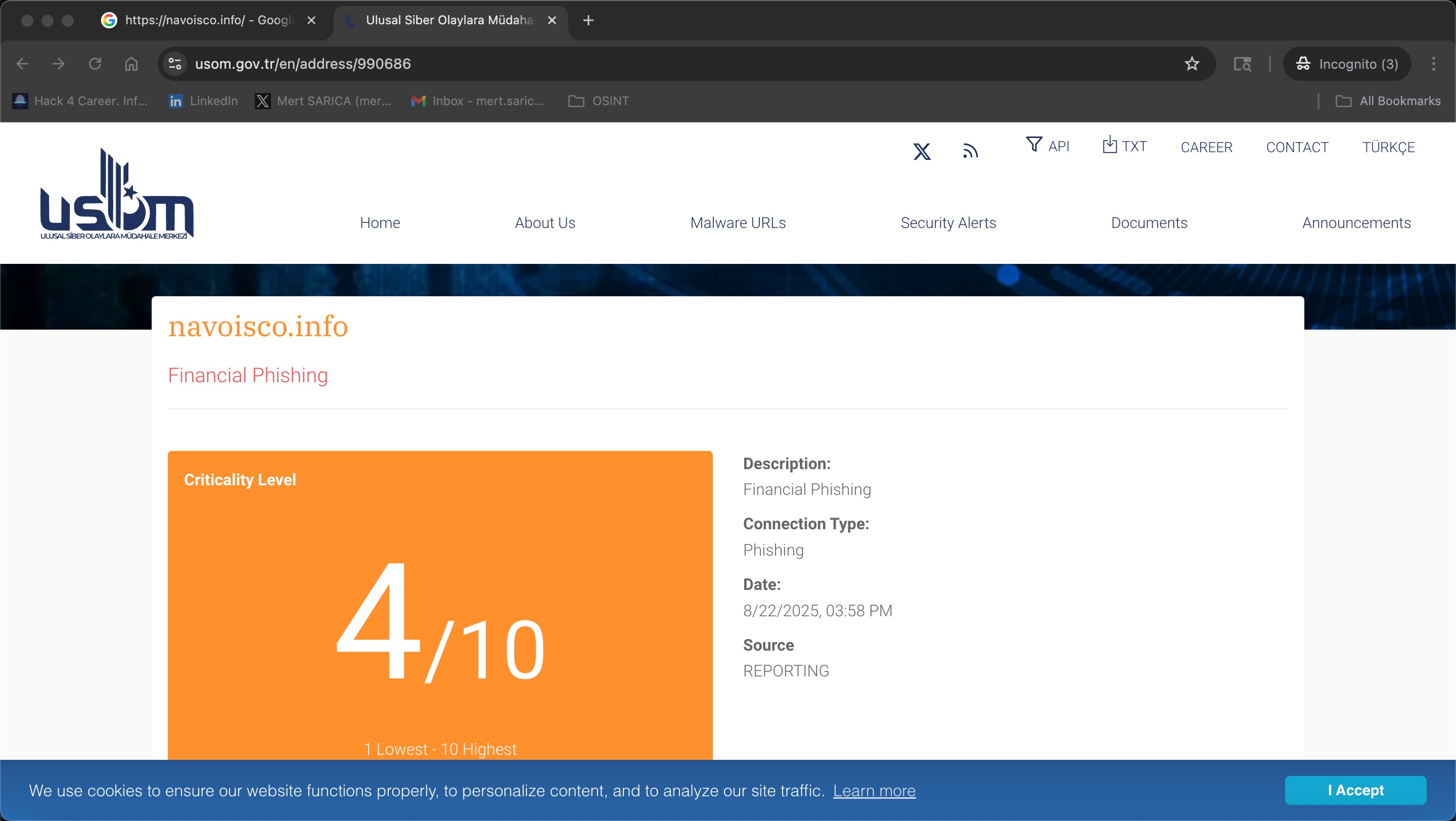

Tabii bu dolandırıcılardan biraz işi bilenler, SOCRadar, Netcraft gibi siber suçlarla mücadele eden şirketlerin ve USOM gibi birimlerin web sitelerini taradıklarını, raporladıklarını ve ardından da şüpheli/zararlı olanları kapattırdıklarını bildikleri için bu taramaları atlatma adına 1996 yılından beri SEO dünyasında kullanılan Cloaking dediğimiz maskeleme taktiğinden faydalanmaktadırlar. Ben de bu yazımda farkındalık yaratması adına maskeleme tekniklerinden en çok kullanılanlarına ve bunları basit bir şekilde atlatmak amacıyla yapay zekaya geliştirttiğim bir araca yer vermeye çalıştım.

Cloaking, bir web sitesinin arama motorlarına gösterdiği içeriğin, kullanıcılara gösterdiği içerikten farklı olmasıdır; bu, arama motoru optimizasyonu (SEO) kurallarına aykırı bir uygulamadır. Kullanıcılar ve arama motorları tarafından farklı içeriklerin sunulduğu bu yöntem, arama sonuçlarında avantaj sağlamak amacıyla kullanılır.

Cloaking’in Amacı ve Yöntemi

Arama Motoru Optimizasyonu (SEO):

Cloaking, bir web sitesinin arama motoru sonuçlarında daha üst sıralarda yer almasını sağlamak için kullanılan bir tekniktir.Farklı İçerik Sunumu:

Arama motoru botları, web sitesinin daha zengin ve arama sorgularına uygun anahtar kelimelerle dolu bir içeriğe sahip olduğunu düşünür. Ancak, gerçek kullanıcılara sitenin farklı ve genellikle daha az optimize edilmiş bir sürümü gösterilir.Kötü Niyetli Kullanım:

Bu yöntem, Google gibi arama motorlarının algoritmalarını kandırmak ve kullanıcılara spam veya yanıltıcı içerikler göstermek amacıyla kullanılır.

Öncelikle maskeleme tekniği kullanılan oltalama siteleri üzerinde güvenlik araştırması yapabilmek için oltalama sitelerinin kaynak koduna ihtiyacım vardı. Ha deyince bunlara ulaşmak pratikte pek mümkün olamayacağı için önceki yazılarımda olduğu gibi SOCRadar’ın yardımına başvurmaya verdim. :)

SOCRadar platformu oltalama (phishing) sitelerini sadece tespit etmekle kalmayıp bunların arkasındaki tehdit aktörlerine ulaşabilmek için yeri geldiğinde kaynak kodlarını da elde edebildiği için Türk vatandaşlarını hedef alan 500 tane oltalama sitesine ait kaynak kodunu temin edip, üzerinde güvenlik araştırması yapmaya karar verdim.

Coğrafi Maskeleme

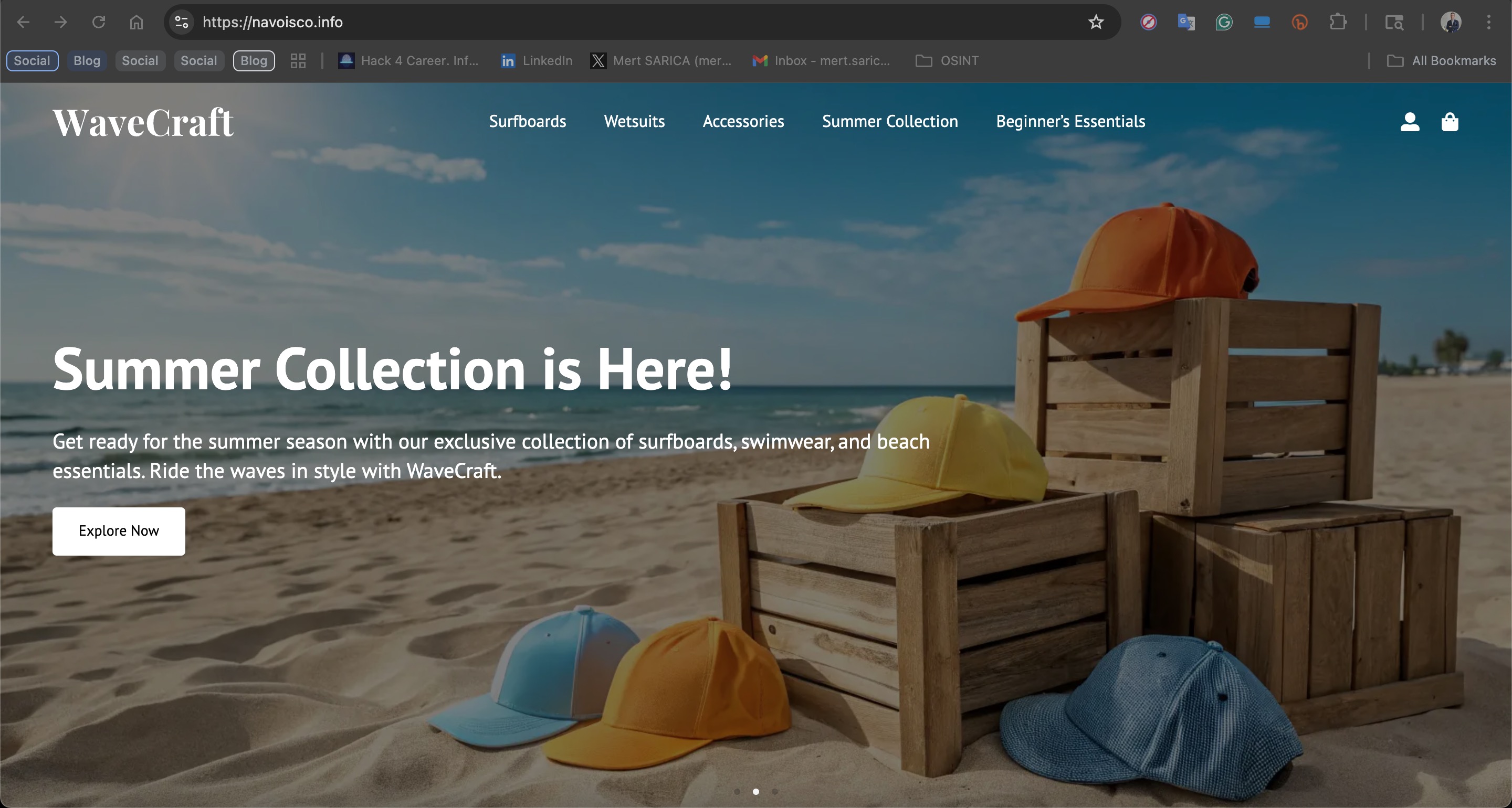

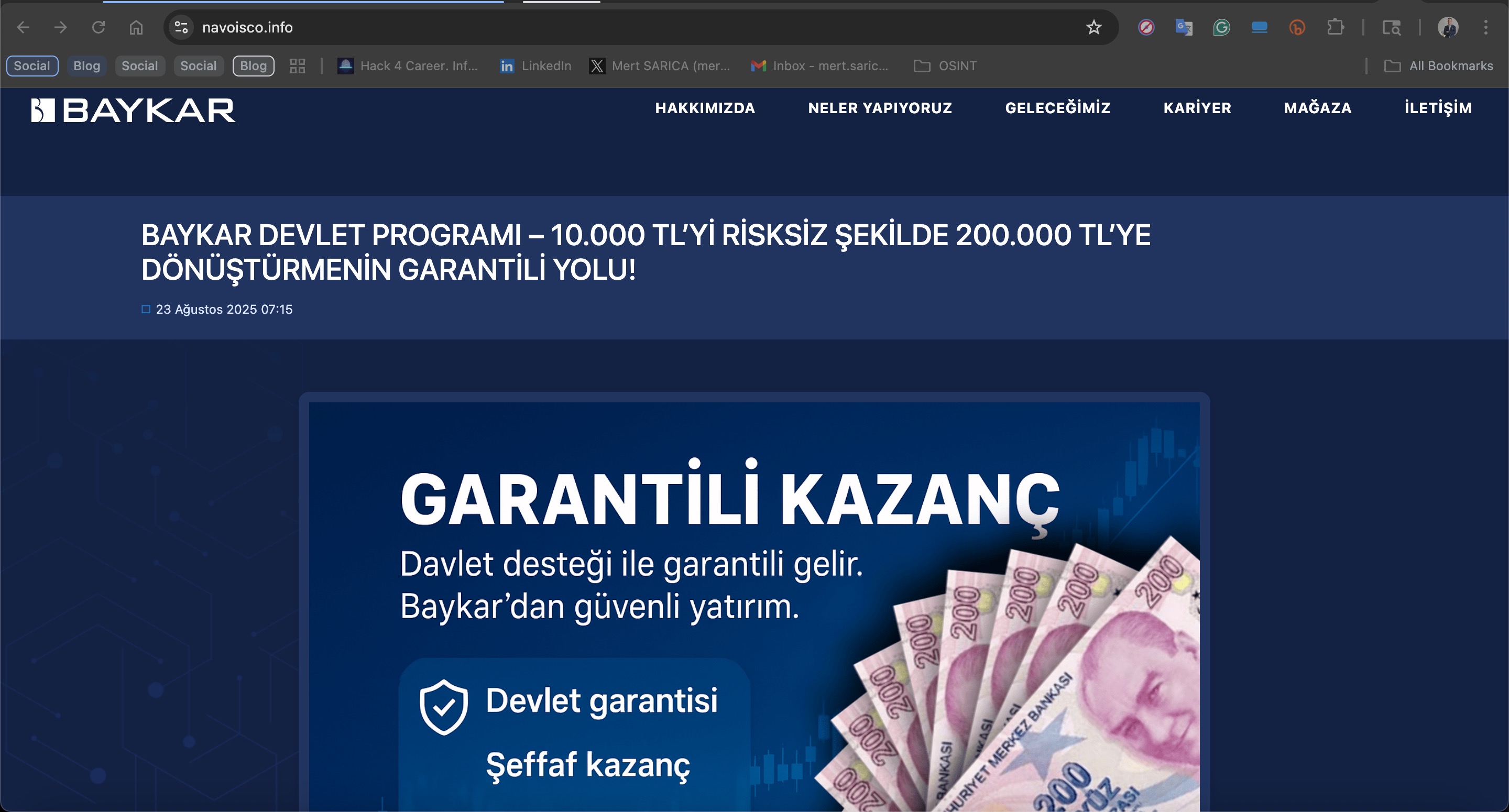

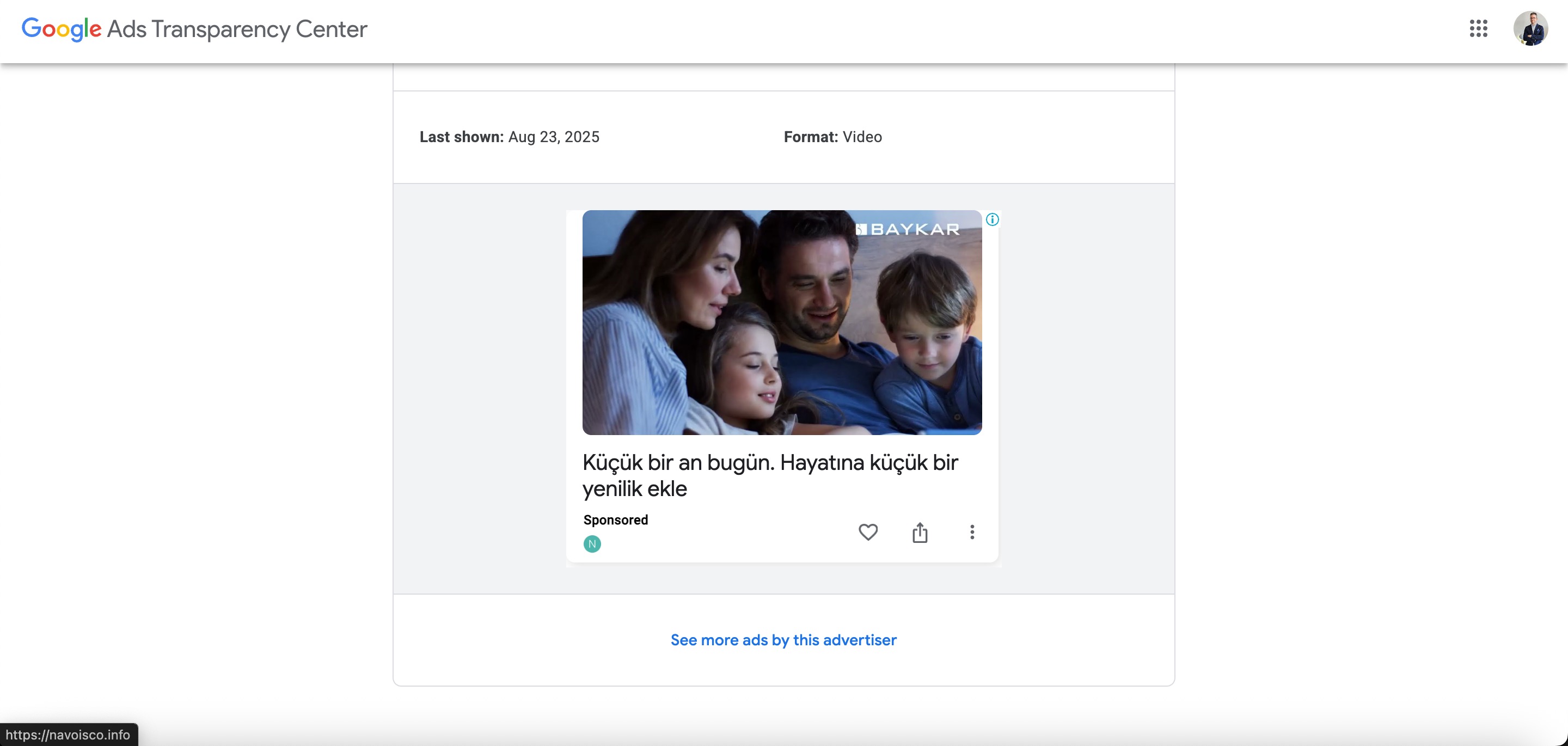

İlk olarak Yatırım Dolandırıcıları blog yazıma konu olan tehdit aktörüne ait bir web sitesini inceledim. Bir yıldır dolandırıcılık operasyonlarına hız kesmeden devam eden bu tehdit aktörü, 6 Ağustos 2025 tarihinde navoisco[.]info isimli alan adını kayıt edip, 13 Ağustos 2025 tarihinde ise web sitesini dolandırıcılık amacıyla kullanmaya başladı.

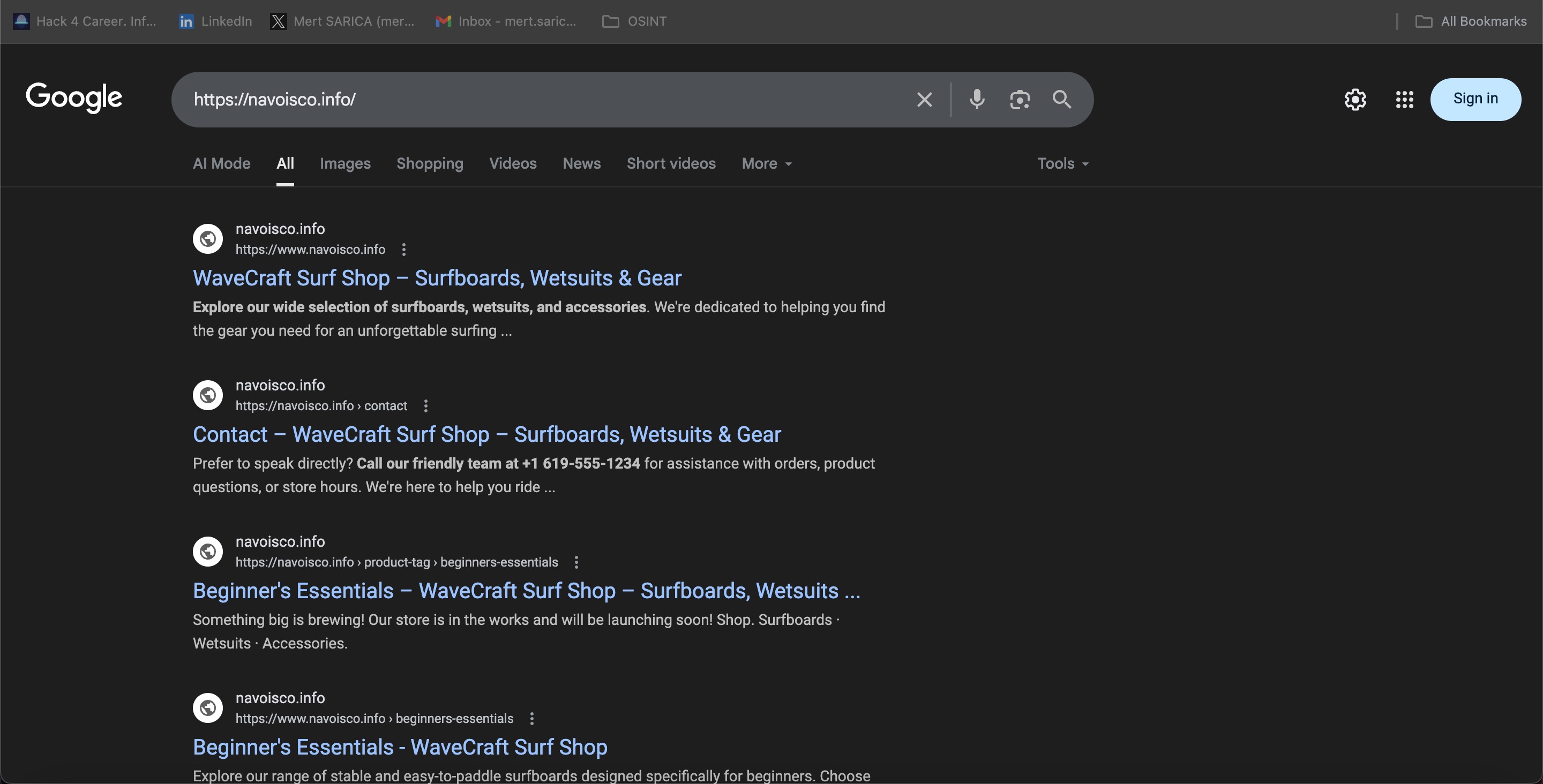

Bu web sitesini yurt dışından ziyaret ettiğinizde karşınıza sörf ürünleri satan bir içerik geliyordu fakat Türkiye’den ziyaret ettiğinizde bu defa Baykar savunma şirketinin adını kullarak dolandırıcılık faliyeti gerçekleştiren, kısaca Coğrafi Maskeleme tekniği kullanan bir web sayfası olarak karşınıza çıkıyordu. Google arama motorunda bu adresi arattığınızda ise dolandırıcıların kullandığı bu maskeleme tekniği sayesinde kayıtlara sörf ürünleri satan bir mağaza olarak girdiği görülüyordu.

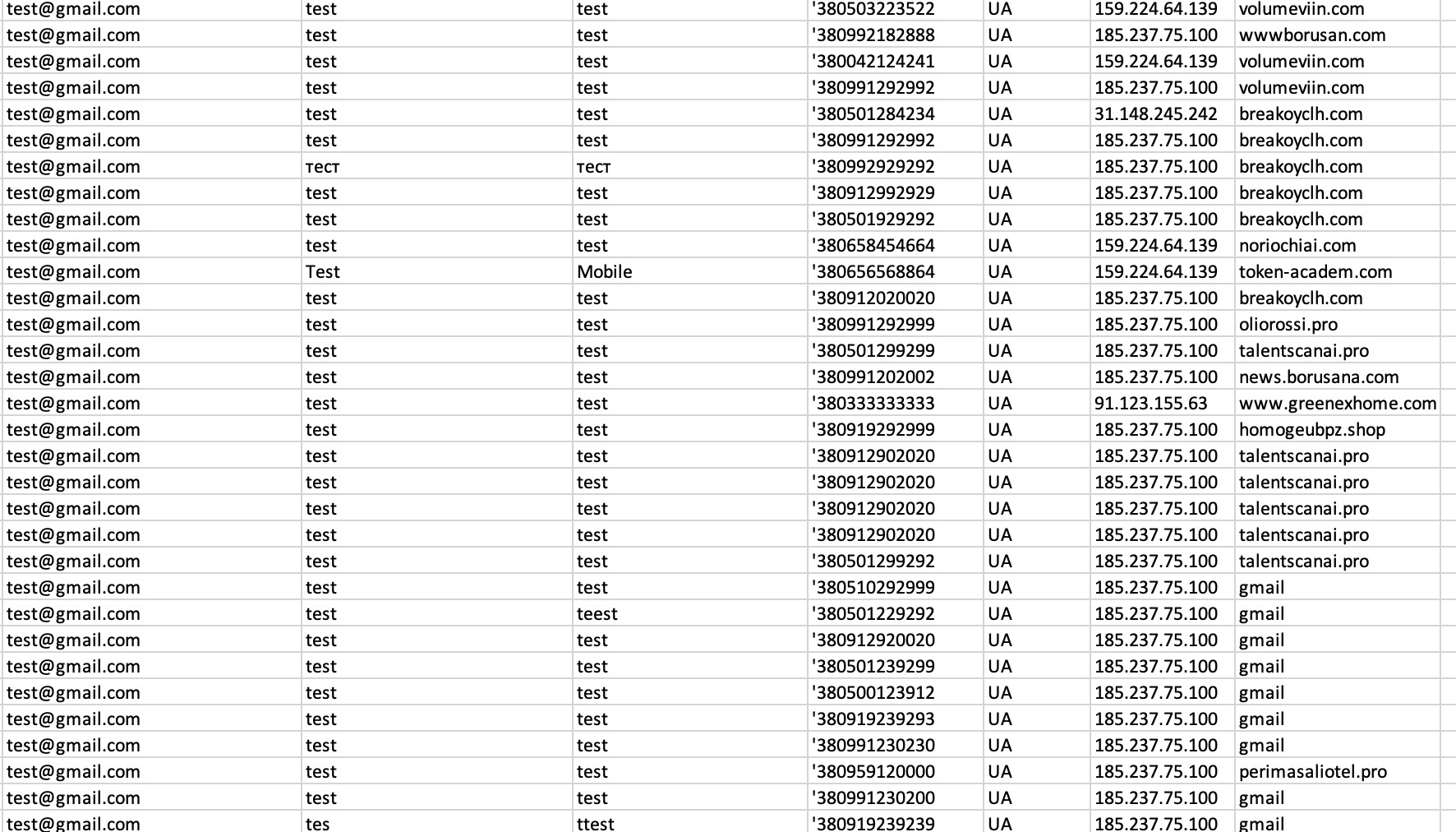

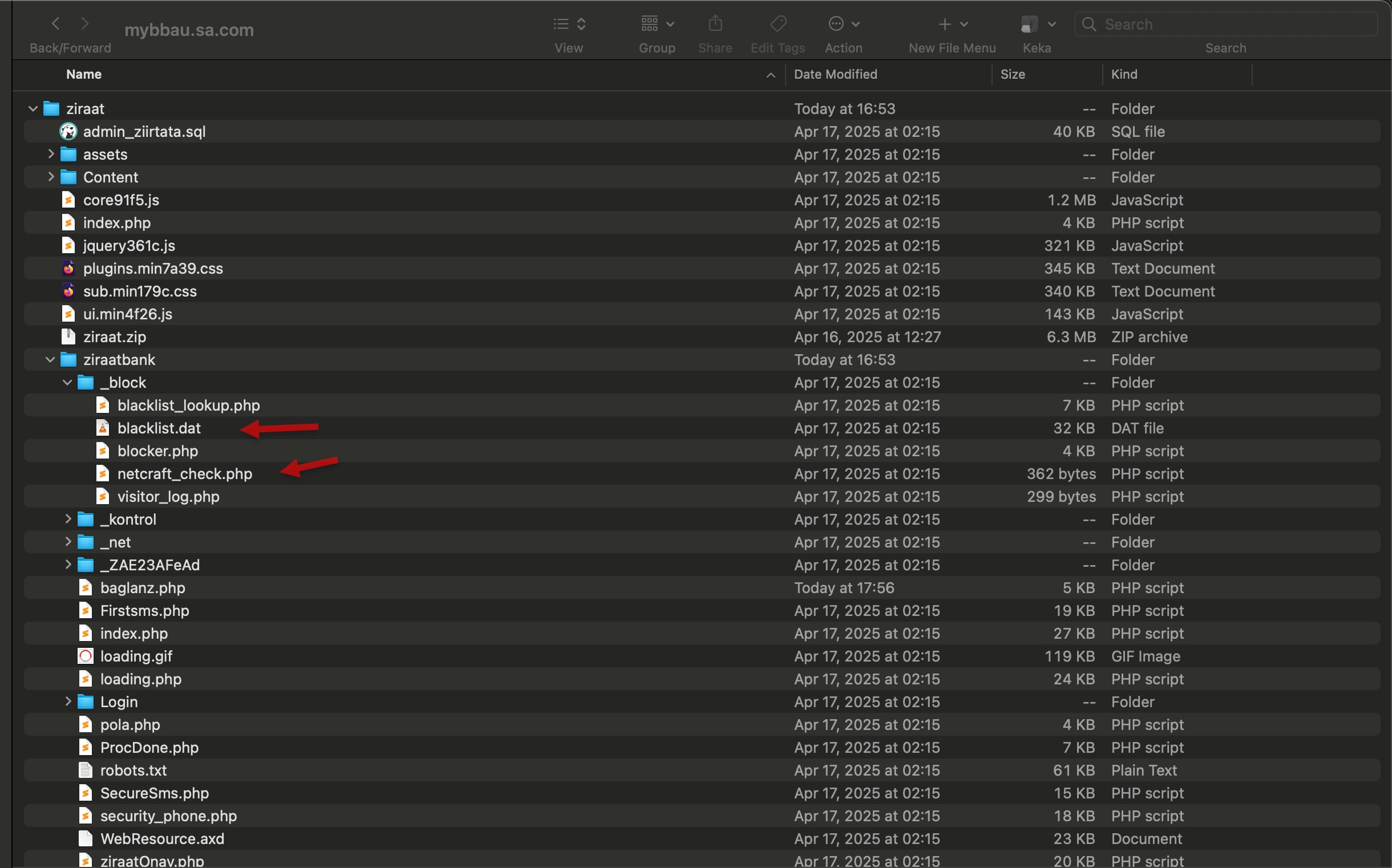

Not: Yaklaşık bir yılı aşkın süredir takip ettiğim ve Rus olduklarına kanaat getirdiğim, operasyonlarını ise ağırlıkla Ukrayna IP adresleri (185.38.218.86, 185.237.75.100, 91.123.155.63) üzerinden gerçekleştiren tehdit aktörlerinin, Şubat 2025’ten bu yana 699 oltalama (phishing) web sitesi hayata geçirdiğini, yaklaşık 9000 Türk vatandaşını hedef alıp kişisel bilgilerini (isim, soyad, e-posta adresi, telefon numarası, ip adresi) ele geçirdiklerini tespit ettim.

Kullanıcı Aracısı (User-Agent) Tabanlı Maskeleme

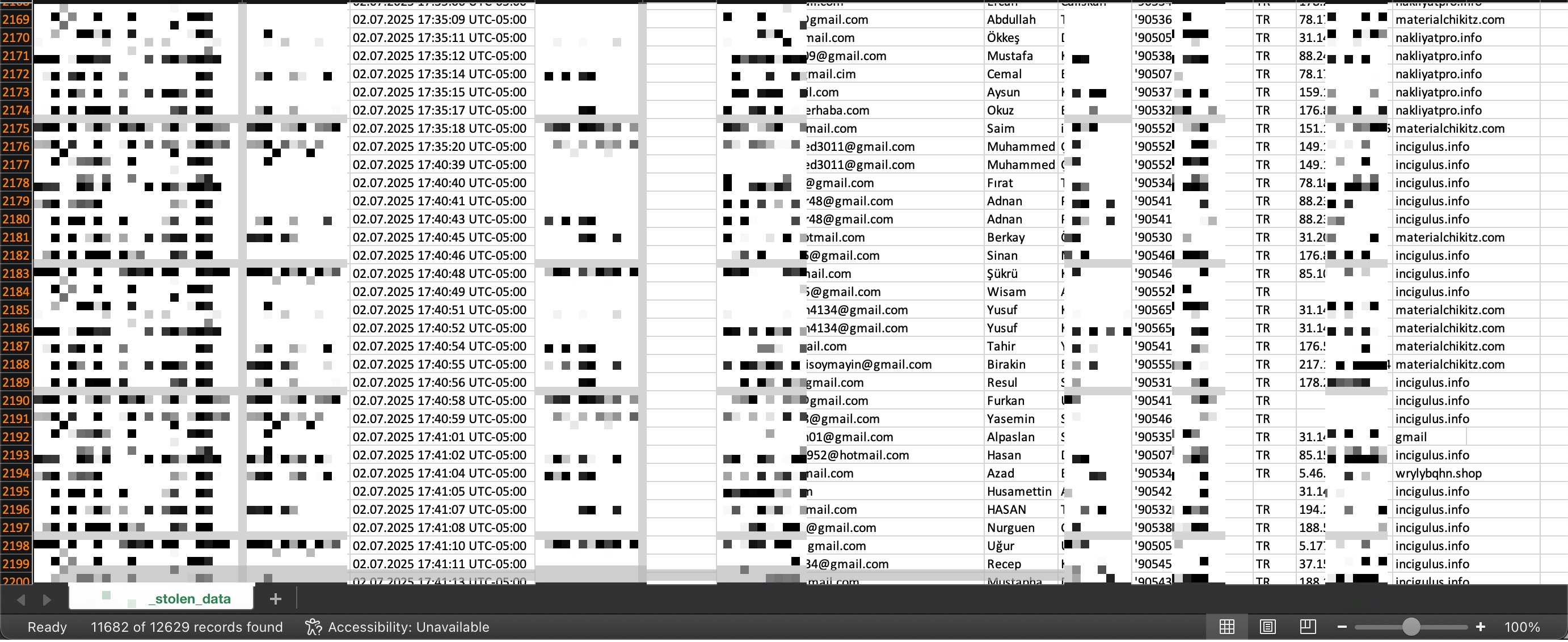

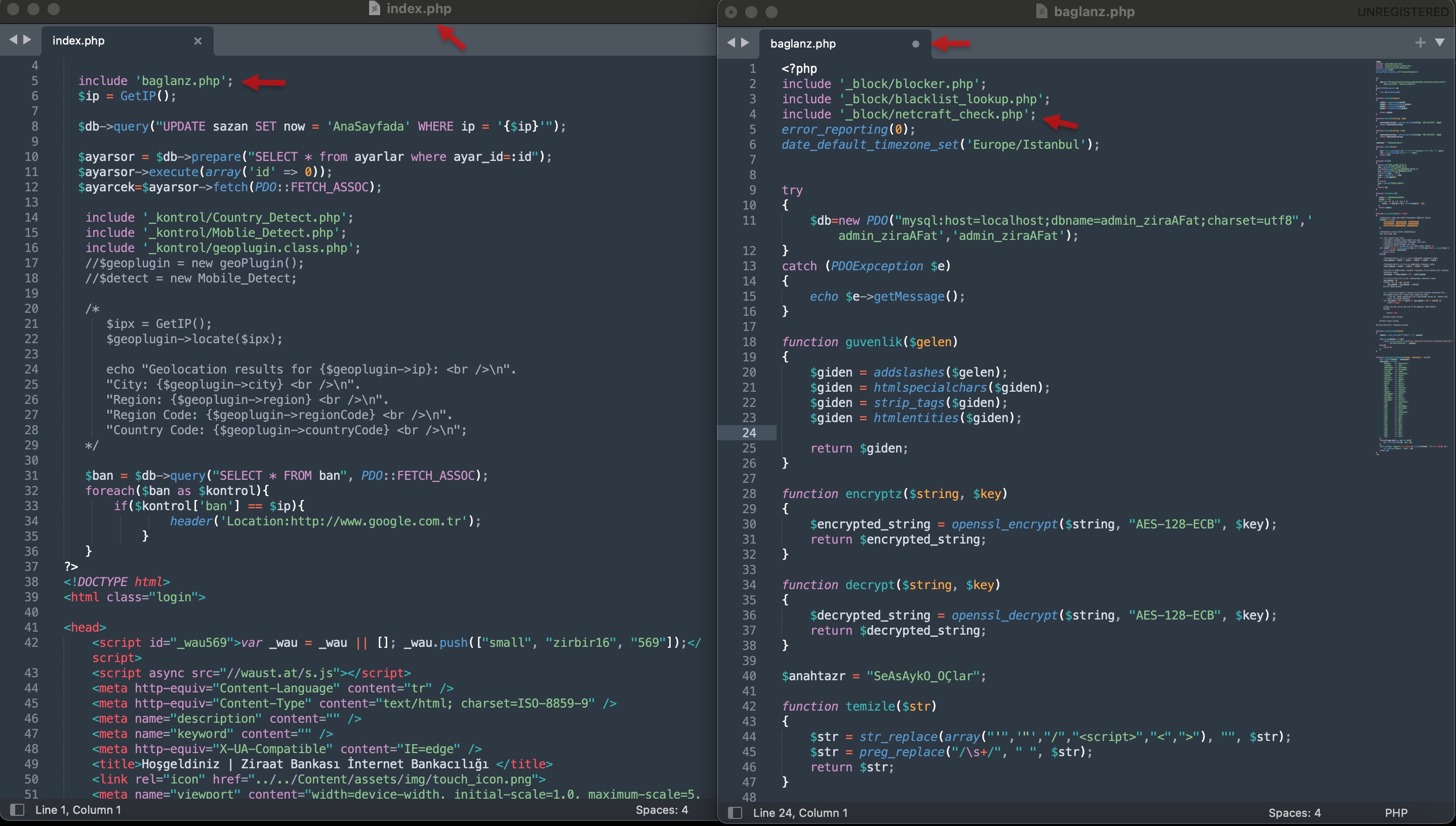

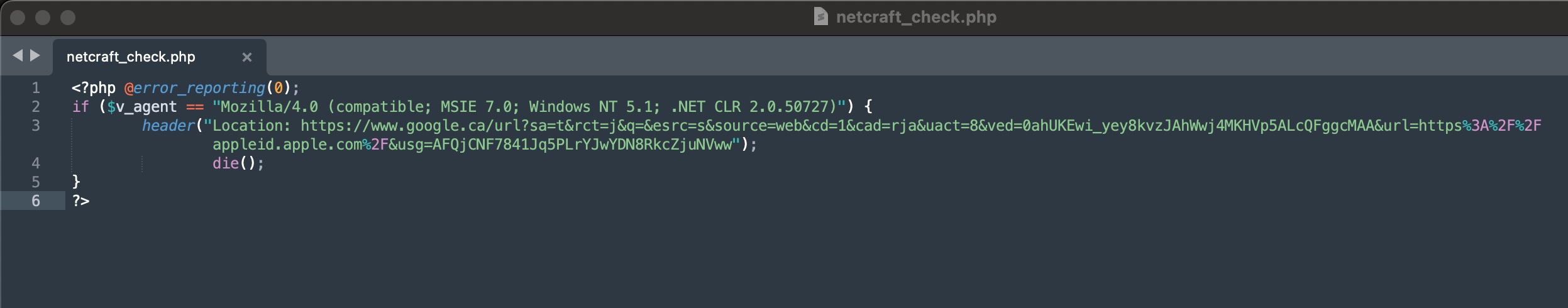

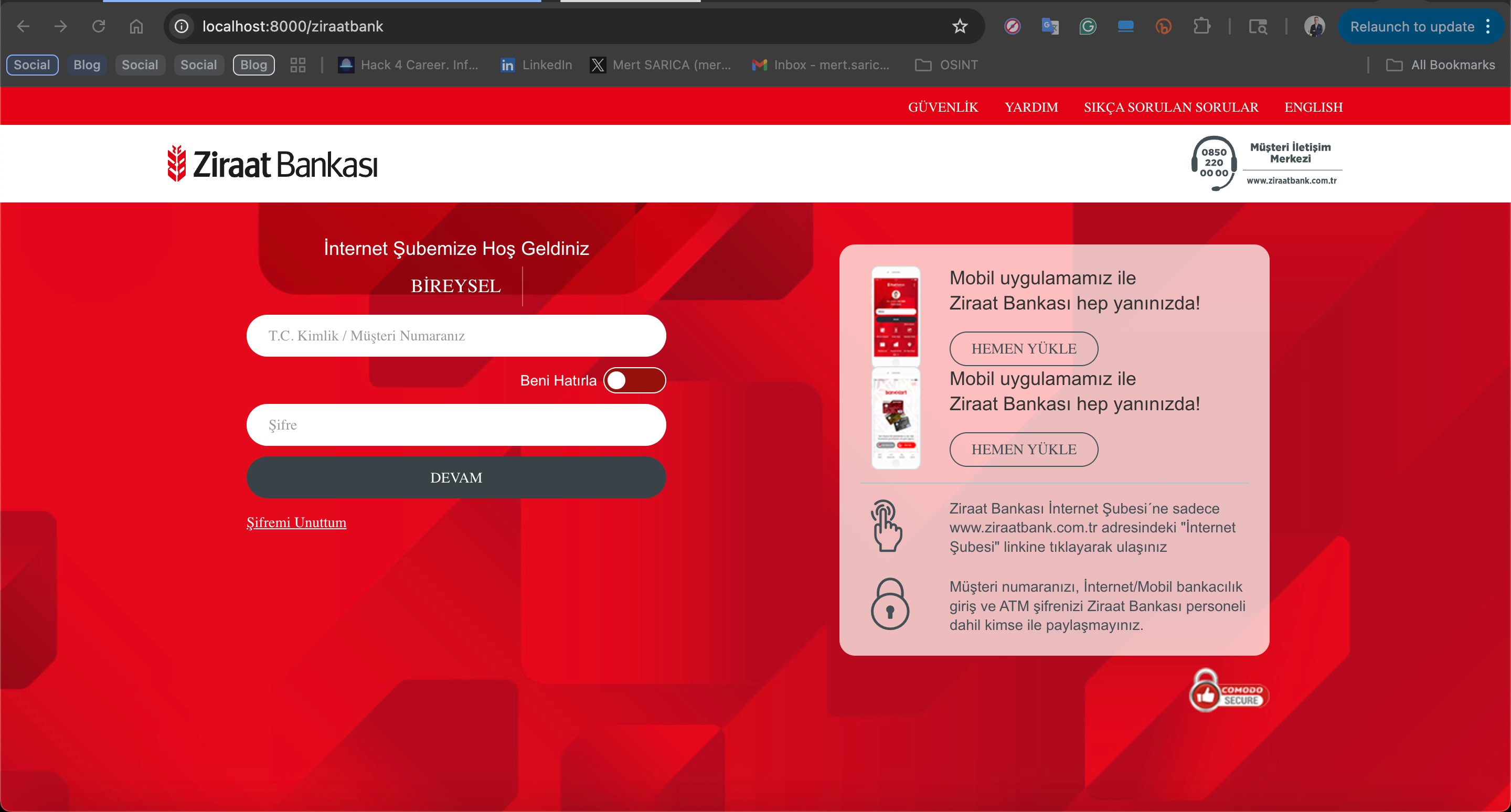

İkinci olarak 17 Nisan 2025 tarihinde Ziraat Bankası müşterilerini hedef alan mybbau[.]sa[.]com oltalama sitesine ait kaynak kodlarını incelemeye başladım ve dosyalar arasında netcraft_check.php isimli dosya dikkatimi çekti.

Netcraft, 1995’ten beri faaliyet gösteren İngiltere merkezli bir siber güvenlik ve internet ölçümleme şirketidir. En çok phishing (oltalama) ve kötüye kullanım raporlama hizmetleriyle bilinir; barındırma analizi ve internet altyapısı istatistikleri sunar.

Oltalama sitesinin ziraatbank alt klasöründe yer alan index.php dosyasından çağrılan bu dosyada, Netcraft şirketi tarafından oltalama sitesini tespit etmek amacıyla kullanıldığı düşünülen kullanıcı aracısı dizesi (User-Agent) yer alıyordu. Bu dize ile web sitesine bağlantı yapıldığında kullanıcının web tarayıcısı google.ca adresi üzerinden https://appleid.apple.com web adresine yönlendirerek maskeleme işlemi gerçekleştiriyordu.

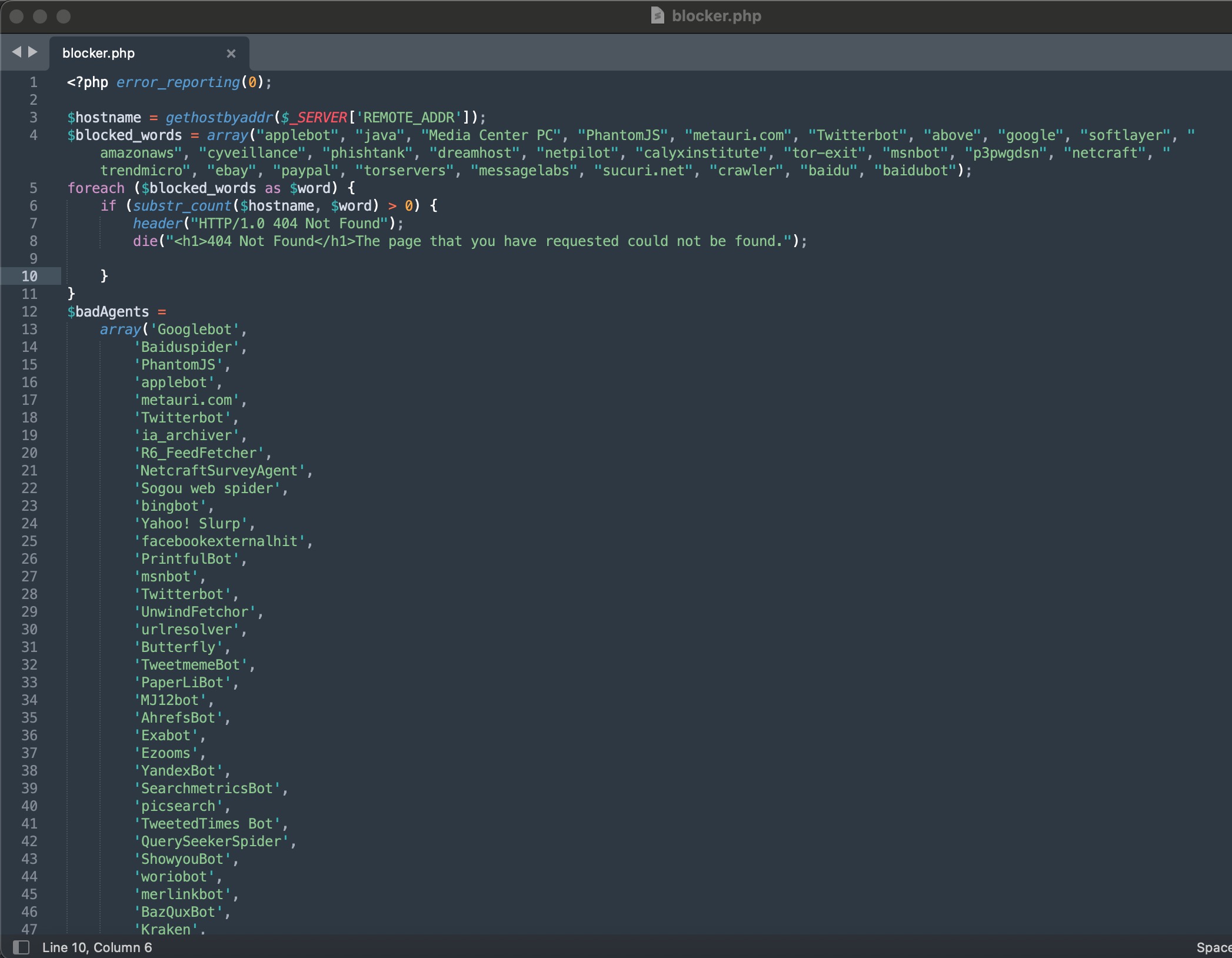

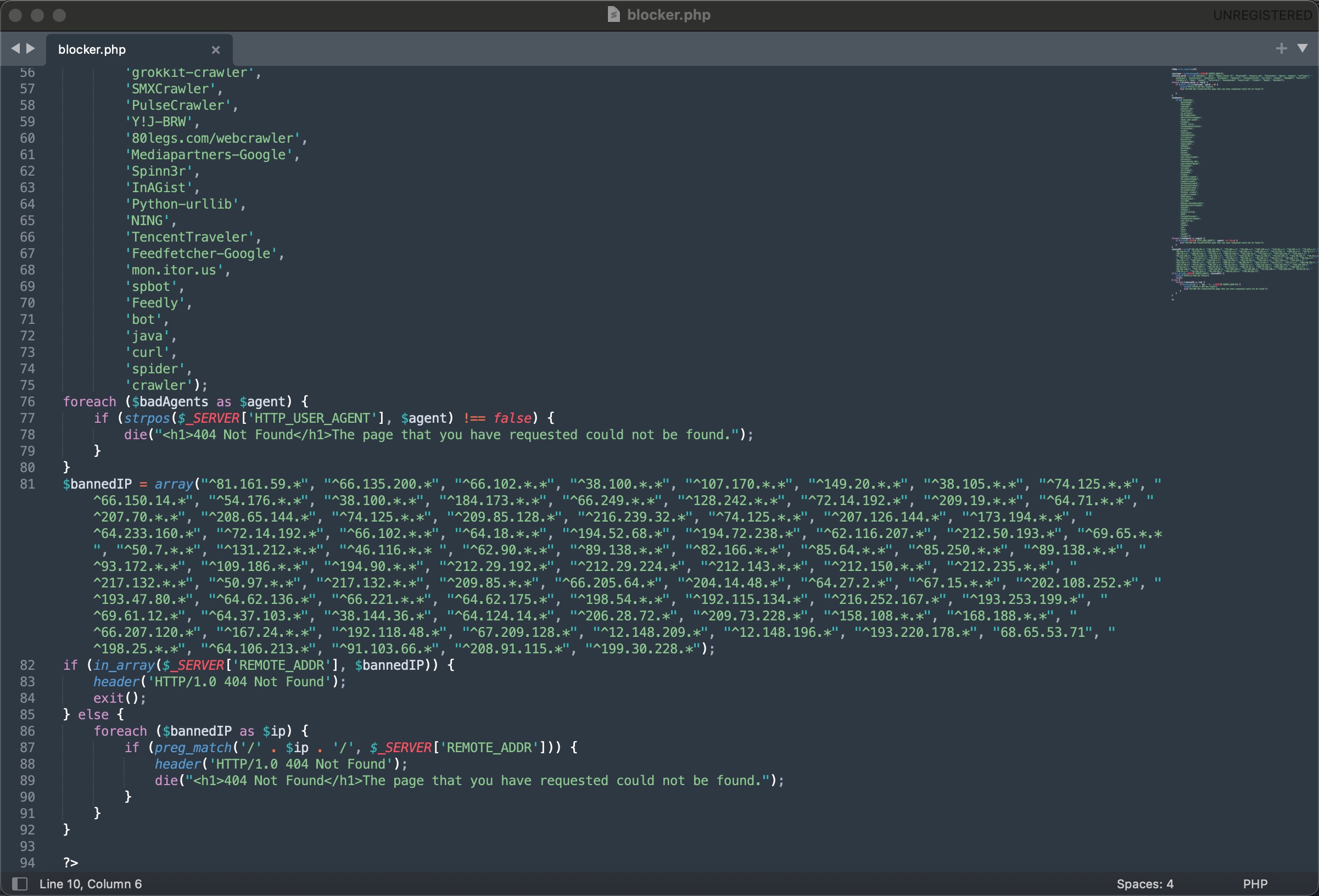

Kara Liste Tabanlı Maskeleme

Dosyalara bakarken yine index.php dosyasında belirtilen blocker.php dosyası gözüme çarptı. Bu dosyayı incelediğimde içinde web sitesine bağlanan IP adresine ve ters DNS kaydına yönelik kara liste kontrolü yapıldığını gördüm. Bunlardan birinin tespit edilmesi durumunda sitenin içeriği yerine 404 Not Found hatası dönülerek, maskeleme işlemi gerçekleştiriliyordu.

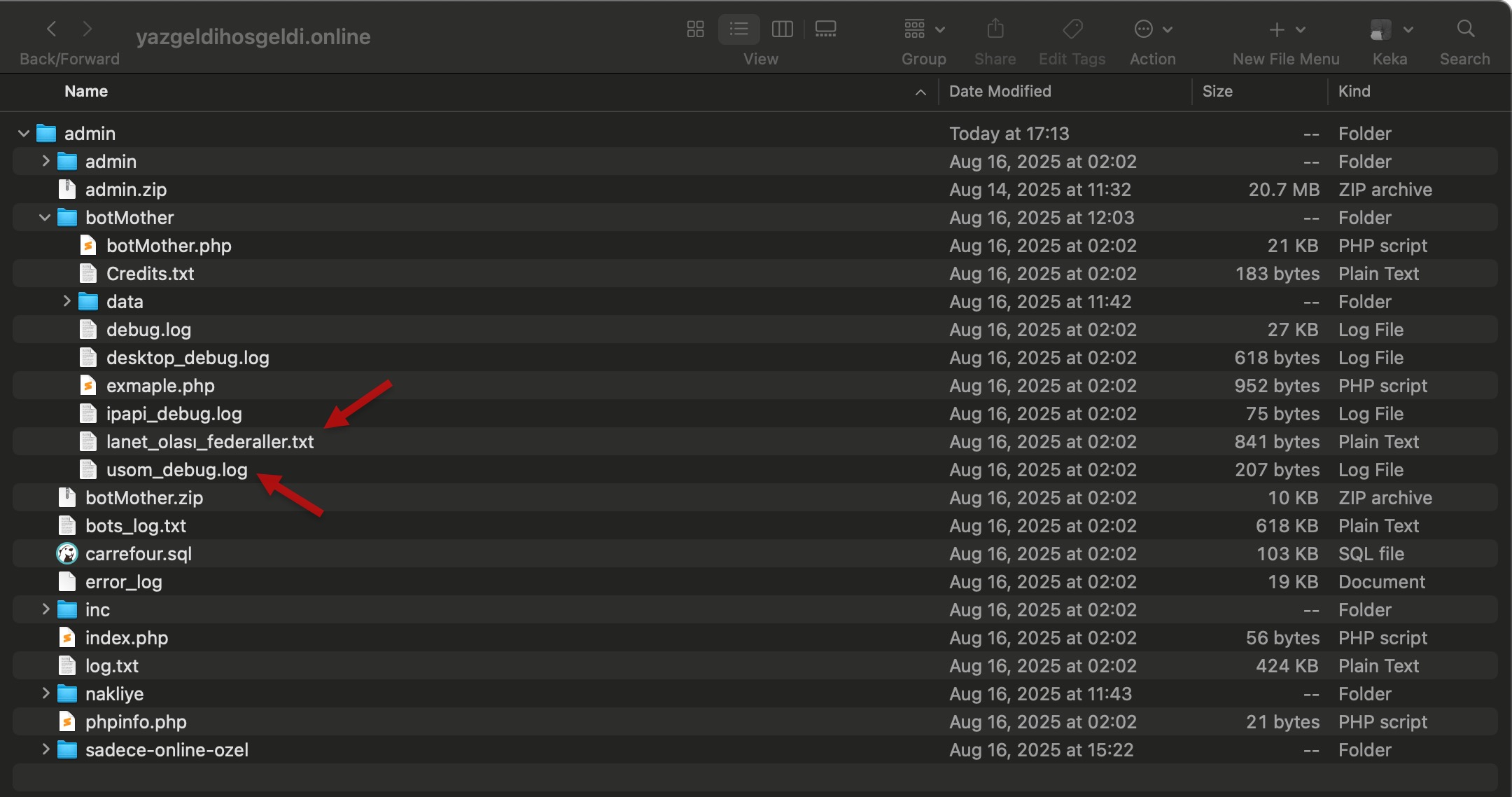

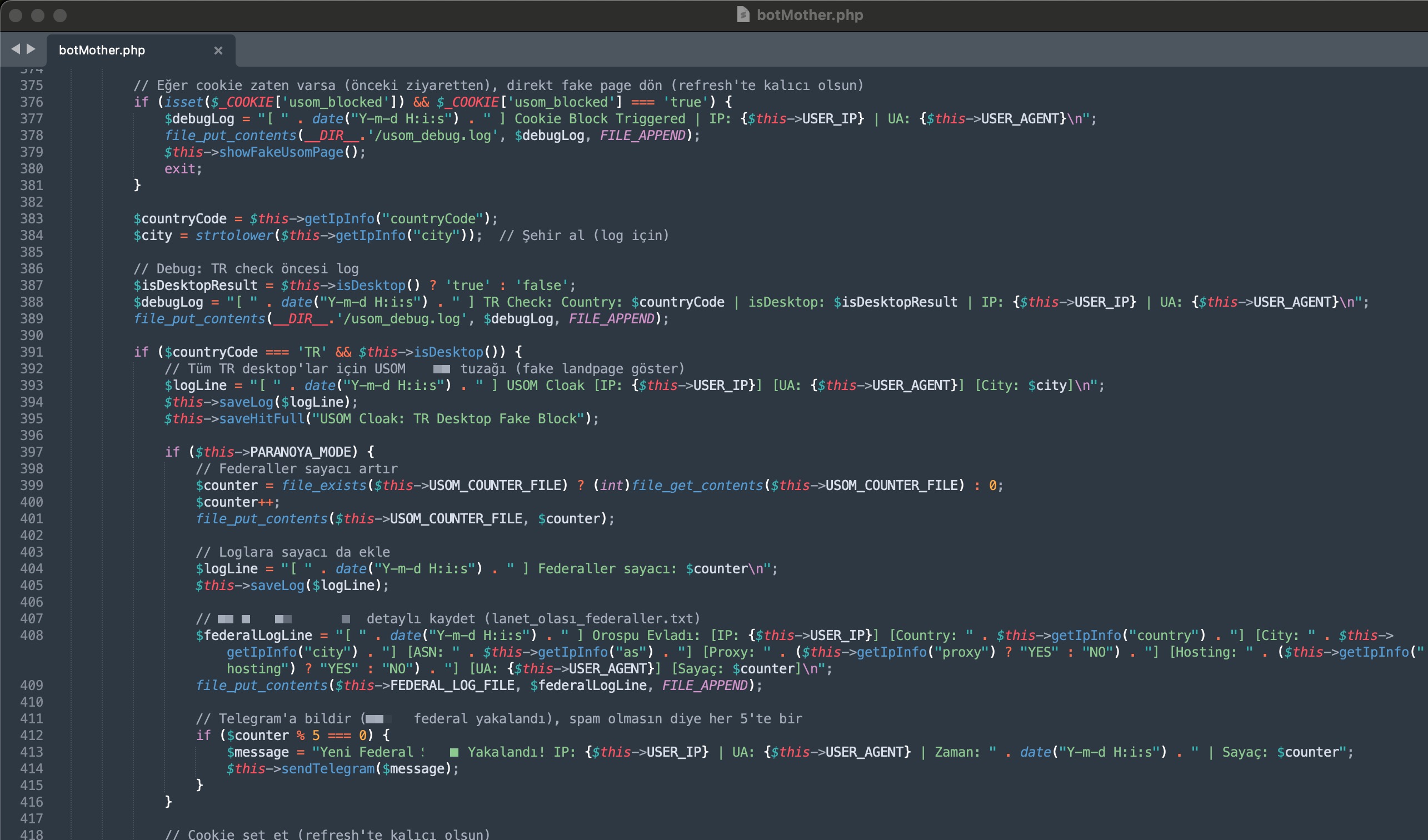

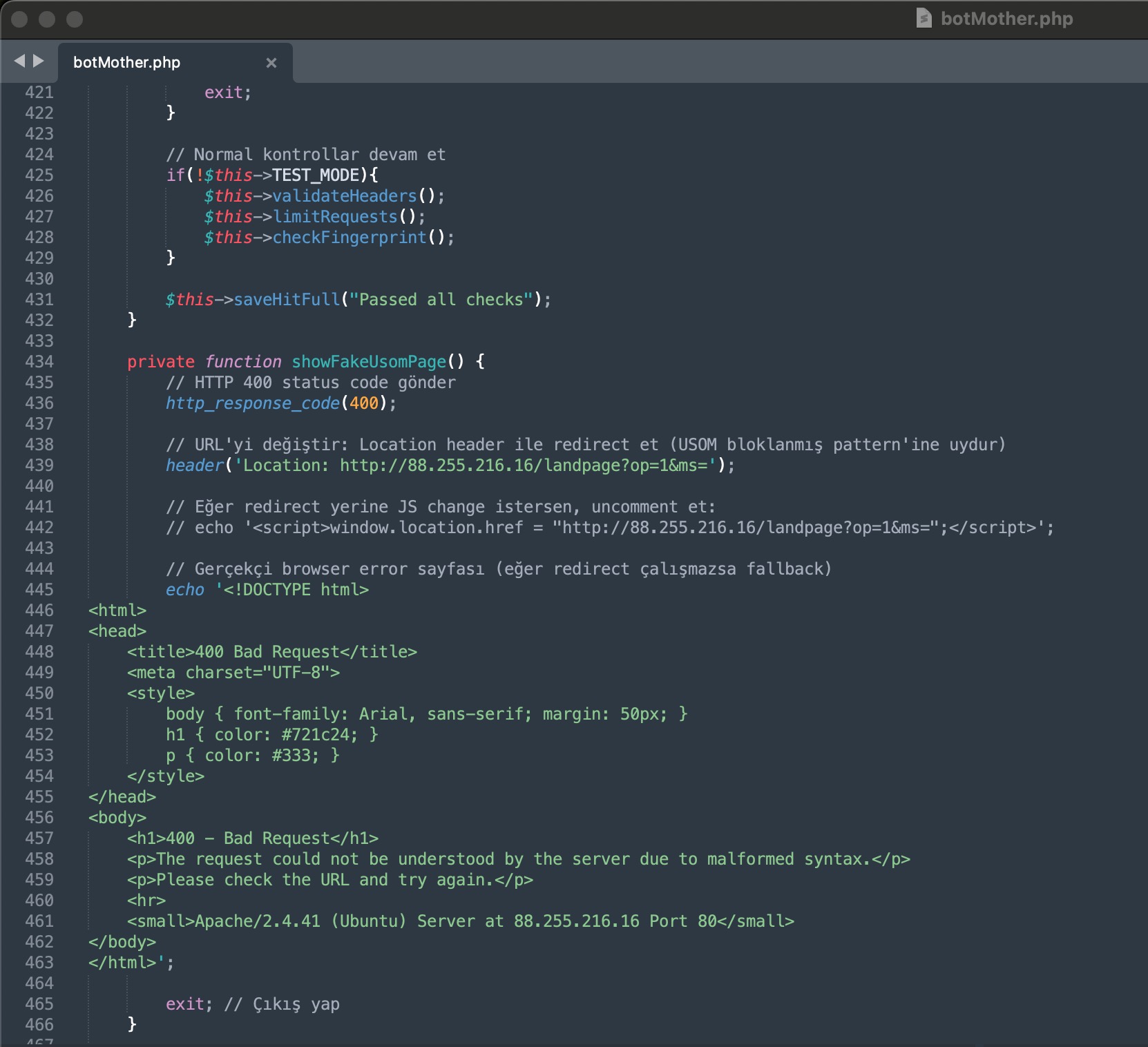

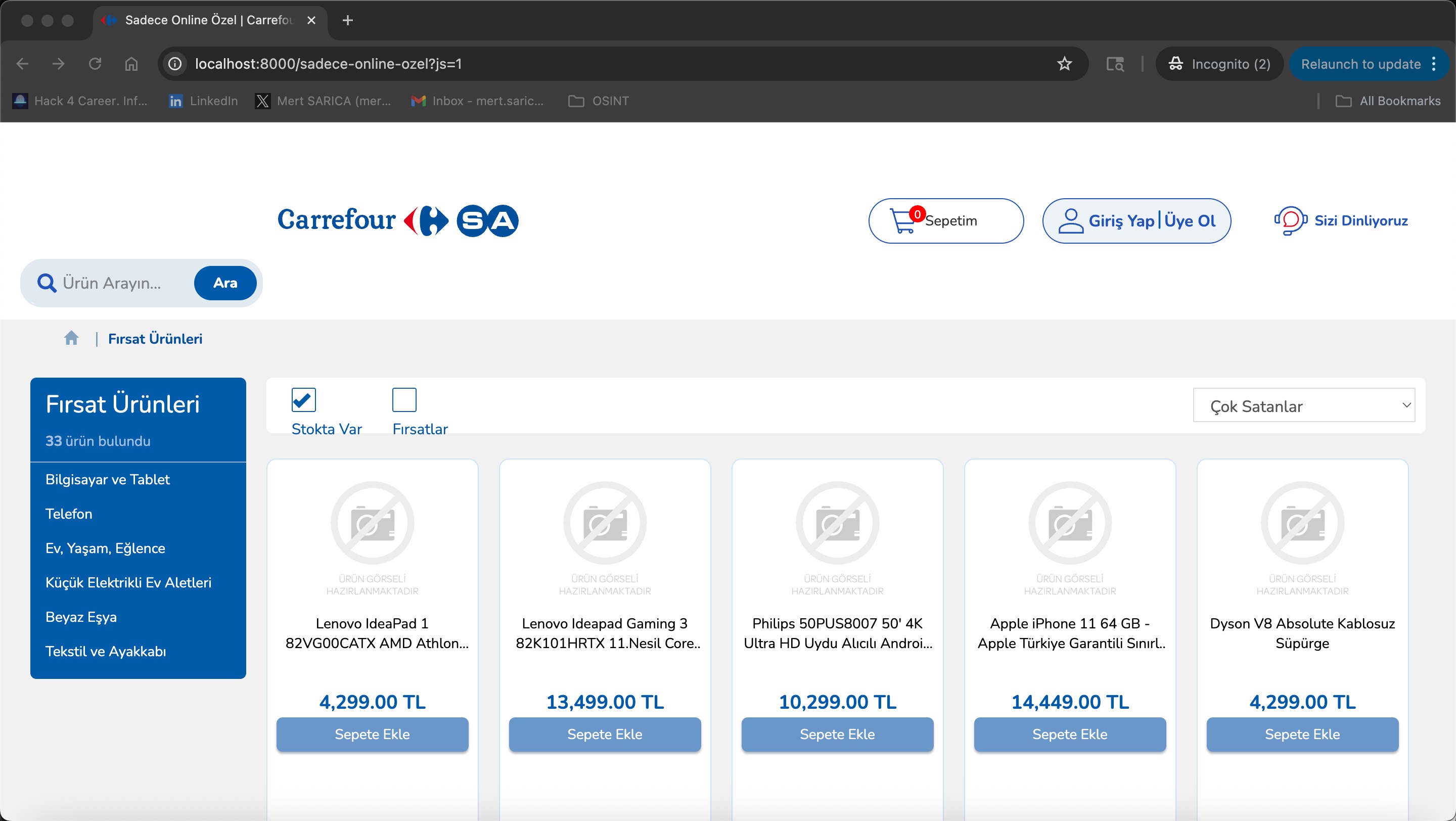

16 Ağustos 2025 tarihinde CarrefourSA markasını hedef almak için oluşturulan ve yazgeldihosgeldi[.]online alan adına sahip başka bir oltalama sitesinin kaynak kodlarına baktığımda bu defa dosyaların birindeki USOM adı dikkatimi çekti. Aynı klasörde bulunan botMother.php dosyasını incelediğimde içerisinde USOM’a yönelik çeşitli kontroller olduğunu gördüm. Kontrollerden birinde, bilgisayar üzerinden gelen ve siteden şüphelenen kişilerin kandırılarak, sahte USOM bloklama sayfasına yönlendirildiği kısaca sitenin ihbar edilmesi önlenmeye çalışılıyordu.

Abra Kadabra

Tabii elimde SOCRadar’dan temin ettiğim oltalama sitelerine ait kaynak kodları varken statik kod analizi ile maskeleme tekniklerini pas geçerek gerçek içeriğe ulaşmak oldukça kolay oluyordu. Peki elinde kaynak kodu olmayan ve bir ihbarı değerlendiren siber güvenlik merkezi analisti, tehdit istihbaratı analisti veya tehdit araştırmacısı, bu tür maskeleme tekniği kullanan bir oltalama sitesinin gerçek içeriğine ulaşmak için ne yapabilirdi?

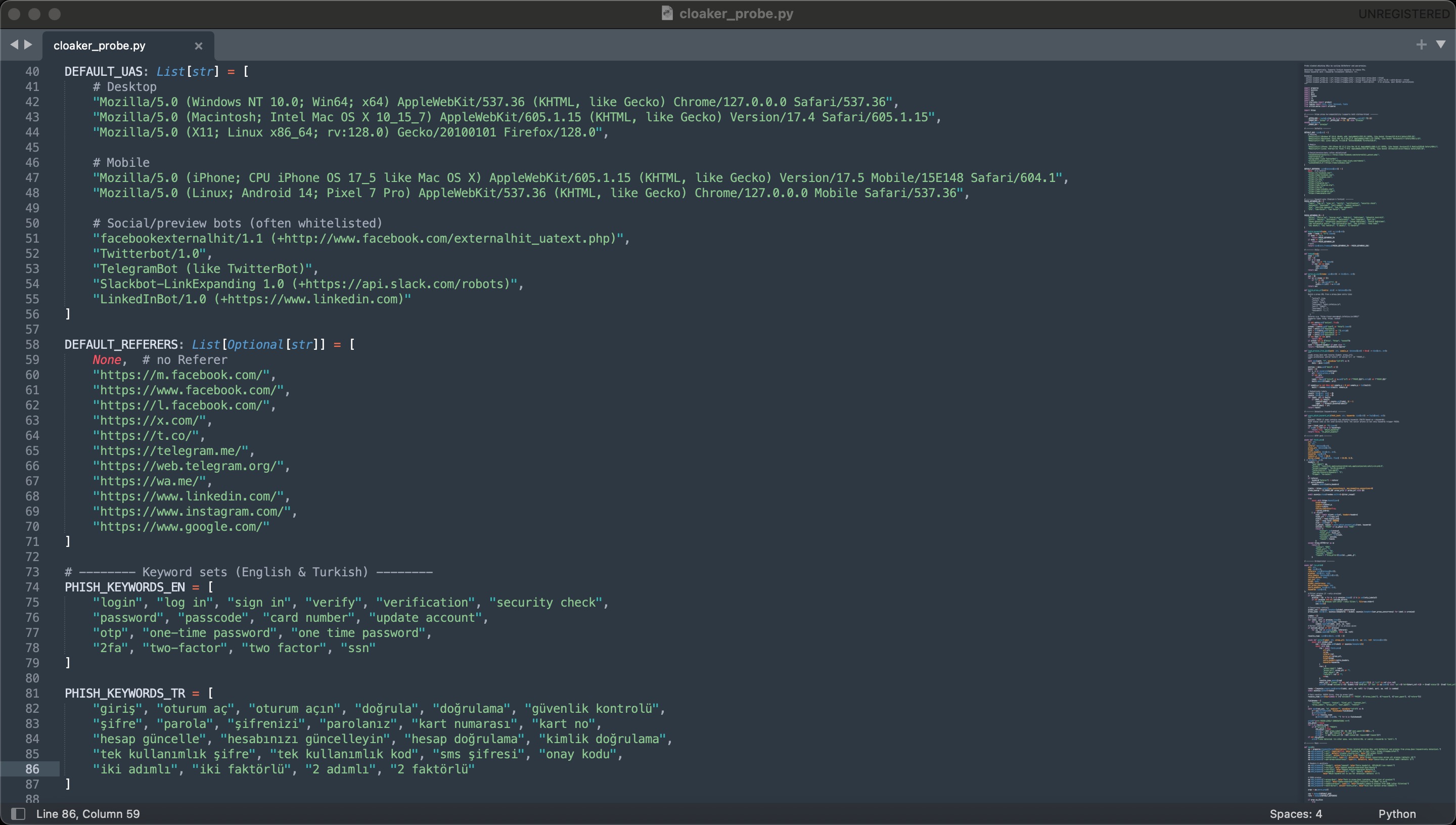

Bu soruya yanıt bulmak için daha önceki yazılarımda olduğu gibi yine ChatGPT‘nin kapısını çalarak bu defa maskeleme tekniklerini atlatan bir kod yazmasını istedim ve ortaya Cloaker Probe adında bir araç çıktı.

Cloaker Probe: Maskeleme tekniği kullanılan bir web sitesindeki gerçek içeriğe ulaşmak için vekil sunucu (proxy) desteği ile farklı ülkelerden bağlantı kurmanın yanı sıra çok sayıda kullanıcı aracısı (User-Agent) dizesinden faydalanarak web sitesi içeriğinde şüpheli anahtar kelimeler (giriş, şifre, parola vs.) aramakta ve bunları tespit etmesi durumunda uyarı (PHISH) vermektedir.

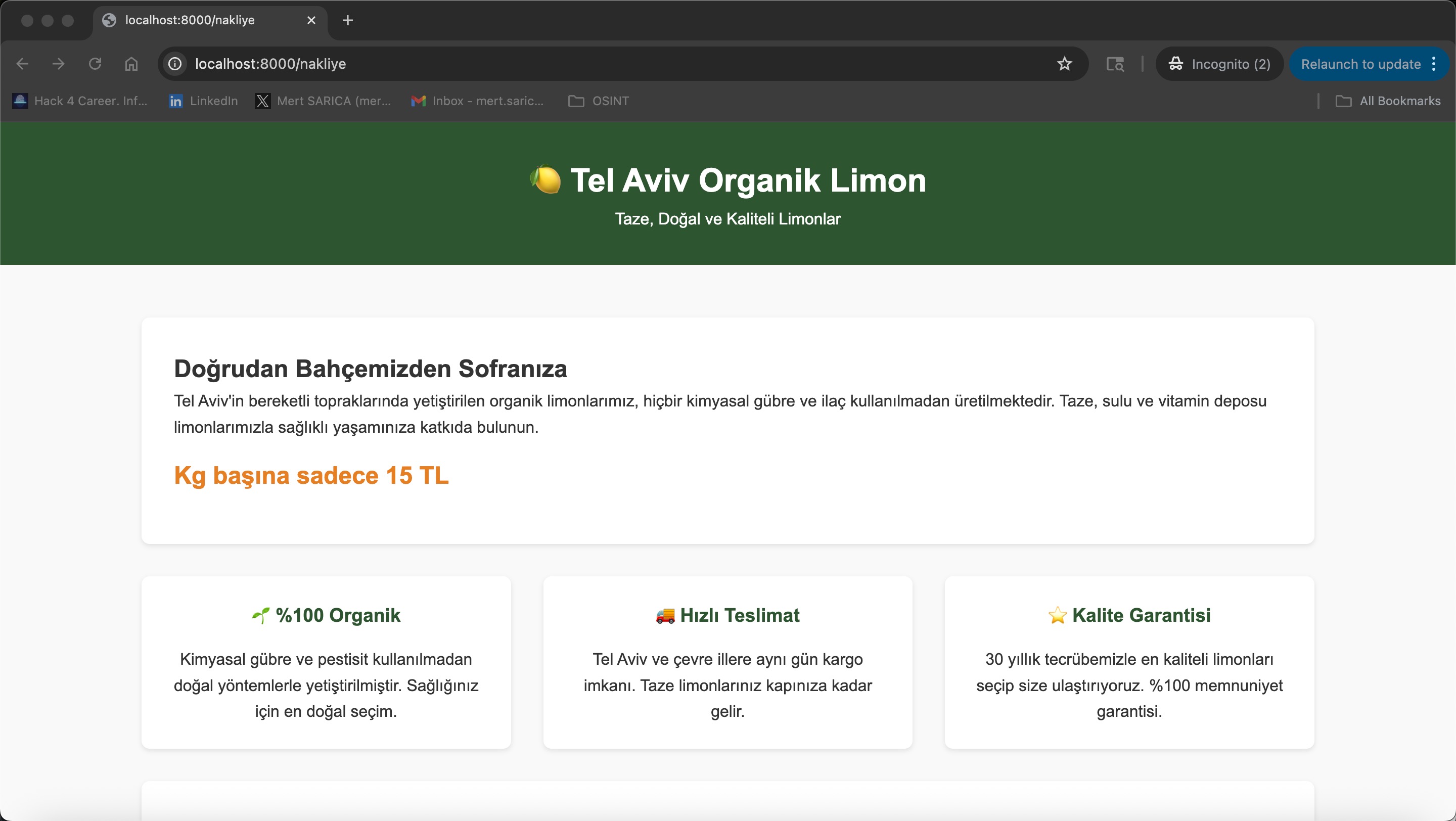

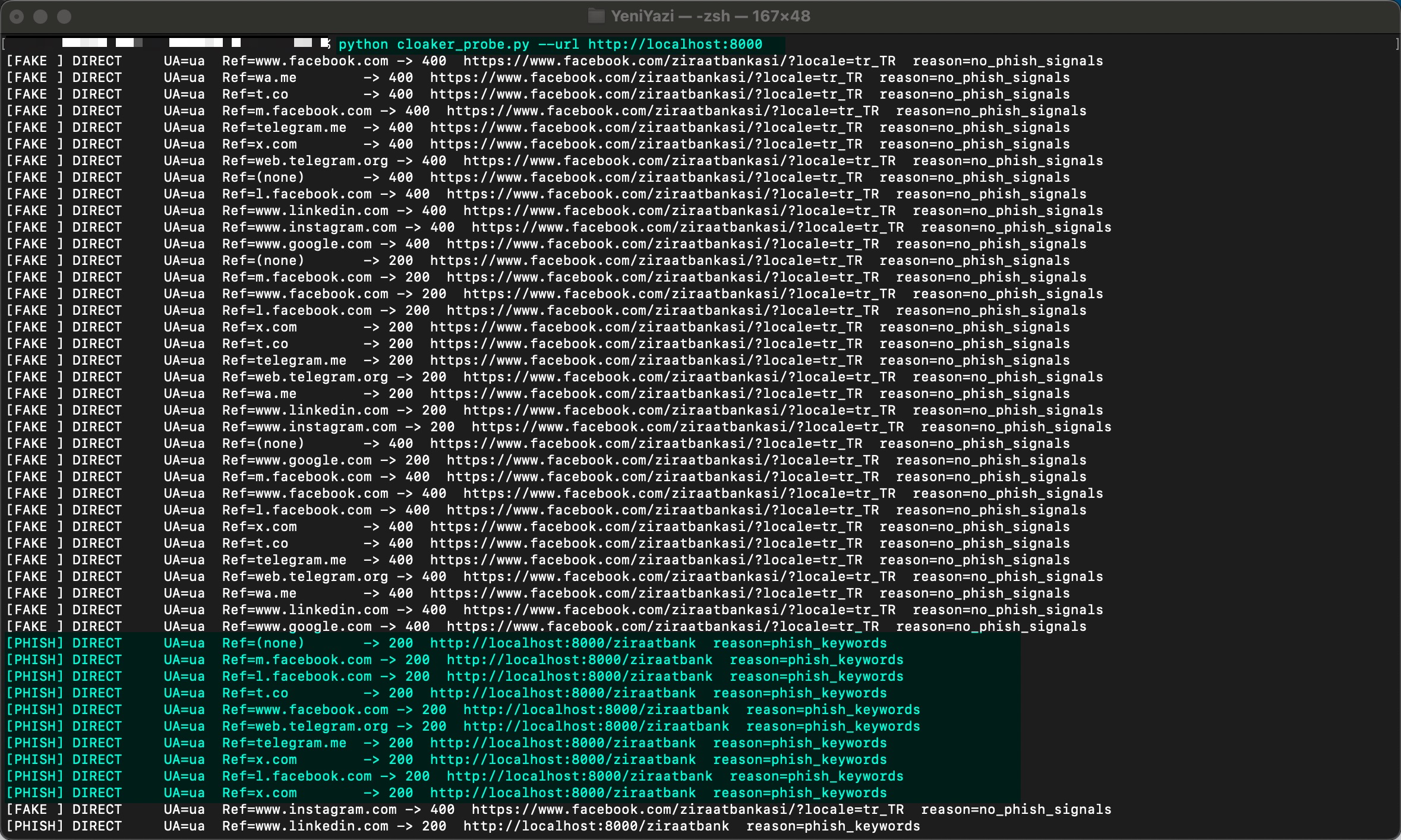

Aracı mybbau[.]sa[.]com oltalama sitesinin kaynak kodları üzerinde test etmek için öncelikle kaynak kodlarının bulunduğu klasöre girip aşağıdaki komutu çalıştırarak yerel ağımda web sitesinin bir kopyasının çalışmasını sağladım.

php -S localhost:8000

Internet tarayıcısı ile http://localhost:8000 adresine gitmeye çalıştığımda ana sayfa dosyası, (index.php) oltalama sitesi içeriğini göstermek yerine maskeleme tekniğini kullanarak beni Ziraat Bankası’nın resmi Facebook sayfasına yönlendiriyordu.

Maskeleme tekniğini atlatmak için hemen Cloaker Probe aracına bir şans tanıyarak python cloaker_probe.py –url http://localhost:8000 komutunu çalıştırdım ve saniyeler içinde aracın oltalama içeriğine başarıyla ulaşabildiğini ve amacına ulaşabildiğini gördüm.

Sonuç

Dolandırıcıların, tehdit aktörlerinin kurbanlarını ağlarına düşürmek için türlü türlü taktiklerden ve tekniklerden faydalandığı son yıllarda, son kullanıcılar olarak ziyaret ettiğimiz, bilgilerimizi girdiğimiz web sitelerinin adreslerine çok çok dikkat edip, tedbiri elden bırakmamamız gerekiyor.

Diğer yandan da SOC analistleri, siber tehdit istihbaratı analistleri, tehdit araştırmacıları olarak tehdit aktörlerinin, dolandırıcıların kullandığı yöntemlere, taktiklere karşı yapay zeka sayesinde yeni araçlar geliştirerek işlerinizi hızlandırıp, kolaylaştırabilirsiniz.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.