If you are looking for an English version of this article, please visit here.

Bazen bir zararlı yazılımı konu alan blog yazısı yazdıktan sonra “Peki sen olsan bunu nasıl tespit edebilirdin ?” diye kendi kendime soruyorum ve arka planda aklımı kurcalayan, yanıtlanmayı bekleyen bu soru ile ilgili bir süreç istemsiz olarak başlamış oluyor. Bu süreç tamamlandığında, soru yanıtlandığında ise şekil 1-A’da görüleceği üzere ortaya yeni bir blog yazısı çıkıvermiş oluyor. Okumakta olduğunuz bu yazıda da yine benzer şekilde Aralık 2016’nın blog yazısı olan They PWN Houses! yazısını yazdıktan sonra “Peki bu art niyetli kişiler devlet sitelerini hedef alıyorlar ve sayfaya zararlı JavaScript kodu enjekte ediyorlar ise bunu tespit etmek pratikte ne kadar zor olabilir ?” sorusuna yanıt aradım.

İlk iş olarak Google, Bing gibi arama motorlarından faydalanarak devlet sitelerimizin (.gov.tr uzantılı) alan adlarına arama motorlarının APIleri üzerinden ulaşmaya çalışsam da, mevcut kısıtlarından dolayı başarılı olamadım. Keşke elimin altında OpenDNS servisine yapılan DNS istekleri olsaydı da oradan listeyi çıkarabilirdim diye çaresizce hayal kurarken aklıma OpenDNS’in muadili olan Roksit geldi ve kendileri ile iletişime geçerek yapmış olduğum güvenlik araştırması ile ilgili olarak bu konuda destek istemeye karar verdim. Sağolsunlar niyetimin iyi olduğunu anladıktan sonra her ne kadar tamamı olmasa da aklımdaki fikri pratiğe dökebileceğim kadar gov.tr uzantılı alan adlarının listesini (~8000 tane) benimle paylaştılar.

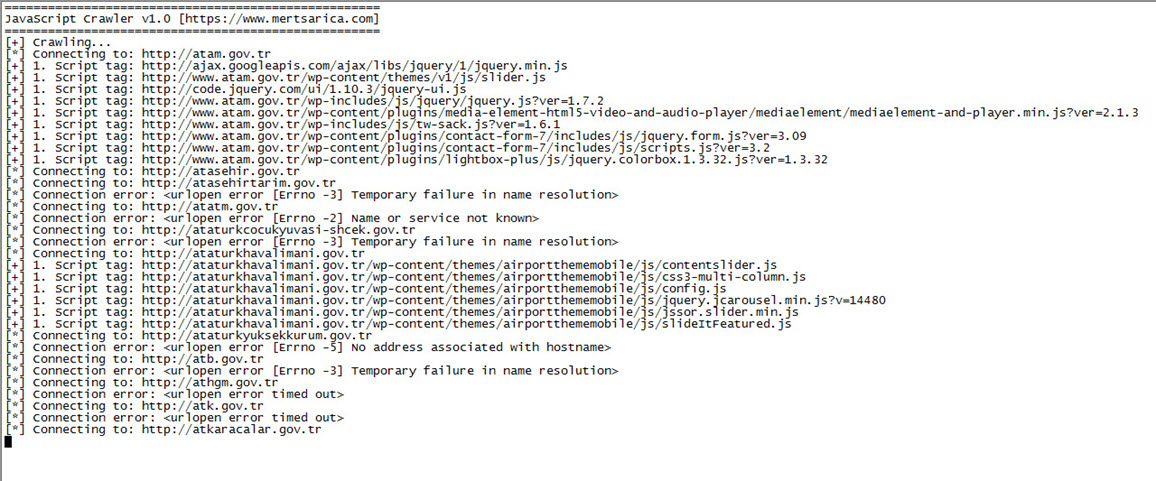

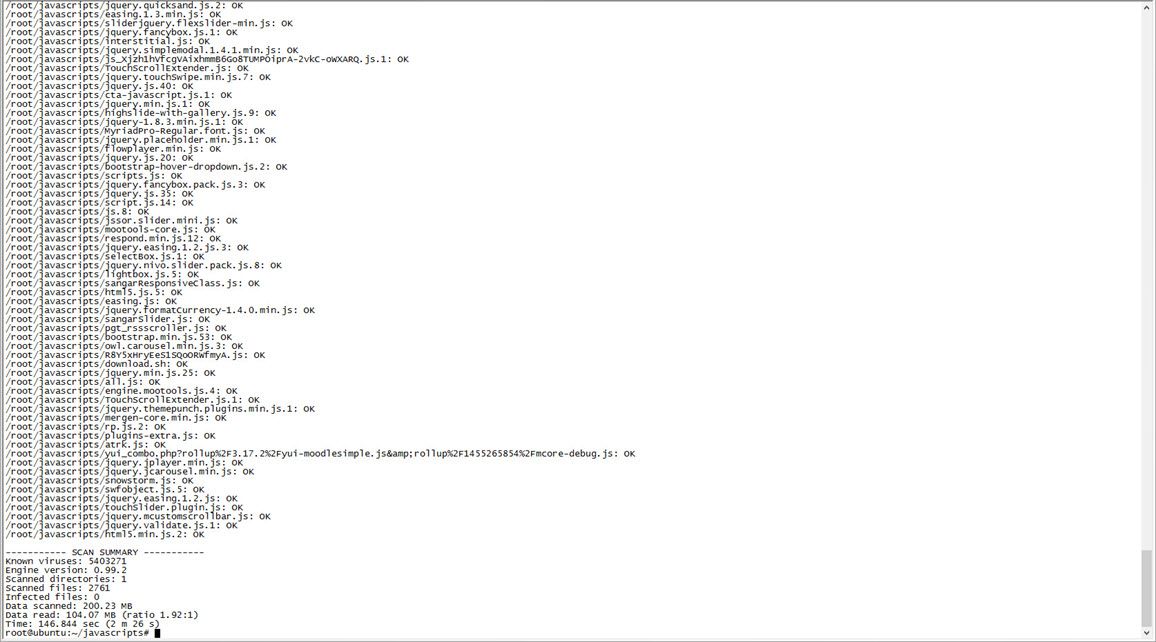

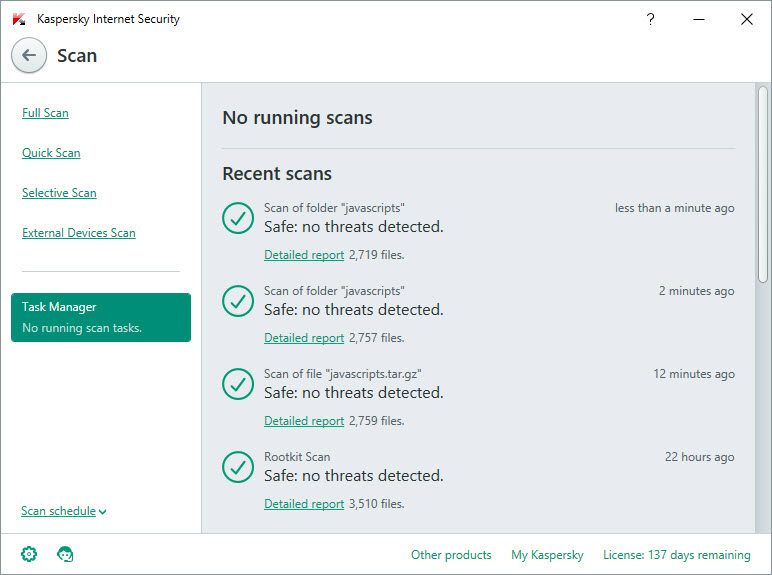

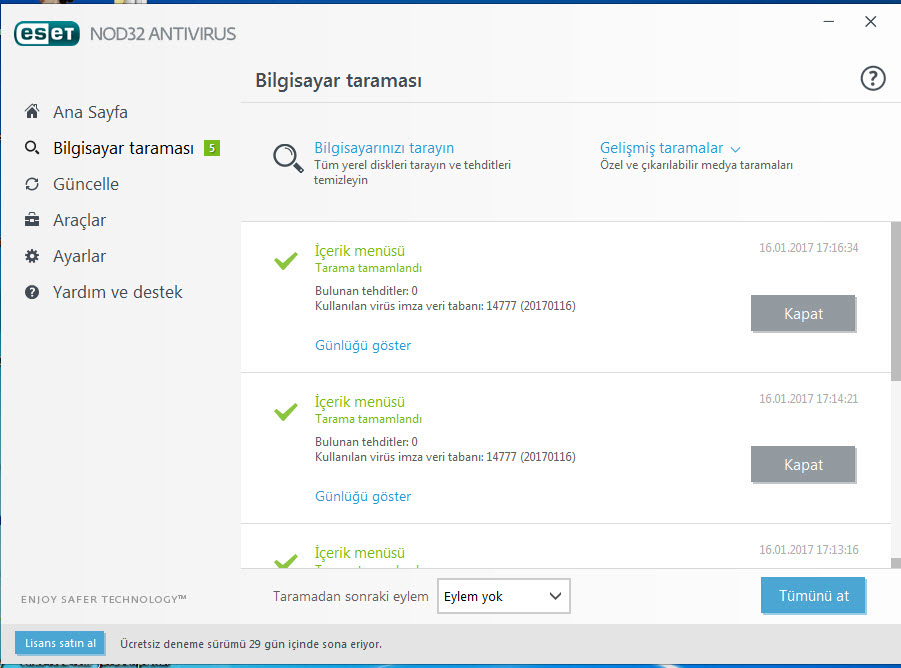

Listeyi temin ettikten sonra vakit kaybetmeden Python ile tüm web sitelerini gezip, ana sayfaya mevcut site üzerinden veya herhangi bir web adresi üzerinden enjekte edilen (import) JavaScript kodlarını tespit eden ve web adresleri ile birlikte diske kayıt eden JavaScript Crawler adında oldukça basit bir araç tasarladım. Bu aracı çalıştırdıktan kısa bir süre sonra tespit edilen tüm JavaScript dosyalarını ilgili adreslerinden indiren (download) bir betik dosyası hazırladım. JavaScript dosyalarını indirdikten sonra ClamAV, ESET NOD32 ve Kaspersky Internet Security Suite güvenlik yazılımları ile tüm bu dosyaları tarattığımda herhangi bir zararlı dosyaya rastlamadım.

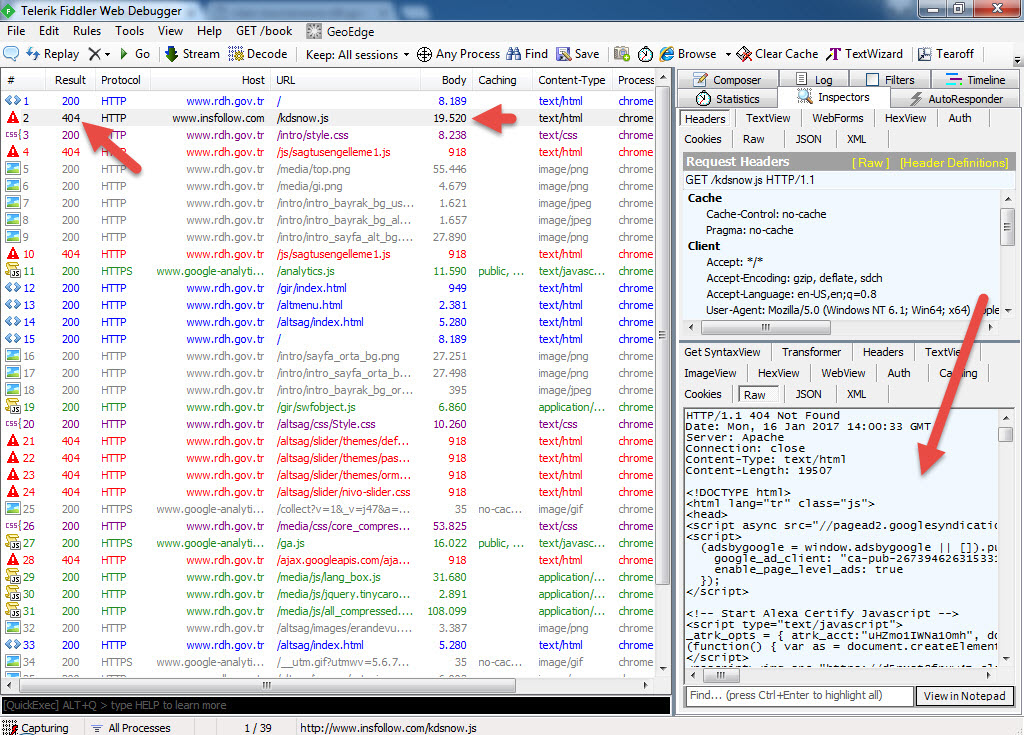

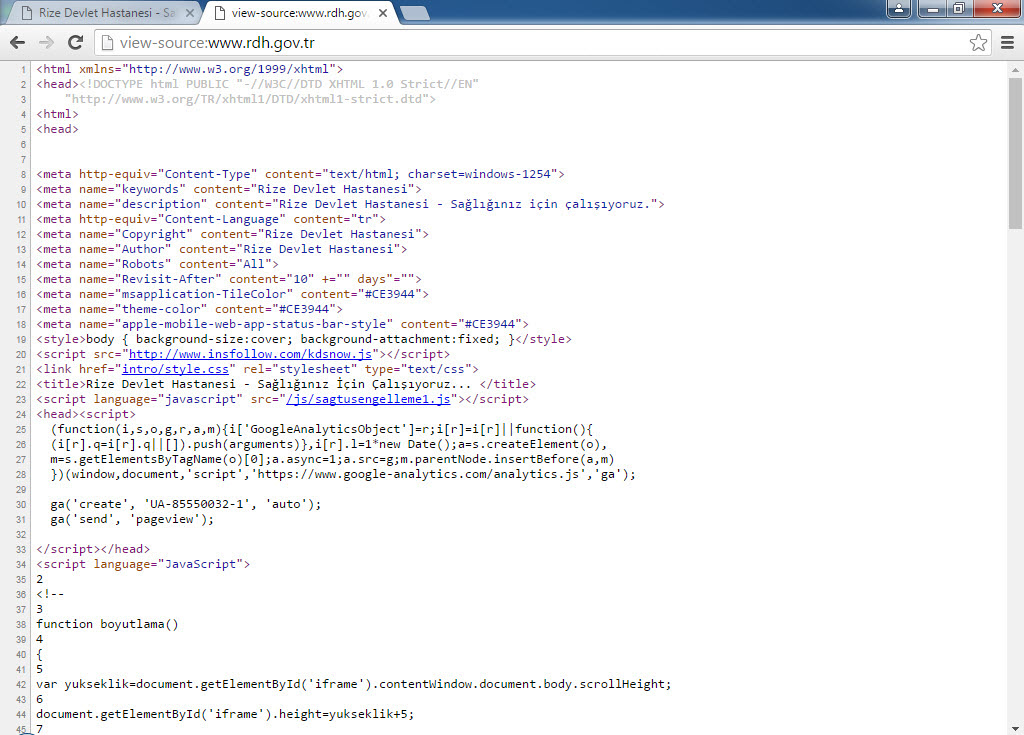

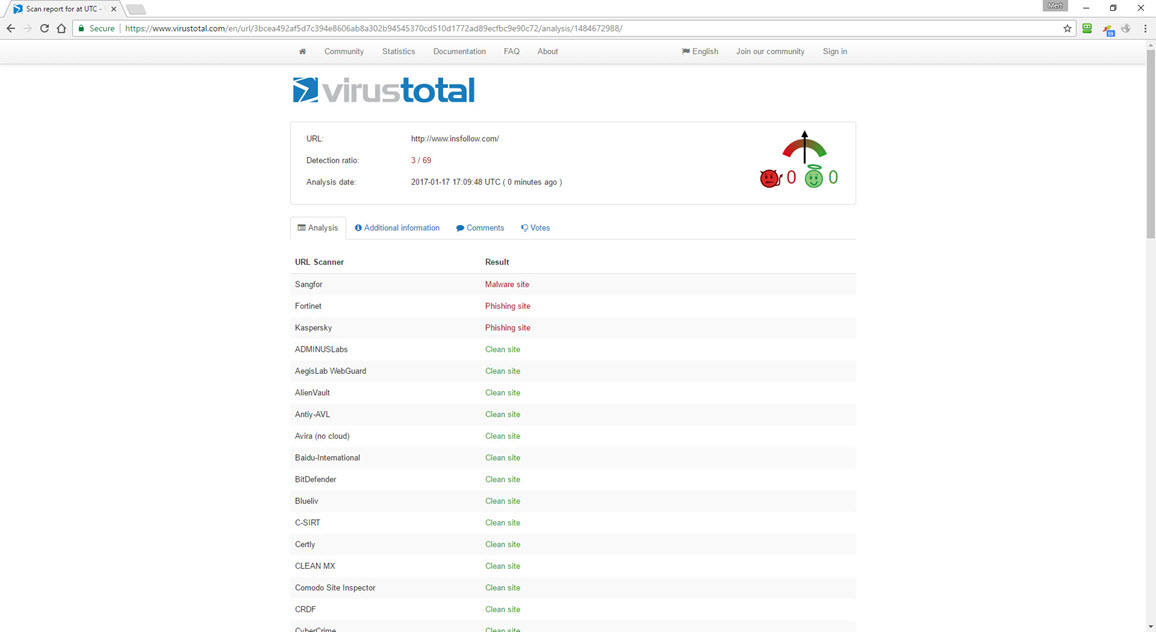

Ardından kayıt dosyasında yer alan JavaScript dosyalarının web adreslerini sort aracı ile sıralayıp ajax.googleapis.com gibi bilinen adresleri ayıkladıktan sonra insfollow.com alan adı dikkatimi çekti. Bu alan adının hangi gov.tr uzantılı devlet sitesi üzerinde tespit edildiğini kontrol ettiğimde ise Rize Devlet Hastanesi‘nin web sitesi olduğunu gördüm. Web sitesini ziyaret edip kaynak koduna baktığımda insfollow.com alan adını ve enjekte edilen JavaScript dosyasını kolaylıkla tespit edebildim. VirusTotal sitesi üzeründe insfollow.com adresini arttığımda ise 3 güvenlik yazılımının bunu oltalama (phishing) sitesi olarak tespit ettiğini gördüm.

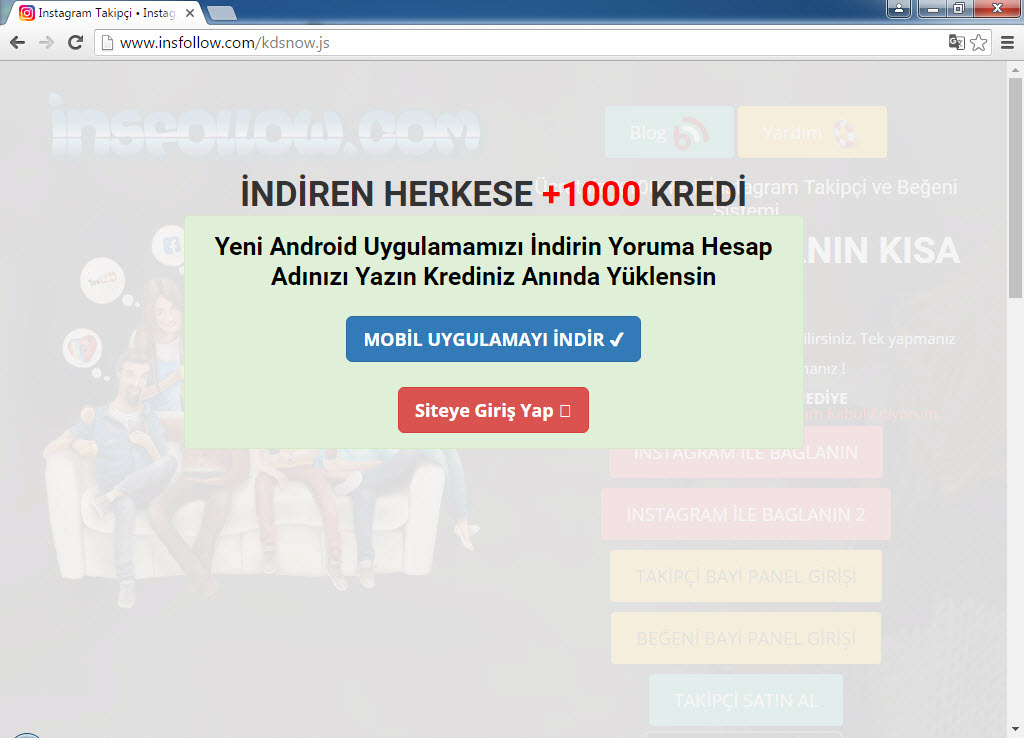

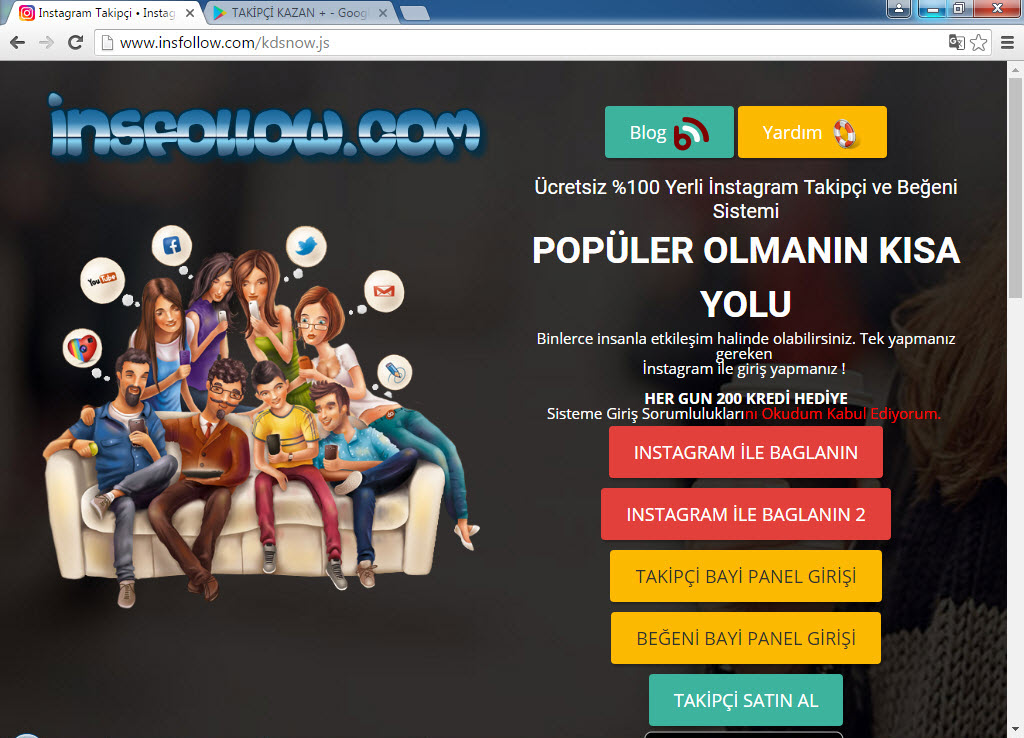

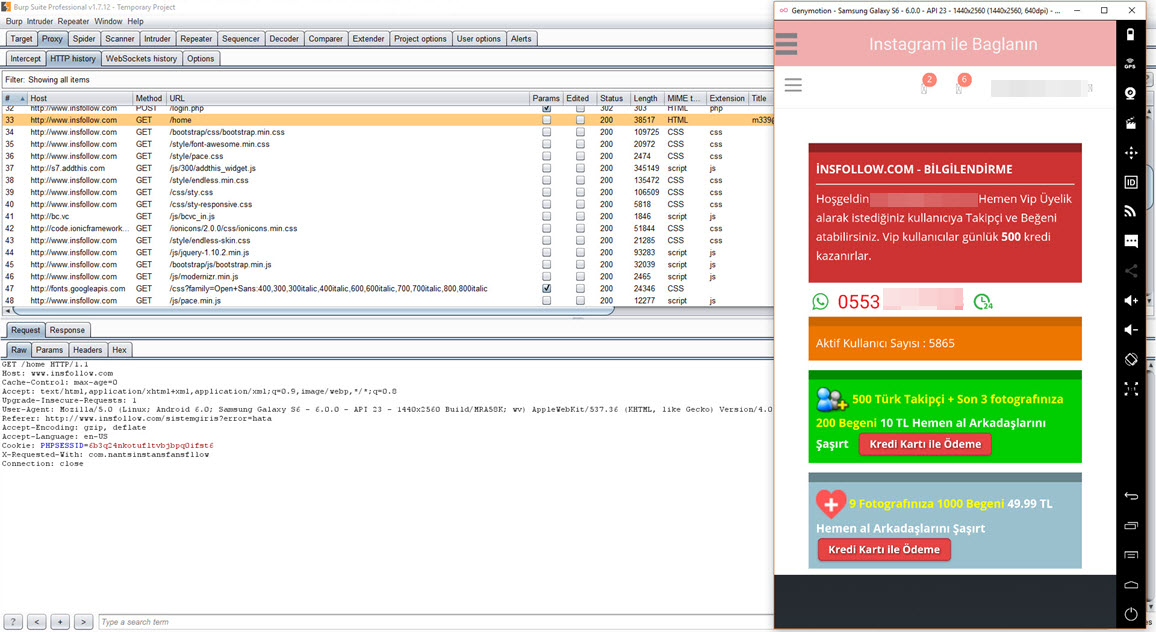

http://www.insfollow.com web sitesini ziyaret ettiğimde ise bu sitenin Instagram sosyal medya platformu için takipçi satmak amacıyla oluşturulmuş bir web sitesi olduğunu gördüm. Bu kılıf altında oluşturulup, kullanıcıların sosyal medya ve ağ parolalarını çalan zararlı siteleri ve zararlı JavaScript kodlarını daha önce analiz ettiğim (Jeton Hırsızları , Sosyal Ağ Hırsızları) için araştırmaya devam etmeye karar verdim.

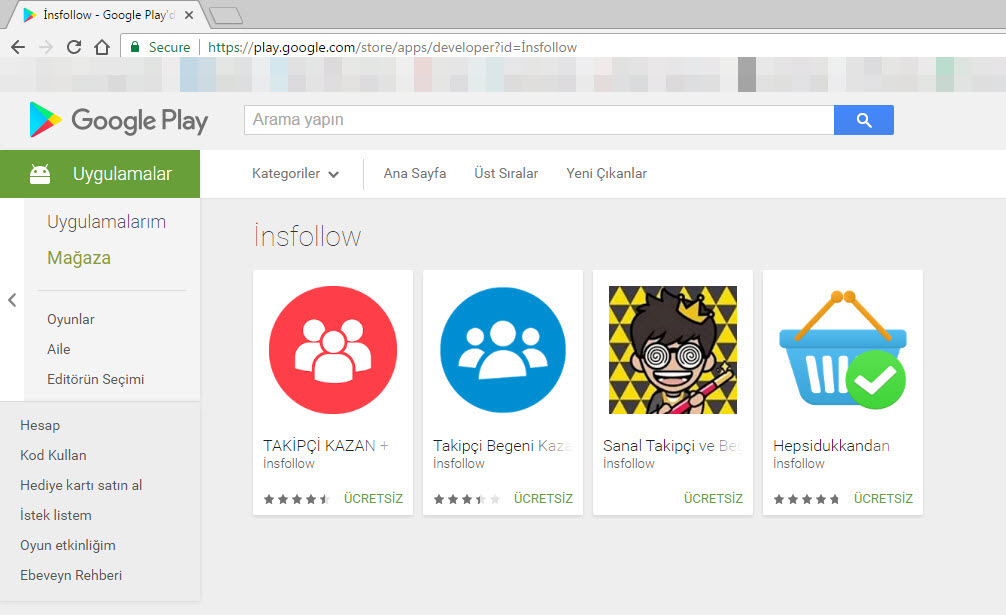

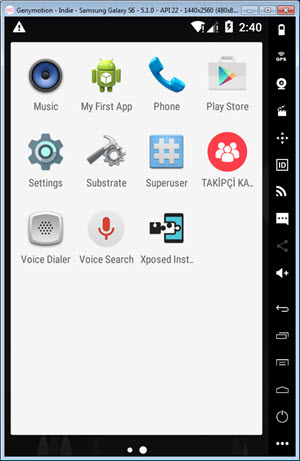

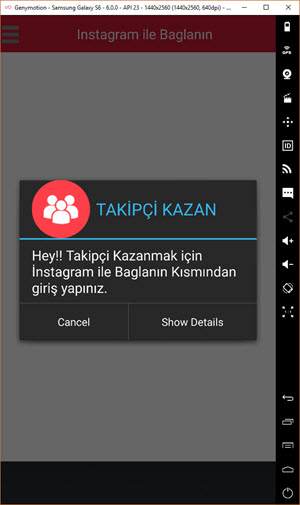

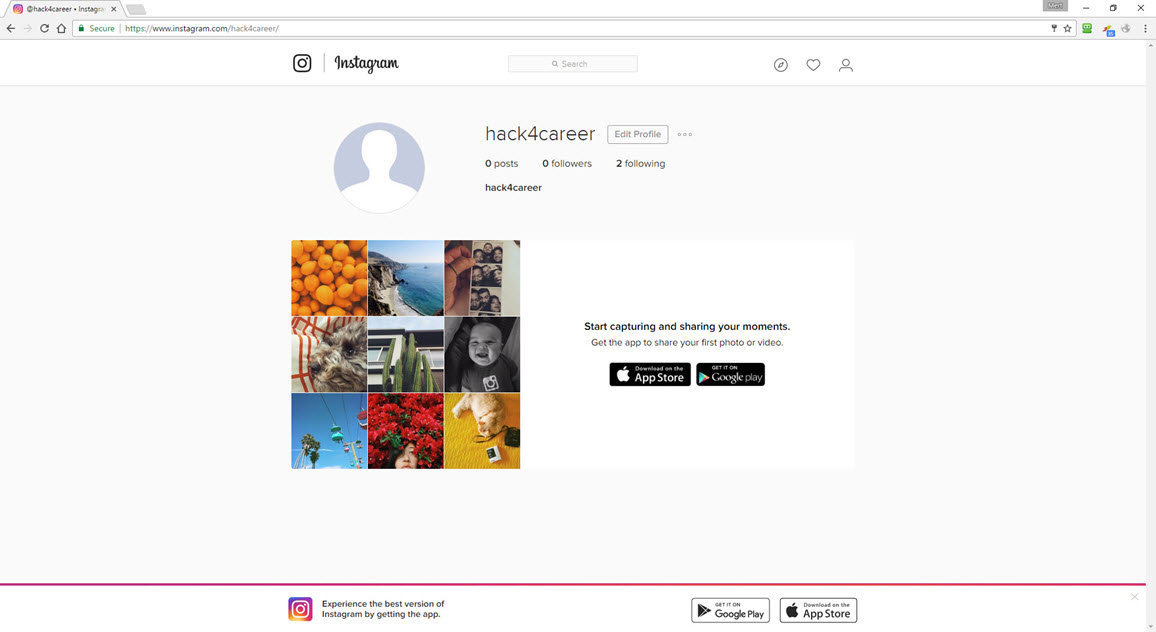

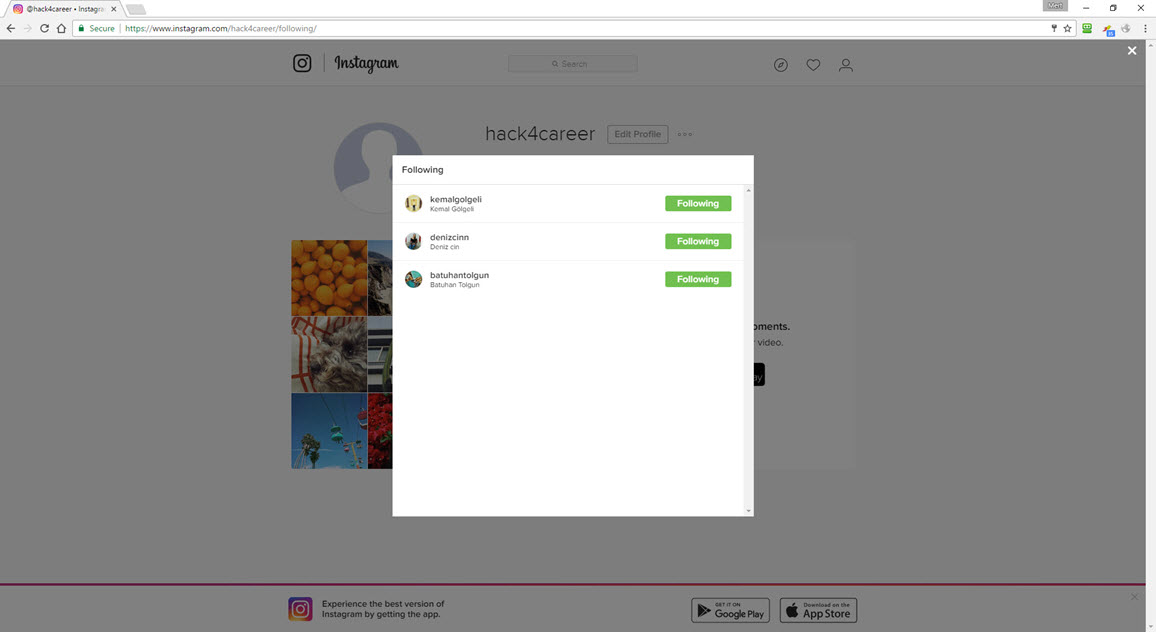

İlk olarak sitede reklamı yapılan Takipçi Kazan mobil uygulamasını indirip Genymotion öykünücüsü (emulator) üzerinde çalıştırdım. Açılan mesaj penceresinde, uygulamaya Instagram hesabı ile giriş yapılması gerektiği söyleniyordu. Ben de bunun üzerine kendime parolasını gönül rahatlığıyla çaldırabileceğim bir Instagram hesabı açtım.

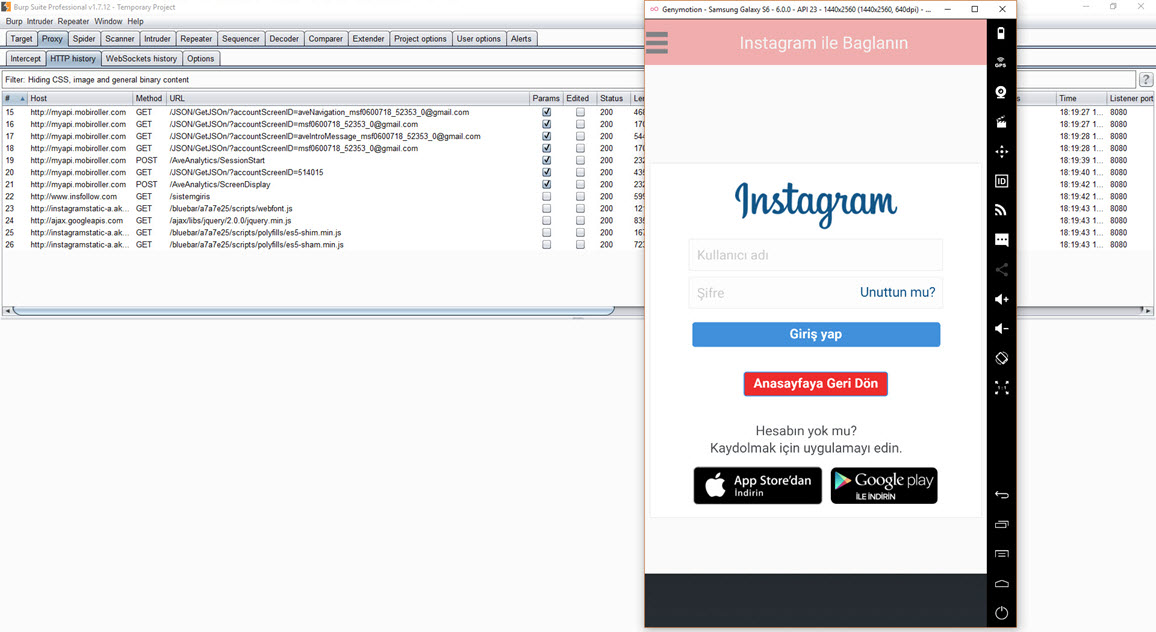

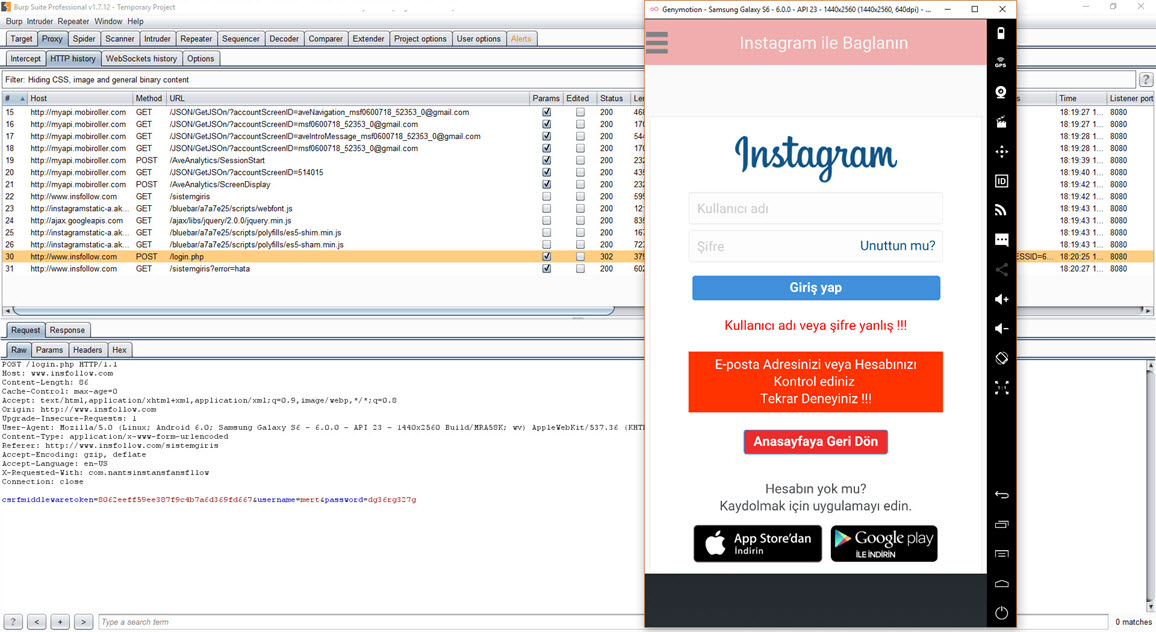

Uygulamayı çalıştırdığımda arka planda http://myapi.mobiroller.com web adresine yapılan isteklerden bu uygulamanın Mobiroller ile geliştirildiğini öğrendim. Giden isteklere daha detaylı baktığımda da, uygulama geliştiricine ait olan e-posta adresleri rahatlıkla görülebiliyordu.

Takipçi Kazan uygulamasının davranışını anlamak için ilk olarak uygulamaya hatalı Instagram parolamı girdim. “Kullanıcı adı veya şifre yanlış!!!” mesajından uygulamanın aldığı kullanıcı adı ve parola bilgisini anlık olarak Instagram üzerinde kullandığı açıkça anlaşılıyordu. Doğru parola girdikten sonra ise uygulamanın beni bilgilendirme ve ödeme sayfasına yönlendirdiğini gördüm. Daha sonra Instagram hesabıma giriş yaptığımda ise takip ettiğim kişilerin hızla arttığını gördüm. Çok geçmeden Instagram hesabıma giriş yapamaz oldum ve kısa bir süre sonra hesabım Instagram tarafından donduruldu.

Bu çalışmanın sonucunda, devlet sitelerimizin They PWN Houses! yazısına konu olan organize gruplar haricinde takipçi kılıfı altında siteler oluşturan sosyal ağ ve medya hırsızları tarafından da hedef alındığını öğrenmiş oldum. Yaptığım bu bireysel çalışmanın devlet sitelerinin güvenliğini sağlayan yetkili kurumlara ışık tutmasını temenni eder, takipçi kazan, beğeni kazan gibi web sitelerine, mobil uygulamalara karşı sosyal ağ ve medya kullanıcılarının dikkatli olmasını önerir, bir sonraki yazıda görüşmek dileğiyle herkese güvenli günler dilerim.

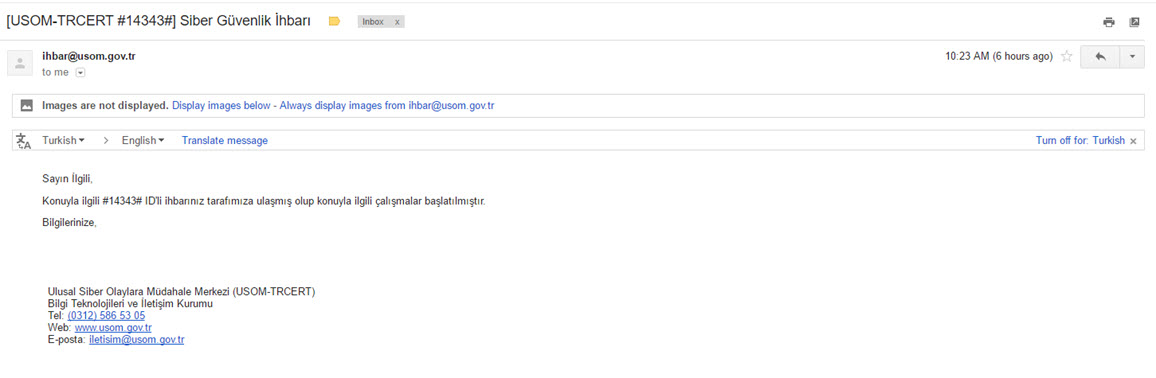

Not: Yapmış olduğum bildirime istinaden çalışma başlatan USOM‘a, sorumlu bir vatandaş olarak teşekkür ederim.

Not: Araştırmayı yaptığım zaman ile blog yazısını yazmam ve yayımlamam arasında geçen süre zarfında yazıya konu olan hastanenin web sayfasından ilgili zararlı kodun kaldırıldığı görülmüştür.

16 comments

4.5

okuması keyifli bir yazı daha teşekkürler

Rica ederim.

Fark ettimde daha öğrenecek çok şey var :)

USOM gerekli güvenliği yaptı mı tekrar kontrol ettiniz mi ?

Evet, yazının altına not olarak da düştüm.

Faydalı paylaşım ve emeğiniz için teşekkürkler, bir de wordpress ve eklentileri güncel olmayan bir sürü enjekte edilen oldukça vahim kodlar var.

Rica ederim.

Boylesi cok var rapor et et bitmiyorlar :)

Maalesef öyle.

Farkındalik kazanmamıza vesile olduğunuz için teşekkür ederim.

Rica ederim.

Farkındalık oluşturan bir yazı olmuş, elinize sağlık. Ayrıca, Türkçe hassasiyetinizi takdir ediyorum. Öykünücü :)

:)

Takipçi kazanacağını zannederek instafollow gibi sitelere bilgilerini gönül rahatlığıyla giren kişi sayınısının da araştırılması lazım :) Fakat asıl merak ettiğim bir devlet hastanesinin ana sayfasına o javascript kütüphanesini kim ekledi? Bu zamana kadar randevu yada tahlil sonucu almak isteyipte kimler etkilendi kimbilir. Emeğinize sağlık.

Kaldırtanların, ekleyenlerin kim olduğunu sorguladığını ümit ediyorum. :)